¿Cuántas veces, al instalar una aplicación en nuestra tablet o smartphone hemos visto un aviso sobre los permisos que requiere dicha aplicación?. ¿Cuántas veces nos hemos preocupado por comprobar si realmente esta aplicación necesita dichos permisos?.

Es ya clásico el ejemplo de una aplicación de Linterna la cual pide permiso para acceder a nuestra ubicación y nuestros contactos. ¿Debo dar acceso a determinadas aplicaciones a mis contactos, a mis SMS o al micrófono?. ¿Somos conscientes de las consecuencias que puede tener para nuestra privacidad y nuestra seguridad otorgar estos permisos?.

Debemos tener en cuenta que con cada permiso que concedemos a cada aplicación estamos proporcionando información personal sobre nosotros mismos, y debemos saber los riesgos que tales permisos implican.

Estos días INCIBE (Instituto Nacional de Ciberseguridad) ha publicado una infografía muy interesante acerca de los permisos y los riesgos que implica cada uno de ellos. Basándome en esta valiosa información, quiero presentaros un resumen de los permisos que considero más sensibles y sus posibles repercusiones más graves.

Suplantación de Personalidad.

Este tipo de ataque puede lograrse si la aplicación maliciosa recoge datos de nuestro Calendario, Contactos, Cámara, Micrófono, Tarjeta de Memoria o mensajes SMS.

A través de cualquiera de estos permisos un delincuente podría acceder a información que le permitiese suplantarnos.

Ataques de Ingeniería Social y Phishing.

En varias ocasiones hemos comentado en este blog acerca de los ataques de Phishing (literalmente “pescando”). Se trata de “lanzar la caña” (una llamada telefónica falsa, un correo falso) y luego, esperar a ver si pican o no pican el anzuelo.

Calendario, Contactos, Acceso a la tarjeta, SMS, historial de llamadas y Ubicación. Con información recogida desde cualquiera de estas fuentes, un atacante estaría en disposición de hacernos llegar información que nos resulte familiar (recogida de nuestro propio móvil), lanzar el anzuelo, (solicitando información complementaria)…. Y si no estamos atentos, podríamos “picar” en este anzuelo.

Extorsión y Sextorsión.

Prácticas tristemente conocidas, especialmente entre adolescentes y Redes Sociales. Unas conversaciones “subidas de tono” junto con unas fotos/vídeos “inapropiadas” y podríamos ser víctimas de dichas prácticas.

Los permisos más peligrosos para estas prácticas serían Micrófono / Cámara y Acceso a la Memoria.

Suscripción a Servicios Premium no deseados.

De repente, en nuestra factura mensual, aparecen cargos de “Servicio de Chat PREMIUM” u otros similares, que no hemos solicitado.

Pueden llegar a suscribirnos a dichos servicios (sin nuestro conocimiento) a través de los permisos SMS y Llamadas de Teléfono.

Robo de Datos Personales y/o empresariales.

Puede realizarse este tipo de fraude a través de permisos innecesarios a Calendario, Memoria, SMS y Llamadas de teléfono.

Aunque estos no son todos los ataques que podemos sufrir por culpa de unos permisos mal configurados, si que pueden ser los más habituales. Podría haber incluido información del estado de la salud a través de sensores del cuerpo (smartwatch, los cuales leen nuestras pulsaciones cardíacas), Spam y Publicidad no deseada, envío de Malware… etc.

Una buena solución.

Es cierto que no todas las aplicaciones son “malvadas” y que aun así, algunas de ellas piden “excesivos” permisos. Ante la dura elección de “Instalar o no Instalar”, cabe una opción intermedia: Instalar desactivando “algunos permisos”.

Aunque existen aplicaciones que pueden ayudarnos a realizar esta tarea (principalmente antivirus y similares), yo prefiero la forma “tradicional” de realizar esta tarea: a mano.

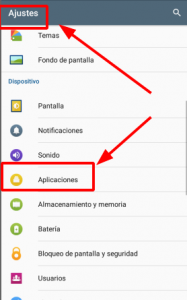

Desde el Panel de Ajustes, vamos a Aplicaciones y en la lista de aplicaciones, seleccionamos la que queremos “ajustar” sus permisos.

|

|

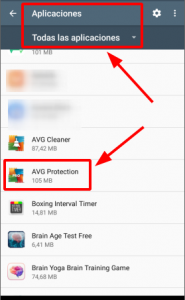

Una vez en la pantalla de la aplicación, se puede ver como existe una sección de Permisos. Seleccionando esta opción llegamos a una nueva pantalla donde nos presenta una lista con todos los permisos que tiene la aplicación y cuales se encuentran activos.

|

|

Como veis, en esta aplicación he restringido los permisos que vienen activos por defecto, permitiendo su acceso únicamente al almacenamiento.

Es una forma sencilla de eliminar permisos de aplicaciones que, por el motivo que sea, nos interesa tener en nuestros dispositivos.

Un saludo.

Raúl Ibilcieta.

Consultor de CiberSeguridad.

Un GESTOR DE CONTENIDOS (o Content Management System) es la evolución natural de las clásicas páginas web, las cuales eran costosas de realizar y difíciles de mantener.

Esta evolución ha sido positiva, las nuevas versiones de las tradicionales “páginas webs” son muy cómodas de crear, puede trabajarse con ellas prácticamente sin conocimientos de programación y sobre todo tenemos infinitas posibilidades de ampliación a través de plugins.

Y aunque es cierto que poco tienen que ver ya con aquellas primeras webs, han sabido mantener su filosofía y siguen siendo el estándar de lo que hoy llamamos “Páginas Web”.

Entrando en materia.

Cualquier auditoría (incluyendo auditorías web), debe realizarse “a mano”, como hemos reseñado en varias ocasiones. Sin embargo, en una primera etapa son de gran ayuda determinadas herramientas que nos automatizan la labor un primer estadio de nuestro trabajo. Aplicaciones como Acunetix, Netsparket, Burp Suite o Zaproxy entre otras, son conocidas en el ámbito de estas tareas.

Hoy quiero presentaros otras aplicaciones no tan conocidas y que sin embargo son muy eficaces en los primeros pasos de una auditoría a un CMS. Aunque alguna de ellas ya nos pueda resultar familiar, hay otras que no lo son tanto y que vale la pena tenerlas en nuestro listado de herramientas.

WPScan

La primera herramienta es bastante conocida. Se trata de WordPress Security Scanner. Siendo WordPress el CMS más extendido en internet, no es de extrañar que sea ampliamente conocida y utilizada. Se trata de una aplicación específica para auditorías de WordPress.

Si visualizamos la ayuda que trae incluida, accedemos a un nutrido grupo de opciones de lo más interesantes. Para esta prueba he utilizado los parámetros que os especifico a continuación:

–url Especifica la dirección que queremos auditar.

-o Fichero donde va a guardar los resultados.

–detection-mode mixed, passive, agressive Suelo utilizar la opción por defecto: mixed

-e Opciones de enumeración: podemos escanear los plugins / temas vulnerables, los que están considerados como los “más populares” y otras opciones interesantes. Por defecto escanea todos.

-U Para Fuerza Bruta. Lista de nombres de usuarios que queremos auditar.

-P Para Fuerza Bruta. Lista de contraseñas que queremos auditar.

Entre los resultados hallados encontramos una versión “insegura” de WordPress.

También se consigue información interesante sobre usuarios.

CMSEEK

La segunda herramienta que os aconsejo revisar es CMSEEK. Al contrario que WpScan, es capaz de identificar y auditar varios tipos de CMS, aunque, por mantener la comparativa, voy a seguir auditando el mismo WordPress que en el ejemplo anterior.

Simplemente selecciono la Opción 1, introduzco la web a auditar, y el resto lo hace todo él solo:

Como se puede apreciar en estas capturas, la presentación en pantalla es de lo más correcta, es bastante rápido realizando el análisis, muestra una lista detallada con enlaces y referencias a las vulnerabilidades halladas y por último nos guarda un informe en formato .json

Una gozada.

VulnX

La última herramienta de hoy es VulnX.

Al igual que CMSeek, se trata de una aplicación de carácter general, capaz de descubrir y auditar todo tipo de CMS’s.

Como en anteriores ocasiones, podemos ejecutar la herramienta con el parámetro -h y nos mostrará una ayuda, desde donde podremos elegir las opciones que más nos interesen.

-u URL de la web a auditar.

-o fichero de salida de datos.

-l tipo de CMS a auditar.

-e busca vulnerabilidades y ejecuta los exploits correspondientes.

-w recolecta información de la web.

-d localiza subdominios.

Espero que este pequeño repaso a estas herramientas os puedan ayudar en la auditoría a vuestras webs.

Un saludo.

Raúl Ibilcieta.

Consultor de CiberSeguridad.

Sin darnos cuenta, sin saber cómo ha sido, los ordenadores de sobremesa se han convertido en ordenadores portátiles, los cuales llevamos del trabajo a casa. Los teléfonos móviles han dado paso a SmatPhones, Tablets y SmartWatch. Cada día son más los dispositivos móviles que forman parte de nuestra vida cotidiana. A muchos de nosotros nos resultaría imposible pasar un día sin ellos.

Intercambiamos información, accedemos a nuestro correo electrónico, leemos comentarios de las redes sociales, compartimos y publicamos en nuestro perfil, agendamos contactos, y todo a través de estos dispositivos.

La información es Oro.

Del mismo modo que hemos incorporado estos dispositivos en el ámbito personal, también lo hemos hecho en el profesional, y así ha cambiado no solamente nuestra manera de trabajar, también ha cambiado nuestra forma de interactuar con la sociedad.

En nuestros dispositivos almacenamos una increíble cantidad de información extremadamente valiosa. Y esta información no es sólo nuestra. En chats o correos guardamos información de nuestros familiares, pareja, de compañeros de trabajo, etc. Si nos detenemos a pensar, el valor de nuestros dispositivos va mucho más allá del precio que hemos pagado por él. La Información es Oro, y nos toca a nosotros la responsabilidad de protegerla y salvaguardarla. Es obligación nuestra que no caiga en manos ajenas malintencionadas.

Los dispositivos móviles

Al hacer referencia a los dispositivos móviles, lo primero que imaginamos es un smartphone; sin embargo, existen otros varios: Tablets, notebooks, relojes inteligentes o gafas de realidad virtual entran dentro de esta categoría.

Todos ellos comparten una serie de características comunes: Movilidad, tamaño reducido y comunicación inalámbrica.

Casos frecuentes de Perdida de información:

Vamos a repasar unos supuestos de pérdida de información que por desgracia, son más habituales de lo que nos pensamos.

Dispositivo sin bloqueo.

Las prisas son malas consejeras, pero en más de una ocasión, no nos queda más remedio que vivir con las prisas. Y fue por culpa de las prisas por lo que no me dí cuenta de que mi smartphone se cayó en el asiendo del taxi. Si el taxista se hubiese percatado, no tengo ninguna duda de que se hubiese puesto en contacto conmigo, pero no fue así. Supongo que la siguiente persona que utilizó los servicios de aquel mismo taxi y que se encontró mi tfno móvil, no era tan honrada como cabía esperar.

Las prisas son malas consejeras, pero en más de una ocasión, no nos queda más remedio que vivir con las prisas. Y fue por culpa de las prisas por lo que no me dí cuenta de que mi smartphone se cayó en el asiendo del taxi. Si el taxista se hubiese percatado, no tengo ninguna duda de que se hubiese puesto en contacto conmigo, pero no fue así. Supongo que la siguiente persona que utilizó los servicios de aquel mismo taxi y que se encontró mi tfno móvil, no era tan honrada como cabía esperar.

A los pocos días empecé a recibir correos y llamadas anónimas. Quizá lo deba asumir como pago por la torpeza de perder mi móvil y de no tenerlo con la debida protección. Pero mis contactos también sufrieron mi torpeza, y eso me dolió más. Amigos, familiares, compañeros de trabajo con los cuales había mantenido chats grupales y con los que había intercambiado vídeos, audios y fotografías, empezaron a recibir todo tipo de mensajes.

Este delincuente que nos estuvo llamando decía tener acceso a nuestras Redes Sociales (a la mía si que tuvo acceso) y amenazaba con publicar todo tipo de información, incluyendo los vídeos y fotos que había encontrado en el móvil, a no ser que le pagásemos un rescate.

Una de las protecciones más básicas para evitar accesos no autorizados a nuestro teléfono es configurar una pantalla de bloqueo Es la primera barrera para acceder a nuestros datos. En el momento en que alguien intente acceder al dispositivo, un patrón, un código alfanumérico (PIN) o una huella digital impedirán su acceso.

Mi móvil, por una cuestión de comodidad, no tenía activada esta opción, y la persona que se lo encontró en el taxi, pudo acceder sin complicaciones.

Tampoco tengo costumbre de cerrar las sesiones de mis redes sociales, por lo tanto tuvo también “la suerte” de encontrarse todo el acceso libre y a su disposición.

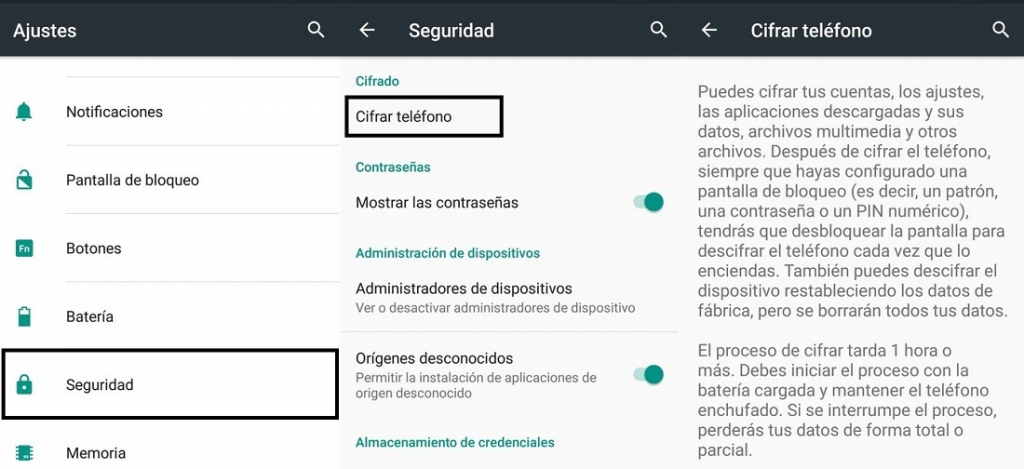

El hecho de tener una contraseña o un patrón en la pantalla de desbloqueo Dificulta, pero NO IMPIDE el acceso. Si nuestro PIN es del tipo 1234 o utilizamos una contraseña sencilla, es muy probable que los delincuentes profesionales puedan adivinarla.

Otra forma sencilla de saltarse la protección de la pantalla y acceder a nuestros datos sería conectar nuestro móvil robado a través de un cable USB a un ordenador. Incluso podrían apagar el móvil, extraer la tarjeta SD y conectarla al mismo ordenador. No sería necesaria ninguna contraseña. Es por eso que nuestro dispositivo debe estar cifrado.

Aún así, sería posible acceder a parte de nuestra información. Suele ser una práctica habitual tener activas las notificaciones en la pantalla de bloqueo. Si llega algún SMS u otro tipo de mensaje de texto, podría accederse a él incluso con la pantalla bloqueada.

Para dar un paso más en la seguridad de nuestro dispositivo, sería muy conveniente desactivarlas.

Me han robado el teléfono.

No sé qué ha pasado. Creo que no he sacado el teléfono del bolso en toda la tarde, lo recogí después de estar en la cafetería, pero no lo encuentro. Ninguna de mis amigas lo ha recogido ni sabe nada. ¿Pudo ser cuando estuve buscando el monedero dentro del bolso? ¿Lo dejé encima del mostrador durante un momento? ¿Alguien se aprovechó y me lo robó?

Nunca nos imaginamos que podamos sufrir un robo, y habitualmente, muy pocas personas saben cómo reaccionar ante esta situación.

Yo soy de esta nueva generación de personas que “necesita el móvil para trabajar”, y en el móvil que me han robado no sólo había información personal, también había datos importantes de mi empresa. Ojalá hubiera previsto esta situación. ¿Que puedo hacer ahora?

Existen bastantes aplicaciones en el mercado que nos permiten geolocalizar nuestro dispositivo, bloquearlo, sacar fotografías con la cámara frontal o la trasera y enviarlas de forma automatizada a una dirección de e-mail, e incluso formatear el dispositivo y borrar todos sus datos a través de la nube, sin necesidad de tener acceso físico a él.

Es muy recomendable tener instalada alguna aplicación de este tipo. La más cómoda y sencilla puede ser la opción que ya viene incluida por defecto dentro del móvil, la cual se integra al 100% con Google.

Los fabricantes también ofrecen opciones propias, siendo de las más potentes KNOX, de la mano de Samsung e incluida en todos los terminales de esta marca.

Otra opción muy válida puede ser instalar un antivirus, que por lo general incluyen este tipo de opciones de Geolocalización y borrado remoto. Es interesante porque no solo nos dan una opción frente al robo, si no que además tenemos la protección antivirus.

Posiblemente, al sufrir un robo, inmediatamente vas a ir a la Policía a denunciar el hecho. Será de gran ayuda que puedas aportar el Código IMEI (International Mobile Equipment Identity) del dispositivo. Este código es un identificador único de cada móvil y está formado por 15 dígitos. Las empresas de telefonía lo solicitan cuando hacemos una denuncia por robo o extravío. Para obtenerlo teclea en tu terminal *#06#

Tras denunciar el robo no termina nuestra labor. Todavía debemos informar a todos nuestros contactos para que estén prevenidos, y en caso de ser un terminal del trabajo, por supuesto a tu empresa. El delincuente, posiblemente tratará de suplantar nuestra identidad.

Se ha dado un golpe y se ha roto.

Día de campo. Hace buen tiempo y he quedado con los amigos en la zona de recreo, junto al rio. Unos se encargan de las barbacoas, otros de llevar los postres, otros de los platos y vasos …… vamos, lo que es un día de campo.

Nos hemos ido a chapotear un rato al agua, y entre bromas y empujones mi teléfono se ha caído de mi bolsillo, ha rebotado en dos piedras del rio y ha desaparecido, arrastrado por la corriente, delante de mis propios ojos. Después de mucho tiempo de buscarlo, levantando piedras, apartando ramas y buscando en huecos en el cauce del rio, por fin lo hemos encontrado…. hecho un desastre. Lo he perdido TODO.

Copias de Seguridad.

Una forma rápida de realizar estas copias es con una cuenta de Google. Así tendremos la información siempre disponible desde la web en todos los dispositivos que tengamos configurados con esa cuenta. Tras haber perdido nuestro teléfono, podemos configurar la misma cuenta en un nuevo dispositivo y asi recuperar nuestra información.

Otra posibilidad es realizar un volcado de nuestra información a un ordenador de sobremesa, desde donde la podamos almacenar en un disco USB externo junto con las copias de seguridad de ese ordenador.

Si el teléfono que utilizamos habitualmente pertenece a nuestra empresa, seguramente ya nos habrán configurado algún tipo de copia de seguridad en la nube empresarial o similar. No debemos preocuparnos, ya que será el departamento informático de la empresa quien se encargue de realizar los backups.

En cuanto a qué es importante respaldar, la respuesta es sencilla : TODO.

Partimos de la base de que nadie guarda cosas inútiles en su teléfono, por lo tanto, la información existente en su interior es importante. Aunque para determinadas personas algunas fotografías (por ejemplo de gatitos) o determinados audios no sean considerados como “importantes”, lo más normal es que el propietario de esa información SI la considere importante.

Existen despachos profesionales donde las copias de seguridad de los dispositivos de sus empleados es diaria, y dichos empleados tienen prohibido borrar ninguna información de dichos dispositivos. Y cuando se dice nada, se refiere a NADA DE NADA. Fotografías, wasaps, sms … bajo pena de despido.

Dentro de esta categoría de TODO, por realizar un pequeño de detalle de los elementos mas delicados, podríamos incluir Archivos, Documentos ofimáticos, fotografías, conversaciones de chats, contactos, mensajes o notas personales.

La Seguridad Física.

Tampoco estaría de más ser un poco “paranoicos” y dotar a nuestros dispositivos de una capa extra de “seguridad física”. Existen en el mercado varios tipos de terminales “rugerizados”. Rugerizado es la españolización del término anglosajón ‘ruggedize’, que hace referencia a los objetos hechos para que tengan una alta durabilidad. En general, se entiende que un teléfono rugerizado es aquel que dispone de una protección especial contra golpes y agresiones de sólidos (arena, polvo) y/o líquidos.

Si eres una persona que trabaja en altura (habitualmente subido a escaleras), si eres habitual de los bosques (cazador, montañero, deportista “extremo”), o eres “un poco despistado”, puede valer la pena que eches un vistazo a este tipo de dispositivos.

Para un uso cotidiano, no suele ser necesario un terminal rugerizado (aunque yo lo he utilizado con toda normalidad). Por otro lado, debemos saber que nuestros dispositivos pueden dañarse si se llevan un golpe fuerte, si pasan demasiado tiempo expuestos al sol, si se mojan o si se llenan de polvillo o arena. Una buena funda integral con buena protección para golpes puede ser en muchos casos suficiente.

Si nos vamos al río con el teléfono en el bolsillo, estamos junto a la barbacoa, o si lo dejamos junto al borde de una mesa, no debería extrañarnos que “le pase algo”. A todas las precauciones anteriores debemos añadirle un poco de sentido común, y de esta forma podremos estar protegidos de “pequeños y habituales accidentes”, que son los más frecuentes en el día a día.

Resumiendo.

Debemos de concienciarnos acerca de la importancia de proteger nuestros dispositivos, no sólo por el dispositivo en si mismo y el precio que nos haya podido costar, además, por la información que tenemos almacenada en su interior.

La Seguridad 100% no existe, ya lo sabemos, pero con muy poco esfuerzo podemos elevarla a un 80% a un 90%, y eso es responsabilidad nuestra.

Un saludo.

Raúl Ibilcieta.

Consultor de CiberSeguridad.

Videoconferencia o videollamada es la comunicación simultánea bidireccional de audio y vídeo, que permite mantener reuniones con grupos de personas situadas en lugares alejados entre sí. Adicionalmente, pueden ofrecerse facilidades telemáticas o de otro tipo como el intercambio de gráficos, imágenes fijas, transmisión de ficheros desde el ordenador, etc.

Wikipedia.

El uso de video conferencia como forma de reemplazar las reuniones presenciales ya estaba en creciente auge antes de que la pandemia las convirtiera en la única opción viable. Pero lo cierto es que esta pandemia ha hecho explotar esta escalada de crecimiento de las videoconferencias y ahora nos encontramos en un panorama ante el cual no sabemos, en varias ocasiones, cual puede ser la opción más adecuada a nuestras necesidades.

Por lo general, preferimos utilizar plataformas externas, bien sean opciones comerciales (gratuitas o no) u opciones de Software Libre. Esto nos libera, especialmente a las organizaciones, de la desagradable necesidad de disponer y mantener una infraestructura propia controlada por la propia empresa.

Sin embargo, parece que últimamente el concepto de “oficina” está yendo más allá de las paredes físicas del edificio de la empresa, así que si planeamos que esta situación de videoconferencia y teletrabajo se vaya extendiendo en el tiempo y de forma indefinida, probablemente el tener una plataforma propia bajo nuestro control pueda ser la opción más recomendable.

Vamos a dar un repaso.

Whatsapps.

Whatsapps es el líder indiscutible en cuanto a mensajería instantánea se refiere. Esto lo convierte en una interesante opción para realizar videollamadas, ya que prácticamente no existe persona en este mundo que sea propietaria de un Smartphone y no tenga instalada esta aplicación.

Fue allá por 2018 cuando WhatsApp dio a conocer sus videollamadas grupales, y desde entonces las ha venido mejorando.

Sin embargo no es la mejor opción ya que WhatsApp solo permite que estén hasta cuatro personas al mismo tiempo, lo que de alguna forma limita -y mucho- las posibilidades de mantener conversaciones con grupos de amigos más amplios.

Otra particularidad es que desde el año 2015 podemos utilizar todas las funciones que nos ofrece no solo en el móvil, sino también a través del ordenador, accediendo a su versión web. Aunque es algo demandado por muchos usuarios, a día de hoy, WhatsApp no ofrece la posibilidad de realizar videoconferencias a través de Web.

Skype.

Skype vio la luz en Agosto de 2003, lo cual lo convierte en una de las soluciones más veterana de cuantas presentamos en este artículo. En 2005 fue adquirida por Ebay, y posteriormente, en 2011 pasó a ser propiedad del gigante de la informática Microsoft. En la actualidad forma parte de los servicios integrados en la nube de esta empresa.

Hoy día Skype es una plataforma que dota de servicios de videoconferencia tanto a particulares como a empresas. Está disponible para dispositivos móviles, tablets, etc. permite también llamadas grupales y chat. Descargarlo y utilizarlo es gratuito desde cualquier dispositivo.

Skype dispone de una versión profesional que es de pago. En su versión gratuita se pueden realizar videollamadas grupales de un máximo de 50 personas.

Y la parte “menos buena” es que la agencia de inteligencia estadounidense (NSA) monitoriza las conversaciones de Skype mediante el sistema de vigilancia electrónica PRISM.

Google Duo y Google Hangouts

Google nos presenta dos opciones de videoconferencia. ¿Y porqué dos opciones? Porque cada una tiene su espacio:

Google Duo es una aplicación más reciente que Hangouts y está enfocada a las videollamadas ENTRE MÓVILES y solamente DOS ASISTENTES. La calidad de la llamada, tanto en vídeo como en audio, es superior a la de Hangouts.

Por su parte, Hangouts ofrece la posibilidad de realizar videollamadas desde cualquier dispositivo y con un número máximo de 10 asistentes.

Jitsi.

Jitsi es un proyecto de Software Libre que ha sido desarrollado para contener multitudes de forma simultánea. Es capaz de mantener videoconferencias de 200 personas simultáneamente.

En realidad se trata de otro proyecto veterano, tanto o más que el propio Skype, ya que nació en 2003 bajo el nombre de SIP.

No requiere cuenta de usuario, es lo más parecido a un clásico salón de Chat, es multiplataforma y gratuito y ya para tenerlo todo, dispone de una versión Web.

Jitsi lleva tiempo siendo la referencia en cuanto a seguridad en apps de videollamadas se refiere, ya que está cifrado de extremo a extremo. Además, Jitsi es la aplicación preferida de Edward Snowden, el famoso informante que reveló los proyectos secretos de la NSA estadounidense.

Si vamos a abrir una ventana a nuestra casa, que sea una de la que nos podemos fiar.

Zoom

Zoom ha sido una gran desconocida hasta que se ha popularizado en estas fechas de enclaustramiento. Ofrece 100 participantes por conferencia, tiene buena calidad tanto de vídeo como de audio y es gratis durante los primeros 40 minutos.

Pero todos aquellos que nos hemos dejado seducir por sus “cantos de sirena”, tan pronto como hemos empezado a utilizar esta app, nos hemos dado cuenta de sus “particularidades” y de sus problemas. Problemas que abarcan desde vulnerabilidades que permiten tomar el control de nuestro ordenador, hasta el envío de datos a Facebook. Y cada día nos sorprende con uno nuevo.

Pero sin lugar a dudas, el baño de realidad más importante que nos dimos fue en aquella ocasión en que se descubrió que las “videollamadas encriptadas», en realidad no lo estaban, y que nuestras comunicaciones eran vulnerables.

Sin embargo, Zoom va solucionando los problemas que van apareciendo, y es otra opción que tenemos a nuestro alcance.

Resumiendo.

A estas alturas de nuestro confinamiento, seguramente ya hemos elegido nuestra opción, o si se trata de teletrabajo, ya la habrán elegido por nosotros. Mi recomendación, como de costumbre, es que las pruebes todas hasta que encuentres la que mejor se ajuste a tus necesidades, y recuerda que no hay ningún problema por utilizar más de una aplicación.

Un saludo.

Raúl Ibilcieta.

Consultor de CiberSeguridad.

El mundo se enfrenta a un nuevo escenario a nivel global. Las repercusiones de la actual crisis sanitaria motivada por la Pandemia del COVID-19, a día de hoy son todavía incalculables.

Empresas de todo el mundo cierran sus puertas físicas al público y se adaptan a la nueva situación apoyándose en el teletrabajo y los servicios OnLine. Millones de estudiantes continúan sus actividades a través de aulas virtuales y plataformas de enseñanza a distancia, todo ello enfocado a no perder el curso.

Del mismo modo que las empresas, los colegios, institutos y academias se apresuran en adecuar sus instalaciones a estas nuevas circunstancias.

Las videoconferencias, el almacenamiento en la nube, el cifrado y la encriptación son fundamentales en esta nueva era que se nos presenta. Son tiempos de quedarse en casa. Son tiempos de teletrabajo.

Y es que esta nueva situación HA VENIDO PARA QUEDARSE, y las TELECOMUNICACIONES y la CIBERSEGURIDAD adquieren una relevancia como no la han tenido nunca anteriormente. Ahora mismo, la estrategia del teletrabajo es IMPRESCINDIBLE para las empresas que quieran seguir manteniendo viva su actividad; pero las implicaciones a nivel de los departamentos TI son enormes.

Los Equipos.

La gran mayoría de las empresas jamás se han preocupado por mantener una preparación de su infraestructura ni de sus trabajadores para la realización de teletrabajo. Ahora, en un tiempo récord, se ven obligadas a llevar a cabo esta adaptación. Y la realidad es que se está realizando con distintos niveles de éxito.

De un día para otro, millones de usuarios descubren la nueva experiencia del teletrabajo accediendo a sus redes empresariales y universitarias a través de sus conexiones particulares y redes wifi domésticas. Cabe destacar que estos dispositivos que se encuentran en el domicilio de los propios usuarios se hallan fuera del control de las instituciones a las que acceden, ya que resulta imposible para los departamentos informáticos, en tan breve lapso de tiempo, adecuar los sistemas que se encuentran en los domicilios particulares de los usuarios.

Estas redes no supervisadas y a priori INSEGURAS, crean nuevas oportunidades para los Ciberdelincuentes.

Todas estas empresas que no tenían implementada una infraestructura de acceso remoto a sus sistemas, – lo que habitualmente se llama una VPN (Virtual Private Network) – están intentado aprovechar la existencia de unas “soluciones rápidas” que , aunque sea de forma provisional, puedan solucionarles la situación.

Sin embargo, una “solución rápida” no es en absoluto una “solución mágica”, y estas tecnologías deben ser configuradas de manera correcta, deben estar actualizadas y deben ser mantenidas de forma continua. En caso contrario, lejos de aportar una solución real, pasarán a formar parte del problema.

Entre las opciones más habituales podemos encontrar:

Escritorio Virtual. Es un servicio basado en la nube, en el cual el proveedor despliega una máquina virtual OnLine con acceso a la red interna. El usuario, desde su casa, podrá conectarse a través de un navegador web o con una aplicación específica.

Escritorio Remoto. Es muy similar al caso anterior, pero el cliente se conecta a máquinas virtuales que existen dentro de la propia organización. Suele utilizarse el protocolo RDP (Remote Desktop Protocol), que viene incluido dentro de los servicios de Microsoft Windows.

Acceso directo entre equipos. Aunque es posible, tiene un gran trabajo de configuración de seguridad. Cualquiera de las alternativas anteriores resulta más aconsejable.

No obstante, el Gobierno pone a nuestra disposición un documento en el cual se hacen unas recomendaciones para la configuración del acceso seguro .

Cómo implantar una política de Acceso Remoto Seguro

Las Personas.

Pero no solamente se trata de la configuración de los equipos. En el otro lado de la balanza se encuentran los usuarios. Una persona que esté preocupada o estresada por la situación de la pandemia, es muy probable que olvide todo su entrenamiento de ciberseguridad y es más posible que haga clic en un enlace recibido dentro de un correo electrónico de phishing o introduzca sus credenciales en un sitio web malicioso.

Además, las personas que no están habituadas al teletrabajo y tienen en estos días sus primeras experiencias en trabajar desde casa, se distraen con facilidad. Especialmente en las primeras semanas de esta nueva situación, mezclarán el trabajo de oficina con correo electrónico personal y navegación web, aumentando así los riesgos de sufrir un ciberataque donde se vean implicados tanto sus sistemas domésticos como la red empresarial.

Los dispositivos móviles son particularmente sensibles, porque habitualmente el usuario reacciona de forma inmediata e irreflexiva sobre sus contenidos, haciendo clic o abriendo mensajes de plataformas de mensajería instantánea (Telegram, Whatsapps) o respondiendo a mensajes SMS.

Os dejo una serie de recomendaciones básicas para mejorar nuestro entorno de teletrabajo en casa:

Asegura el Wifi. Encriptación fuerte y contraseñas seguras.

Comprueba las actualizaciones en todos tus dispositivos.

Instala y actualiza antivirus y cortafuegos.

Acostúmbrate a comprobar el tráfico que hay en tu red doméstica.

Estamos ante una nueva situación laboral a la que debemos adaptarnos. Al igual que todos los cambios, la principio nos sentiremos extraños e incómodos, pero con el tiempo vamos a verle ventajas y podremos apreciar un lado positivo muy interesante.

En un breve plazo de tiempo, la situación volverá a la normalidad, algunos volverán a sus oficinas, otros quizá mantengan la situación de Teletrabajo, pero hasta ese momento, vamos a extremar las precauciones.

Raúl Ibilcieta.

Consultor de CiberSeguridad.

Todos, en alguna ocasión hemos sentido un “funcionamiento pesado” en nuestro equipo informático, se vuelve lento, le falta agilidad, no rinde adecuadamente…… Para colmo, aparecen mensajes inesperados en pantalla, las aplicaciones se cierran inexplicablemente, e incluso “no están” los archivos que había guardado. Y lo peor de todo, es que esta sensación de lentitud va en aumento conforme pasa el tiempo.

Estos síntomas y muchos otros (que pueden variar de un equipo a otro) son claros indicios de que “se nos ha colado un bicho”. Un MALWARE (Malicious Software) es una aplicación informática que se instala en nuestros sistemas sin nuestro conocimiento ni muestro permiso y que se caracteriza por tener un comportamiento malicioso o directamente dañino. Pueden verse afectados nuestros equipos de sobremesa o nuestros smartphones y tablets. No hay límites para este tipo de aplicaciones.

Virus, Gusano, Troyano, Ramsom….. ¿?

Todos los programas y aplicaciones que presentan un comportamiento maliciosos, son conocidos genéricamente como Malware.

Hay varias clasificaciones donde se agrupan a aquellos elementos que presentan comportamientos y características similares. Seguramente estarás familiarizado con términos como “virus”, “ramsomware” o “troyano”.

Un error bastante común suele ser incluir a todo este tipo de aplicaciones bajo el nombre genérico de “Virus Informático”. En realidad, los “virus” son una clasificación dentro del “Malware”.

No son sólo sus efectos dañinos el único rasgo diferenciador que caracterizan a las distintas familias de “Malware”, también existen comportamientos comunes en los vectores de infección, es decir, la forma en la que estas aplicaciones llegan a instalarse en nuestros dispositivos.

Resulta de vital importancia saber reconocer los principales vectores de ataque que utilizan los ciberdelincuentes a la hora de infectar nuestros sistemas. Si estamos atentos, la probabilidad de infección desciende de forma considerable.

Vectores de Infección.

Tirado en el suelo.

Una de las más conocidas vías de infección del malware consiste en “encontrarse” un pendrive tirado en el suelo, “perdido” en un lavabo, tirado junto a una máquina de café o en algún lugar similar. ¿Qué haces en ese momento?, lo que hace todo el mundo: lo recoges y lo conectas al ordenador, para ver qué contiene, para averiguar a quien pertenece y devolvérselo, para ……. para lo que sea. Lo importante es que lo conectas a tu ordenador.

Realmente este pendrive no guarda ninguna información relevante, pero a partir de este día, empieza a hacerse evidente esa lentitud generalizada en el ordenador.

Por defecto, nuestros ordenadores están configurados con la opción de “autoarranque” activada, es decir, si introducimos un DVD, o conectamos una llave USB al equipo, se ejecutará automáticamente (y muchas veces sin preguntar) la aplicación que se encuentre en el pendrive. Si hemos recogido del suelo un “Pendrive Trampa” que contenga algún tipo de Malware, éste se ejecutará automáticamente al introducirlo en nuestro ordenador.

SIEMPRE ES UNA MALA IDEA conectar un pendrive (o cualquier otro dispositivo) desconocido a nuestro ordenador. Es una mala idea confiar al 100% en que el antivirus puede protegernos de todas las amenazas existentes (hay virus de “día 0” y son indetectables).

Con Características Superiores.

Otro vector de ataque, en esta ocasión para infectar dispositivos móviles (smartphones y tablets), es a través de “aplicaciones mejoradas”. Estas aplicaciones deben descargarse desde alguna tienda que no es la oficial, desde una web “misteriosa” o incluso, nos hacen llegar directamente la aplicación por Whatsapps o correo para que la instalemos.

Es el caso de versiones como “Whatsapp Premium”,“Spotify SpecialGold”,“Netflix PlusUltra” etc.

Por lo general, es bastante costoso el proceso de instalación de dichas aplicaciones, ya que hay que reenviar a 10 contactos (de lo contrario la aplicación ya no es gratuita), marcar otros 10 “likes” en facebook (donde podemos confirmar a través de unos comentarios muy positivos que avalan las excepcionales características de esta “aplicación exclusiva”) y aceptar algunas licencias. Al final, ya hemos conseguido instalarla. Enhorabuena.

Pero una vez instalada la aplicación, aparece una molesta pantalla que nos informa sobre que “ha caducado la licencia” y que debemos pagar una cantidad para seguir utilizando nuestro smartphone. Se hace imposible realizar ninguna tarea con nuestro teléfono, continuamente aparece la pantalla bloqueando el dispositivo. Da igual la aplicación que queramos iniciar, da igual si queremos activar o desactivar alguna opción, la pantalla siempre aparece y siempre nos pide dinero.

Descargar aplicaciones de tiendas no oficiales (y no digamos ya de una web o de un enlace de whatsapp) SIEMPRE ES MALA IDEA. Estas tiendas alternativas tienen una cierta tendencia a ser almacenes de Malware. Junto al trabajo de la creación de la aplicación infectada, suele haber un trabajo SOBRE LAS OPINIONES, donde se hablan maravillas de estas aplicaciones falsas.

Puede resultar tentadora la opción de “pagar el rescate” pero piensa que el objetivo del Ciberdelincuente es GANAR DINERO. Cuanto más dinero gane, mejor. Por eso, una vez que hayas pagado la primera vez, seguirá pidiendo más y más dinero y tu smartphone seguirá con la misma pantalla de bloqueo.

Las webs fraudulentas.

Revisando nuestras webs habituales de información, llegamos a un website donde nos ofrece descargar ese producto que estamos necesitando. Hace tiempo que buscamos este servicio y a pesar de que nos ha llevado bastante tiempo encontrarlo, ahora mismo tenemos la posibilidad de adquirirlo. Estamos a un simple clic de distancia. No nos lo pensamos dos veces y hacemos ese clic.

En ese momento nos rebotan a una nueva web con mucha publicidad, tanta que resulta confusa. Entre ellas, hay varios banners que nos avisan q

ue tenemos el equipo infectado con un virus y nos ofrecen la opción para “limpiar” este Malware. Aceptamos, por supuesto.

Y ya está. Nuestro PC se llena de publicidad, ventanas que se abren solas, unas encima de otras sin ningún tipo de orden, algunas en idiomas extraños. No hay forma de detener esta cascada interminable de ventanas, y sin saber cómo ha podido suceder, de repente nos damos cuenta de que nuestro ordenador se ha convertido en un desastre.

El veterano truco de “tienes tu equipo infectado, instala este antivirus”, es otro conocido vector de ataque. El banner que nos avisa de la infección es falso y al descargarnos el supuesto antivirus, en realidad estamos descargando el Malware .

En ocasiones, dentro de páginas legítimas y perfectamente honradas, existen anuncios que nos pueden llevar a otras webs “no tan honradas” donde sí es posible que haya “anuncios maliciosos”. Piensa que el ciberdelincuente es un profesional y que sabe cómo llamar tu atención, cómo anunciar esos “productos mágicos” que en realidad no existen.

El reclamo del antivirus es bastante habitual, pero no es el único, pueden darse otros escenarios. Pueden ofrecerte el último vídeo clip de un determinado artista, y para ello necesitas descargar e instalar un “software especial” para poder reproducirlo, que sería el Malware.

En otras ocasiones nos ofrecen aplicaciones pirateadas, que para su correcto funcionamiento debemos desactivar el antivirus para evitar “falsos positivos”.

¿Porqué el Malware afecta a la velocidad?

No siempre ocurre, pero es muy común que tras una infección nuestro ordenador (o smartphone) sufra una notable caída de rendimiento, y una importante pérdida en la velocidad de la conexión a Internet.

La explicación es sencilla: Tenemos instalada en nuestro equipo una aplicación que está continuamente trabajando y recabando información y datos de todo tipo: datos personales, datos de nuestra empresa, etc. También es normal que estas aplicaciones mantengan una conexión continuada “con su creador” a través de internet, con el ciberdelincuente que ha infectado nuestro equipo. Es posible que siga instalando nuevas aplicaciones dañinas, más Malware e incluso que utilice nuestro ordenador infectado como “pivote” para saltar a otros dispositivos de nuestra red y continuar su cadena de infección.

¿Cómo nos podemos proteger?

Por lo general, suele ser suficiente con utilizar el Sentido Común (que debiera ser el más común de los sentidos…). En el caso de los Pendrives, únicamente debemos utilizar medios extraíbles propios o que estén autorizados por nuestra organización.

Por lo general, suele ser suficiente con utilizar el Sentido Común (que debiera ser el más común de los sentidos…). En el caso de los Pendrives, únicamente debemos utilizar medios extraíbles propios o que estén autorizados por nuestra organización.

Otra buena medida es desactivar en nuestros ordenadores la ejecución automática de este tipo de medios. De esta manera, podremos conectarlos y analizarlos con un software Antivirus antes de utilizarlos.

En el caso de las “Aplicaciones Mejoradas”, desconfiemos. NUNCA instales aplicaciones que no sean de la tienda oficial, y no te fíes de los comentarios de las redes sociales.

Esto es ampliable a todo el proceso de infección a través de las webs maliciosas. Desconfía de aplicaciones que debes instalar para poder ejecutar un programa pirateado, o para escuchar el último disco de tu artista favorito, o de una aplicación que va a optimizar el rendimiento de tu ordenador en un 400%. Todo es falso.

Para protegernos de las infecciones de Malware

Siempre debemos contar con la colaboración de un buen antivirus y actualizarlo diariamente. Con él debemos revisar todo tipo de medios que conectamos a nuestro ordenador. Aún así es mejor utilizar únicamente nuestros propios pendrives, mirar con desconfianza los medios extraíbles que nos proporcionen terceras personas y NUNCA conectar pendrives que nos encontremos por la calle, en una mesa o en lugares inusuales.

No debemos creer todo lo que nos cuentan en las noticias de internet, en las redes sociales, influencers de todo tipo. Debemos pensar las cosas dos veces antes de hacer clic en un banner publicitario, mucho más si nos prometen cosas mágicas. Si es “demasiado bueno” no suele ser real y podemos llevarnos un buen susto.

¿Y si ya estamos infectados?

Si tenemos el convencimiento de que hemos sido infectados, lo primero que debemos hacer es ponernos en manos de un profesional, o en su caso, dar aviso al responsable del departamento de informática de nuestra organización. Piensa que ante este tipo de situaciones podemos sufrir la pérdida de información fruto de varios años de trabajo, o dañar de forma permanente nuestro dispositivo.

Intentar solucionar las cosas por nosotros mismos o contar con la ayuda de “un amigo mio que sabe mucho” puede salir bien, pero también puede salir mal, y podríamos complicar una situación ya de por si compleja.

Si el dispositivo infectado pertenece al ámbito de una organización, ni lo dudes: ponte en contacto con el responsable del departamento de informática y déjalo todo en sus manos. Es su trabajo y para eso cobra. Si la infección ha ocurrido en tus dispositivos personales, te aconsejo que te pongas en contacto con un profesional.

Conclusión

Los ciberdelincuentes a nivel mundial se dedican sola y exclusivamente a ganar dinero, para ello crean diariamente miles de programas y aplicaciones maliciosas, cada vez son más sofisticadas, cada día más peligrosas.

Los ciberdelincuentes a nivel mundial se dedican sola y exclusivamente a ganar dinero, para ello crean diariamente miles de programas y aplicaciones maliciosas, cada vez son más sofisticadas, cada día más peligrosas.

Piensa que en el momento de la creación de un nuevo Malware, en “El Día 0” TODOS SON INDETECTABLES, hasta pasado un tiempo en el cual los antivirus pueden reconocerlos y hacer su trabajo.

En este artículo hemos repasado algunos de los vectores de infección más comunes, aunque lógicamente, existen muchos otros.

Ahora está en nuestras manos poner barreras a esos ciberdelincuentes para mitigar su labor. No dejemos que nos infecten. No pongamos en riesgo nuestros dispositivos (PCs, Notebooks, Tablets o Smartphones).

Tengamos siempre un poco de desconfianza razonable, y pensemos dos veces antes de hacer clic.

Un saludo.

Raúl Ibilcieta.

Consultor de CiberSeguridad.

Ya en 2020, todavía no estamos concienciados en que, al utilizar el correo electrónico estamos expuestos a una gran cantidad de amenazas y peligros.

Un error frecuente y en el que no debemos caer es pensar que estas amenazas (que vamos a tratar a continuación) únicamente nos acechan desde el email. Nada más lejos de la realidad. Del mismo modo podemos vernos afectados a través de otros canales de comunicación como las redes sociales o aplicaciones de mensajería (messenger, whatsapps). La mejor medida de seguridad es la prudencia.

En este artículo voy a presentaros algunas de las amenazas más comunes con las que nos enfrentamos a diario a la hora de utilizar los diversos medios de comunicación digital en nuestro día a día, cómo identificarlas y cómo reaccionar ante su presencia. Vamos a ello.

Un clásico: las ofertas.

Seguro que te suena: Recibes un correo de una empresa maravillosa, pero desconocida. Nos ofrece una promoción irresistible, (un año de suscripción gratuita a Netfilx, un Iphone a mitad de precio, etc.). Únicamente debemos hacer clic en el enlace para conocer todos los detalles de la oferta.

Seguro que te suena: Recibes un correo de una empresa maravillosa, pero desconocida. Nos ofrece una promoción irresistible, (un año de suscripción gratuita a Netfilx, un Iphone a mitad de precio, etc.). Únicamente debemos hacer clic en el enlace para conocer todos los detalles de la oferta.

Una vez que hemos hecho clic en el enlace, aterrizamos en una nueva web repleta de publicidad, con nuevas ofertas todavía más fantásticas pero hay tanta información que es prácticamente imposible sacar nada en claro. Una vez que nos hemos convencido de que estamos perdiendo el tiempo, abandonamos esta web.

El riesgo evidente que existe en este tipo de mensajes es que el creador de estos correos no deseados (también conocidos como SPAM o “correos basura”) sabe que nos interesan sus “productos” y que estamos dispuestos a hacer clics en los enlaces de sus correos. Esto le motivará en gran medida a seguir enviándonos más y más SPAM.

Existe un riesgo añadido, como es el hecho de que estos enlaces nos puedan llevar a sitios peligrosos (páginas donde se distribuyan virus, malware, etc.), sin que lleguemos jamás a conseguir nada de lo que prometían en un principio.

Por este motivo hay que desconfiar de todo tipo de “ofertas únicas” y empresas desconocidas. No sólo por el hecho de que las ofertas puedan ser falsas, sino que también nos pueden llevar a sitios web que instalen aplicaciones maliciosas en nuestros dispositivos o intenten robarnos nuestra información personal, credenciales bancarias o directamente nuestro dinero.

¿Y las ofertas de empresas conocidas?

Un correo “inesperado” siempre debe activar nuestras alarmas. Los ciberdelincuentes pueden hacerse pasar por personas u organizaciones conocidas e intentar engañarnos para robar nuestro dinero o información privada. Un correo que nos llegue de una persona u organización conocida, siempre será más seguro que otro de remitente desconocido, pero puede ser el resultado de una suplantación de personalidad, (un robo de credenciales), y también puede resultar sospechoso.

Las prisas son malas.

Otro clásico. Recibes un correo electrónico de tu entidad bancaria (o del Servicio de Salud, o del proveedor de correo electrónico……) y que, por cuestiones de seguridad, te informa que tu cuenta ha sido bloqueada.

Tienes 24h para reactivarla antes de que se cancele definitiva e irrevocablemente. Simplemente tienes que rellenar un formulario con tus nombres y apellidos, DNI, contraseña, Clave bancaria y…… poco mas. Lo más probables es que te encuentres ante un caso de suplantación de identidad.

En otros casos los ciberdelincuentes pueden ser muy “creativos” y enviar correos desde YAAHO.COM en lugar de YAHOO.COM (escrito con la letra A duplicada en lugar de la letra O duplicada). En este caso el correo lleva adjunto un supuesto currículum, que en realidad se trata de un ramsomware.

Un banco o cualquier otra entidad legítima JAMAS SOLICITARÁ NUESTROS DATOS ni ninguna otra información privada a través de email, telefono, SMS etc. No debes proporcionar esta información en ninguno de estos formatos. No rellenes NINGÚN FORMULARIO. No abras NINGÚN ADJUNTO. No hagas clic en NINGÚN ENLACE.

Todo este tipo de correos orientados a robar nuestra información privada reciben el nombre de PHISING, que puede traducirse como “pescando” o “de pesca”. Es decir, el ciberdelincuente lanza un “anzuelo” con sus correos ……. y a esperar, a ver quien pica. Es un sistema muy habitual hoy en día.

Entre estos delincuentes se encuentran grandes expertos, y sus correos pueden ser copias perfectas de correos legítimos, incluyendo logotipos, colores de empresa e incluso firmas. Nunca hay que hacer clic en uno de estos correos ni abrir sus ficheros adjuntos.

¿Para qué quieren nuestros datos?

Una vez que hayan conseguido nuestros datos personales, y en función

del tipo de datos que nos hayan sustraído, pueden emplearse de

diversas maneras:

Continuar

realizando nuevas campañas de Phishing a nuestras amistades u otro

tipo de contactos haciéndose pasar por nosotros (con nuestros datos

como remitente).Utilizar nuestros

datos para realizar actividades de “dudosa legalidad”

(compra/venta de productos ilegales a nuestro nombre)Vender nuestros

datos a empresas de marketing (recordemos el caso de Cambridge

Analitics y los datos que le proporcionaba FaceBook)Vender tus

contraseñas, tarjetas de credito o cuentas de Facebook (u otras) en

la Deep Web.Otras muchas que

se les pueda ocurrir en cada momento…… Recuerda que, a fin de

cuentas, lo que mueve a este tipo de individuos es el dinero que

pueden obtener con tus datos.

Cadenas de correos.

Otro de los correos que suele llegar a nuestras bandejas de entrada son las “cadenas de correo”. Son mensajes que nos “invitan” a reenviar el mismo correo a todos nuestros contactos. Ofertas del tipo de “un año gratis si lo reenvías a 20 amigos” o “entrarás a participar en un concurso de un maravilloso xxx” o incluso otros en los que se amenaza con una “maldición” o mil tipos de desgracias que caerán sobre tu cabeza si no reenvías el correo. Por el contrario, en el caso de reenviarlo, todo serán bendiciones para ti y para tu familia.

Una vez reenviados estos 20 correos, jamas te llega la notificación de ese año gratis, no te ha tocado ningún premio en ningún concurso, ni por supuesto, las estrellas se han desplomado sobre tu cabeza ni ha venido a visitarte ningún ángel del cielo. Pero lo cierto es que cada día recibimos mas y mas correos de este mismo tipo.

¿Que buscan este tipo de correos?

Más correos. Más direcciones de e-mail para sus bases de datos. Cada vez que se reenvia un correo a un contacto, queda añadida a la lista de remitentes las direcciones de quienes han ido recibiendo (y reenviando) el correo. Al cabo de unos pocos reenvios , el correo puede contener varias docenas de direcciones. En algún momento (y tras estar rebotando varios meses por internet) esta “cadena de correo” vuelve a caer en manos de quien la origino, pero en esta ocasión repleta de información de quienes la han reenviado.

Este es uno de los motivos por los cuales, en caso de reenviar el mismo correo a varios remitentes, debes hacerlo CON COPIA OCULTA. De este modo, el remitente (en el caso del ciberdelincuente) no podrá ver el resto de direcciones de correo a las que se ha remitido el mensaje.

¿Significa esto que si no reenvio correos puedo estar tranquilo? ¿Que los ciberdelincuentes no van a tener mi dirección de correo?. No.

No. La verdad es que no. Con el simple hecho de que alguna de tus amistades te incluya en la lista de destinatarios (y si recibes el correo significa que alguien ya te ha incluido), nuestra información ya forma parte de la cadena, el correo ya contiene nuestros datos, los cuales navegan libres por internet.

¿Cual es la solución?

Una vez que nuestros datos forman parte de una cadena, es difícil eliminarlos. A partir de este momento debemos estar excesivamente atentos y vigilar todo el correo que recibamos. Pero podemos hacer todavía algo mas:

No reenviar estos correos. Aunque no cortemos el desarrollo de la cadena al 100% , si que se verá seriamente limitada. Su objetivo es ser reenviada y seguir su distribución. Si no la reenviamos, la cena queda dañana.

Clasificar el correo como SPAM. Nuestras aplicaciones de e-mail tienen la opción de considerar como SPAM los correos que nosotros le indiquemos. Con esta acción no solo evitas el reenvío de la cadena, si no que además, nuestras aplicaciones de correo y nuestros servidores de correo (Gmail, Outlook, correos corporativos) identificarán este tipo de correos (basándose en el asunto u otros elementos) como SPAM y ellos mismos limitarán su propagación.

Eliminar el correo. Una cuestión básica y de sentido común.

Otras formas de recolección de emails.

Las Cadenas de correos no son la única forma de recolectar direcciones legítimas de correos electrónicos, otra manera muy popular de conseguir toda esta información es a través de los formularios web.

Estos formularios suelen aparecer en diversas webs desde donde intentamos descargar algún tipo de aplicación. Constan de campos del tipo “nombre”, “apellido” y “correo electrónico”, elementos suficientes para los objetivos de estos delincuentes.

En caso de no rellenar estos datos, como es lógico, no conseguirás descargar la aplicación deseada.

Según esto, ¿nunca debemos rellenar un formulario?. No es necesario llegar a estos extremos. Hay lugares que son perfectamente legítimos y en los cuales no hay problema por dar la información “justa y necesaria”. Donde no hay que rellenar formularios son en “esos otros sitios”.

Pues en la peor de las situaciones, y en el caso en el que sea ineludible rellenar un formulario “de poca confianza” munca debemos hacerlo con nuestro correo de empresa o nuestra dirección personal. Para estos casos recomiendo tener una “segunda cuenta” de email que utilizaremos para estos casos puntuales.

¿Esto es todo amigos?

No. En absoluto. Además de las amenazas (básicas) que hemos repasado en este artículo, existen infinidad de fraudes que van creciendo en función de nuevas aplicaciones, nuevos servicios y la imaginación de los delincuentes (estos días está teniendo gran impacto la campaña de “el antivirus de microsoft” donde solicitan datos bancarios). Redes sociales, correo electrónico, mensajes de texto y aplicaciones móviles son el “habitat natural” de este tipo de fraudes.

Todas ellas se basan en nuestros buenos sentimientos y nuestra tendencia a ayudar al necesitado, una cadena de firmas para salvar de la muerte a una chica en África, o un príncipe millonario que necesita de nuestra ayuda y sabrá recompensarnos. Todo está orientado a tomar decisiones sin pensarlo demasiado.

Resumiendo.

Aunque son muchas las amenazas que nos acechan, no debemos preocuparnos en exceso. La mejor prevención es el sentido común. Como en tantas ocasiones hemos repetido, debemos estar atentos y tener mucha precaución y no rellenar datos, descargar aplicaciones o clicar en el primer enlace que recibamos.

Un saludo.

Raúl Ibilcieta.

Qué son los Metadatos.

Si nos ceñimos estrictamente al significado de la palabra, metadato significaría «datos sobre datos», o “datos que describen otros datos”. En realidad, los metadatos describen el contenido de determinados archivos y/o la información de los mismos.

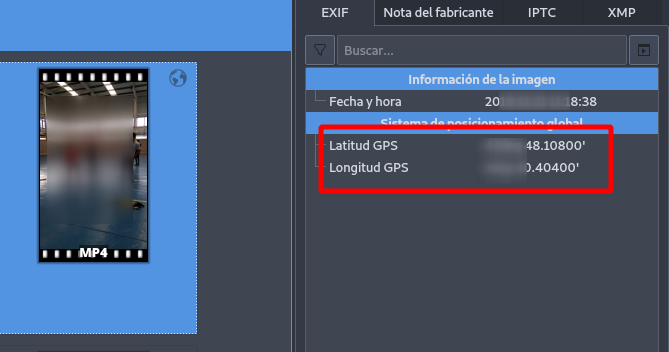

MetadataUna fotografía, por poner un ejemplo, se compone de “cuadraditos de color” (en realidad se llaman píxeles). Se podría pensar que una fotografía únicamente contiene esta información, los píxeles de color que forman la imagen, pero en realidad, en una fotografía se puede guardar información sobre el dispositivo que ha capturado la fotografía, la fecha de la captura, las coordenadas GPS en donde se realizó la foto, etc.

Una fotografía, por poner un ejemplo, se compone de “cuadraditos de color” (en realidad se llaman píxeles). Se podría pensar que una fotografía únicamente contiene esta información, los píxeles de color que forman la imagen, pero en realidad, en una fotografía se puede guardar información sobre el dispositivo que ha capturado la fotografía, la fecha de la captura, las coordenadas GPS en donde se realizó la foto, etc.

¿Qué ficheros pueden guardar Metadatos?.

La MetaInformación (los metadatos) se pueden almacenar en cualquier tipo de fichero. En función del archivo con el que estemos trabajando la metainformación contenida será distinta. Por ejemplo, tal como hemos comentado con anterioridad, en una fotografía se puede guardar información del dispositivo (cámara, smartphone, etc.) con el que fue realizada, un documento de texto (.docx .odt .pdf) puede guardar información sobre el sistema operativo, la aplicación, fechas, etc.

¿Porqué debo borrar los metadatos ?.

Hoy día todos los usuarios de internet subimos información a la red y compartimos con nuestras amistades, compañeros de trabajo y contactos de lo más variado, todo tipo de ficheros y en todo tipo de formatos. Cada uno de estos ficheros contiene metainformación que, en determinadas ocasiones, puede considerarse “sensible”.

Cuando toda esta información se comparte, por ejemplo, en redes sociales, puede caer (y de hecho cae) en manos de entidades y personas desconocidas, en este momento, perdemos el control de esta información tan valiosa.

Como ejemplo, la conocida suite ofimática de Microsoft, Office, en sus ficheros puede almacenar información sobre datos personales, aplicaciones utilizadas, autor o autores, carpetas compartidas, cuentas de email, acceso a servidores, etc. Y no solo Office, como podéis apreciar en la anterior captura, Libre Office tampoco se libra de almacenar metadatos.

En esta captura se aprecia información de Geoposicionamiento obtenida de un vídeo realizado con un smartphone.

¿Como limpiar metadatos?

Existen varias herramientas para ver y eliminar los metadatos de nuestros archivos. Personalmente DESACONSEJO todas las herramientas Online. Llamadme desconfiado, pero nadie me garantiza que, antes de eliminar todos esos datos sensibles, la herramienta online se quede con una copia de esos metadatos.

Para esta labor os recomiendo una pequeña aplicación que funciona muy bien y es ideal para nuestros propósitos: MAT

Metadata Anonymisation Toolkit es una pequeña aplicación realizada en Python capaz de limpiar los metadatos de varios tipos de ficheros, entre los que cabe destacar .jpg .png .mpg .mp3 .flac .docx .xlsx .pptx entre otros.

Metadata Anonymisation Toolkit es una pequeña aplicación realizada en Python capaz de limpiar los metadatos de varios tipos de ficheros, entre los que cabe destacar .jpg .png .mpg .mp3 .flac .docx .xlsx .pptx entre otros.

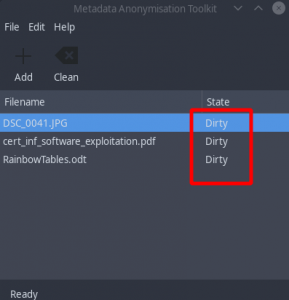

En la siguiente captura se puede apreciar ficheros del tipo JPG (imagen) PDF y ODT (doumentos de texto) en donde nos indica DIRTY (sucio).

La siguiente información ha sido obtenida del fichero .ODT, que es el formato de texto de LibreOffice.

Información obtenida del fichero .JPG

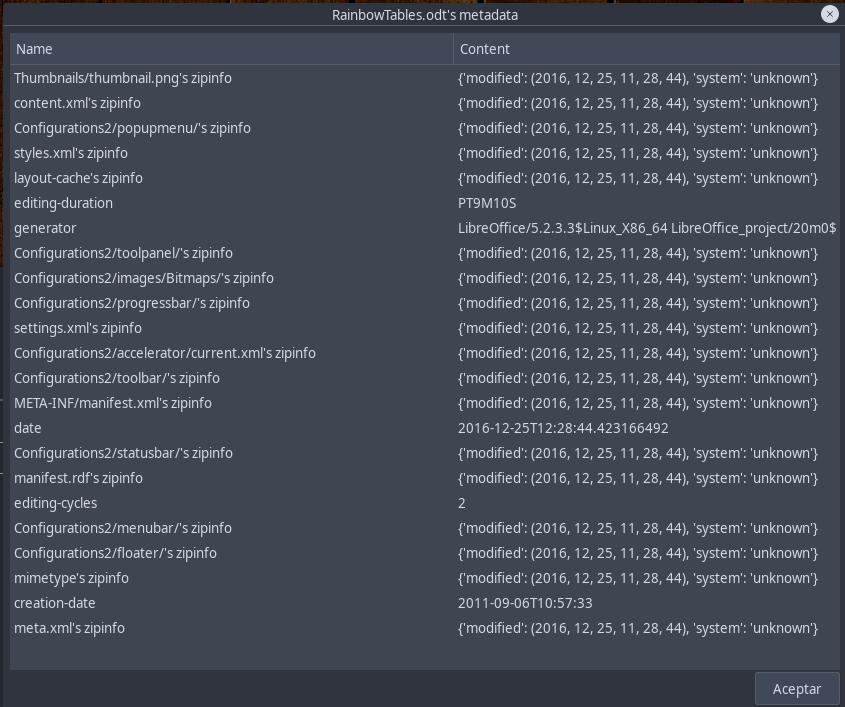

Para efectuar la limpieza de los datos contenidos en estos ficheros, con MAT es tan sencillo como pulsar el botón CLEAN.

Nuestros ficheros quedarán limpios de Metainformación.

Como podéis comprobar, cuesta muy poco esfuerzo limpiar nuestros archivos antes de compartirlos en redes sociales, con entidades de cualquier tipo o con terceras personas. Nuestros Metadatos también son nuestros.

Espero que estos consejos básicos nos ayuden a seguir manteniendo nuestra privacidad, y que entre todos, consigamos mantener internet “un poco más limpia” de metadatos y otros datos sensibles.

Un saludo.

Raúl Ibilcieta.

Antivirus y Malware.

MALWARE es un concepto bastante amplio y un tanto indeterminado. Dentro de él se pueden englobar otros muchos, pero que todos tienen una base común: son aplicaciones informáticas cuya ejecución va a tener algún tipo de consecuencias “desagradables” en nuestro sistema informático.

Dentro del MALWARE podemos encontrar una muy diversa “fauna” de software malicioso, entre los que cabe mencionar elementos tan conocidos como pueden ser TROYANOS, GUSANOS, VIRUS, BACKDOORS, etc.

Es por este motivo por el que siempre es una buena idea contar con la colaboración de un eficaz motor antivirus en nuestro equipo, independientemente del sistema operativo que utilicemos, Windows, Mac, Android, Iphone, etc. Sí, los SmartPhones también entran dentro de la categoría de “Equipo Informático”.

Antivirus Online.

Un antivirus OnLine tiene la ventaja de que se actualiza de forma inmediata y continua. Por el contrario, no cuentan con la presencia de un módulo residente de “monitorización continua” en nuestro equipo, por lo que no tendríamos esa parte negativa: la ausencia de una protección permanente.

Al margen de que cada firma antivirus tenga disponible una opción para el escaneo de nuestros dispositivos con sus propios software antivirus, existen otras opciones que son muy interesantes, ya que nuestros equipos son escaneados por varios motores antivirus de distintas aplicaciones.

En algunos casos no sólo se encargan de comprobar que un fichero esté o no infectado por algún tipo de malware, si no que también poseen la capacidad de escanear la dirección de una página web que podamos considerar sospechosa de distribuir malware.

Vamos a presentar a nuestros candidatos.

VirusTotal.

Un Peso Pesado dentro de lo que es la cultura de la Protección Antivirus en Internet.

VirusTotal pertenece a una empresa Malagueña que resultó absorbida por Google.

En VirusTotal podemos subir los ficheros sospechosos que queramos analizar y nos mostrará el resultado que han dado varias firmas antivirus. En el momento de redactar este artículo cuenta con más de 60 motores antivirus.

Tal como se muestra en la captura de pantalla, podemos introducir una URL (una dirección de una página web) y nos indicará si está registrada como distribuidora de Malware. Cabe reseñar que algunos navegadores también incluyen esta función entre sus opciones predeterminadas.

Desde este enlace podéis acceder a su interfaz y realizar algunas pruebas.

Hybrid Analisis.

Utiliza, según su propia web, una “Tecnología de Análisis Híbrido”, y al igual que VirusTotal, nos permite no solo escanear ficheros individuales, si no que también podemos escanear direcciones web.

Utiliza, según su propia web, una “Tecnología de Análisis Híbrido”, y al igual que VirusTotal, nos permite no solo escanear ficheros individuales, si no que también podemos escanear direcciones web.

A diferencia de otras webs, el tamaño máximo del fichero que podemos escanear es de 100 Mb.

Los resultados de sus análisis pasan a dominio público, por lo que todo el conocimiento adquirido por Hybrid Analisis se revierte a la comunidad de usuarios.

Hybrid Analisis participa y colabora con YARA, un sofware dedicado al reconocimiento de Malware basado en firmas.

Dispone de otras opciones interesantes que os invito a investiguéis vosotros mismos.

https://www.hybrid-analysis.com/

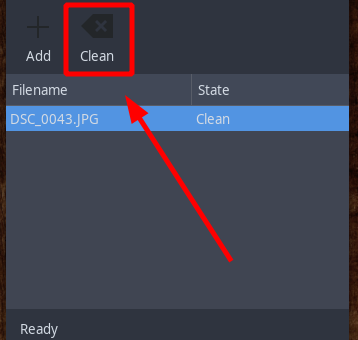

MetaDefender.

Hace gala de una interfaz sencilla, sobria y completa, desde donde, con un único formulario, tenemos accesibles todas las opciones que nos ofrecen los anteriores candidatos.

No obstante, todavía podemos parametrizar más opciones adicionales desde su panel.

Tanto VirusTotal como Hybrid Analisis NO SON PRIVADOS. Tal como hemos comentado, los resultados obtenidos en los análisis de los ficheros que subimos para su comprobación son compartidos con la comunidad de usuarios, en el caso de Hybrid Analisis, o con todas las firmas antivirus que esponsorizan VirusTotal en este último caso.

Quizá estemos llevando a cabo un trabajo de investigación, quizá no queramos que nuestros datos (aunque sean infectados por virus) se compartan con nadie, quizá cada uno tenga sus propios (y muy respetables) motivos para no compartir información con nadie. Si este es tu caso, MetaDefender es tu opción. MetaDefender se compromete a SALVAGUARDAR LA PRIVACIDAD de sus usuarios.

https://metadefender.opswat.com/

VirScan

VirScan es otra opción gratuita de scaneo de virus. La interfaz no es tan limpia y sencilla como las anteriores opciones que hemos visto, pero aún así es un software muy completo y vale la pena echarle un vistazo. Tiene la interesante opción de generar un Informe con los resultados del análisis.

VirScan es otra opción gratuita de scaneo de virus. La interfaz no es tan limpia y sencilla como las anteriores opciones que hemos visto, pero aún así es un software muy completo y vale la pena echarle un vistazo. Tiene la interesante opción de generar un Informe con los resultados del análisis.

Un aspecto a tener en cuenta es su limitación en cuanto al tamaño máximo del archivo que podemos subir para analizar, no debe ser superior a 20 Mb.

Jotti

Jotti es otra interesante herramienta para el análisis de Malware. Además de ofrecernos, como el resto de soluciones, la posibilidad de escanear un fichero infectado, cuenta con la particularidad de poder descargarnos una versión de la aplicación que se ejecutará en nuestro escritorio.

Jotti es otra interesante herramienta para el análisis de Malware. Además de ofrecernos, como el resto de soluciones, la posibilidad de escanear un fichero infectado, cuenta con la particularidad de poder descargarnos una versión de la aplicación que se ejecutará en nuestro escritorio.

Podemos subir hasta 5 ficheros de forma simultánea y el tamaño máximo con el cual nos permite trabajar es de 250 Mb. por fichero.

Conclusiones Finales.

Como podréis comprobar, todas las referencias que os hemos presentado en este artículo ofrecen una gran cantidad de posibilidades y de información muy concreta. Los servicios que nos ofrecen todas estas webs son muy completos y fiables, ya que utilizan una gran cantidad de motores antivirus que analizan y detectan cualquier posible malware. Será difícil que se nos cuele algún “bicho”.

En realidad, no son un sustituto de un antivirus que puedas tener instalado en tu sistema operativo, ya que no ofrecen Protección en Tiempo Real, pero si que son un gran complemento a este antivirus. Contar de manera habitual con ambas opciones, es una OPCIÓN GANADORA.

Gracias a todas estas webs, y a nuestra propia prudencia, vamos consiguiendo poco a poco que Internet sea un sitio mejor.

Un saludo.

Raúl Ibilcieta.

Cuando tu navegador te pregunta si quieres recordar tu contraseña y aceptas, en realidad estás permitiendo que esta contraseña se guarde dentro de tu navegador. Cuando guardas todo tu historial de navegación, estás almacenando toda esta información dentro de tu navegador.

Cuando tu navegador te pregunta si quieres recordar tu contraseña y aceptas, en realidad estás permitiendo que esta contraseña se guarde dentro de tu navegador. Cuando guardas todo tu historial de navegación, estás almacenando toda esta información dentro de tu navegador.

Toda esta información está catalogada como INFORMACIÓN SENSIBLE.

Firefox, tradicionalmente ha sido el navegador que más en serio se ha tomado la seguridad. No en vano, varios proyectos centrados en la navegación anónima, como el conocido TOR (https://www.torproject.org/) o JONDONYM (https://anonymous-proxy-servers.net/en/jondo.html) utilizan firefox como base para sus propios navegadores, Tor Browser y JondoBrowser, respetivamente.

Sin embargo, no es el único navegador que existe a nuestro alcance, (en la variedad está el gusto) y por fortuna tenemos opciones tan interesantes como Opera, Edge de Microsoft, o Safari de Apple, que en materia de seguridad, también lo hacen muy bien.

Y con el objetivo de mejorar la seguridad y la privacidad que se incluye por defecto en los navegadores de la lista anterior, vamos a hacer un recorrido por mis extensiones favoritas para mejorar (aún mas si cabe) nuestra Privacidad y Seguridad en Internet.

1.FreeVPN

Una VPN (Virtual Private Network) nos permite conectarnos a internet a través de un ordenador intermedio (en realidad, a través de un servicio empresarial). Es decir, todas las “huellas” que vamos dejando por internet, no serían las nuestras, si no las de este “ordenador intermedio”, con lo cual nuestra navegación quedaría “protegida”.

FreeVPN es una extensión que con un simple clic, aporta esta funcionalidad a nuestro navegador. Funciona en varios navegadores (probado en Firefox y en Chrome). Y frente a otros servicios VPN, es gratuita.

En la captura adjunta, he activado la extensión y he navegado a https://myip.es , una web que nos indica nuestra dirección IP y el lugar del planeta desde el que nos conectamos.

2.Clic & Clean

Esta extensión, a día de hoy, es exclusiva de Chrome. Con un solo clic pone a nuestra disposición una amplia gama de posibilidades de limpieza de nuestro historial de navegación así como de otras interesantes opciones, como pueden ser un control de las cookies existentes en nuestro navegador, el paso a Modo Incógnito, comprobación de nuestras descargas y otras opciones que te recomiendo que explores por tu cuenta.

3.Ghostery

Esta extensión es una vieja e imprescindible conocida de los amantes de la privacidad. Según reza en su propia web, se centra en 3 frentes: Bloquea anuncios, bloquea rastreadores y, al eliminarse todos estos elementos, se acelera la navegación web de una forma considerable.

Tiene versión para todos los navegadores y es MUY RECOMENDABLE.

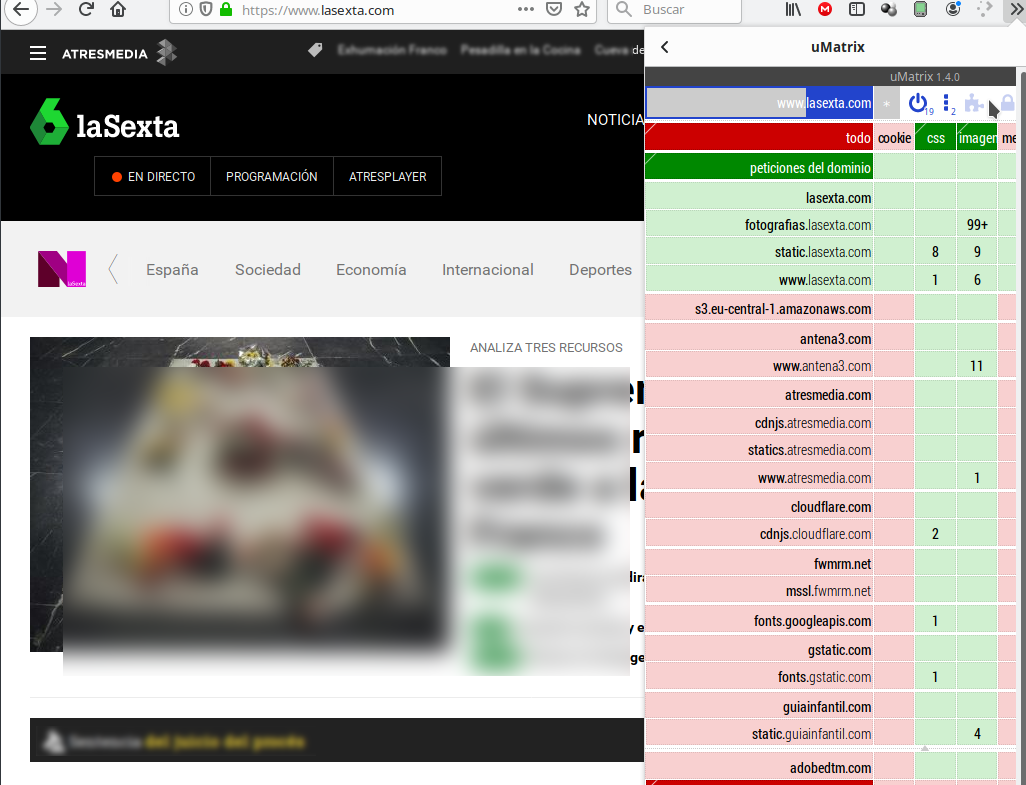

4.uMatrix

Umatrix tiene el concepto de un FIREWALL, supervisando y bloqueando (o permitiendo) todas las conexiones entrantes a nuestro navegador. Es capaz de bloquear conexiones a Facebook, scripts varios, rastreadores, anuncios, etc.

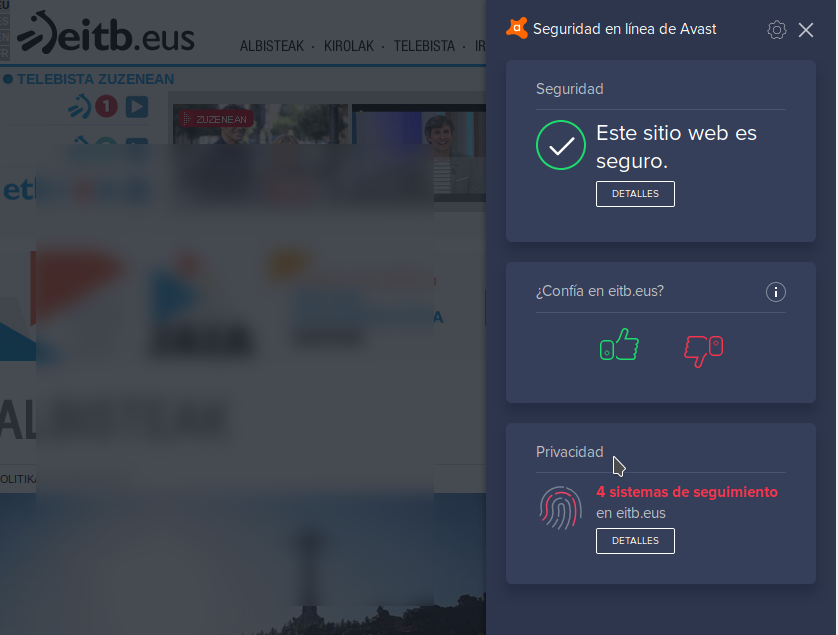

5.Avast Online Security

La última extensión que os recomiendo viene de la mano de la conocida firma de antivirus AVAST.

Aunque tiene distintas virtudes en su haber, quizá la opción que más la distingue del resto de las extensiones presentadas sea su capacidad ANTI-PHISHING. Avast Security Online es capaz de realizar una valoración de la reputación de la web que visitamos.

Sin embargo, al intentar descargar la conocida herramienta CAIN Y ABEL de su web oficial (http://www.oxid.it/downloads/ca_setup.exe) Avast nos muestra un mensaje de web no segura.

En resumen, aparte de las herramientas que cada navegador nos aporta para la navegación segura y privada, nosotros podemos poner nuestro granito de arena para que internet, cada día un poco mas, sea un lugar más seguro.

Un saludo.

Raúl Ibilcieta.