Android es un Sistema Operativo basado en Linux y desarrollado por Google. Android ha sido diseñado para funcionar en dispositivos móviles con pantalla táctil, por lo que es habitual encontrarnos este sistema operativo en entornos muy dispares, tales como SmartPhomes o Tables, (los más habituales), relojes inteligentes (SmartWatch), televisores (SmartTV) o en automóviles.

Android es ahora mismo el sistema operativo más utilizado en el mundo, por delante incluso de Microsoft Windows. Fue Steve Jobs (fundador de Apple) quien pronosticó que los PC’s se verían sustituidos por los dispositivos móviles, entrando así en la era “Post-PC”.

Pero lo realmente interesante ante este marco, es comprobar las tendencias: Mientras que Microsoft mantiene una caída sostenida desde 2011, Android no deja de ganar usuarios.

Esto nos coloca ante un escenario ante el que pocos se atreven ya a negar que LLEVAMOS UN ORDENADOR EN EL BOLSILLO.

Este ordenador, al igual que todos los ordenadores, contiene INFORMACIÓN PERSONAL SENSIBLE y que debemos vigilar y proteger de manera oportuna.

No se trata ya de un posible robo, si no de algo tan sencillo como que, visitando otra ciudad durante nuestras vacaciones o por asuntos de negocios, se nos caiga del bolsillo el móvil dentro de un taxi o en el metro (de camino al aeropuerto para más morbo). No solamente perdemos nuestro dispositivo, si no que además desaparecerían, todos nuestros datos y los de nuestra empresa.

Sin entrar a analizar soluciones comerciales (que las hay y muy buenas), quisiera haceros unas recomendaciones básicas para proteger la información contenida en nuestro móvil, de forma sencilla y que no cuesta nada activarlas.

Aunque en el peor de los casos perdamos nuestro dispositivo, al menos podremos asegurar que nuestra información no “corre libre” por internet.

Un último detalle a tener en cuenta: SEGURIDAD y COMODIDAD no se llevan nada bien. UN POCO de esfuerzo puede mejorar MUCHO tu seguridad.

1.Bloqueo del terminal.

El bloqueo debe ser por PIN o CONTRASEÑA. Olvidaros del patrón, del reconocimiento facial, de la huella dactilar, etc. Y por supuesto, olvidaros de la opción NINGUNO.

Es cierto que todos estos sistemas van mejorando día a día, pero también es cierto, que el reconocimiento facial se puede saltar con una fotografía de tu cara. Por si queréis probar, sacad una fotografía de vuestra propia cara con otro móvil e intentad desbloquearlo. Con una fotografía tuya de Facebook, o incluso con la foto de otra cara y un poco de Photoshop….. puede haber sorpresas.

El PIN debe ponerse tanto a la tarjeta SIM como AL TELÉFONO. Si únicamente colocamos el PIN en la tarjeta SIM, nuestro móvil se podrá desbloquear con un sistema tan sencillo como quitar la tarjeta SIM.

2.Copias de seguridad de Google y rastrero / borrado de dispositivo.

Cuando se habla de las Copias de Seguridad no sólo estamos hablando de fotos, vídeos o chats de Wasap. También conviene tener en mente otra información como los contactos o las aplicaciones y sus correspondientes datos.

Cuando se habla de las Copias de Seguridad no sólo estamos hablando de fotos, vídeos o chats de Wasap. También conviene tener en mente otra información como los contactos o las aplicaciones y sus correspondientes datos.

Activa una CUENTA GOOGLE (seguramente ya la tendrás una activa) y programa copias de seguridad periódicas.

Activa también la opción de rastreo y restablecimiento remoto. Esto te dará la opción de resetear tu equipo de forma remota y borrar todos sus datos.

Existen otras soluciones aparte de las que incluye Google. En esta captura de pantalla puedes comprobar que en mi dispositivo Samsung, trae integrada una aplicación propia de la marca.

Para gustos los colores.

3.No rootear.

Rootear es el proceso por el cual los usuarios de los SmartPhone, tablet, etc. alcanzan el ACCESO PRIVILEGIADO. También recibe el nombre de SuperUsuario, y es en definitiva, tener ACCESO TOTAL al sistema.

Rootear es el proceso por el cual los usuarios de los SmartPhone, tablet, etc. alcanzan el ACCESO PRIVILEGIADO. También recibe el nombre de SuperUsuario, y es en definitiva, tener ACCESO TOTAL al sistema.

Rootear el dispositivo efectivamente, da nuevas e interesantes posibilidades. Algunas de las aplicaciones ANTIRROBO precisan tener el terminal rooteado para sacarle el máximo rendimiento, ya que puede acceder a lugares muy profundos de Android. Pero si las aplicaciones Antirrobo pueden acceder, todo el Malware, virus, troyanos, etc. TAMBIÉN PUEDEN ACCEDER.

Al tener el Acceso TOTAL disponible en el sistema, tu teléfono ya no se encuentran dentro de un “recinto de seguridad”. Es un ENORME riesgo de seguridad. Una aplicación infectada, un simple descuido y puedes tener un disgusto importante.

Si no te gustan determinadas aplicaciones que vienen incluidas en tu equipo, puedes deshabilitarlas y pasarán a ser historia. No es necesario rootear para conseguir esto.

Tampoco debes activar el MODO DESARROLLADOR, ni habilitar la DEPURACIÓN USB. En el caso de que “alguien” intentase acceder a nuestro dispositivo, porque “se lo ha encontrado” e intentase saltarse la seguridad, lo va a tener MUCHO MAS FÁCIL si nuestro terminal está rooteado o con ADB, etc. activado.

Otro motivo para NO ROOTEAR nuestro dispositivo son las actualizaciones. Los fabricantes suelen actualizar la versión del sistema operativo de sus terminales con la finalidad de corregir fallos y añadir nuevas funcionalidades. Estas actualizaciones varían en función del fabricante, pero en determinados momentos habrás visto aparecer un mensaje en pantalla avisando de estas actualizaciones. Si nuestro dispositivo está rooteado (hay excepciones) es muy posible que PERDAMOS ESTAS ACTUALIZACIONES.

4.Sólo tiendas oficiales.

No utilices tiendas alternativas. ¿Que vas a encontrar ahí que no encuentres en la tienda oficial? ¿Aplicaciones piratas? ¿Quieres ahorrarte 5 euros? ¿A cambio del riesgo de que se cuele un virus/troyano/malware? ¿Te la vas a jugar? ¿Tan poco valoras tus datos? ¿Y los de tu empresa?.

No utilices tiendas alternativas. ¿Que vas a encontrar ahí que no encuentres en la tienda oficial? ¿Aplicaciones piratas? ¿Quieres ahorrarte 5 euros? ¿A cambio del riesgo de que se cuele un virus/troyano/malware? ¿Te la vas a jugar? ¿Tan poco valoras tus datos? ¿Y los de tu empresa?.

Si aún así continúas con la intención de tener tiendas no oficiales (tendrás tus motivos), Googlea mucho y comprueba que sean de confianza.

Yo, en mis terminales de pruebas suelo utilizar F-Droid.

5. Cifrar disco y la tarjeta.

Cifra tanto el terminal como la tarjeta. Sobre todo la tarjeta. Muchas veces, para pasar los datos de un terminal antiguo a uno más moderno, utilizamos la tarjeta SD. En ocasiones dejamos ahí esos datos como “copia de seguridad”, al final quedan olvidados en la tarjeta. Si entre esos datos tienes almacenada una copia de tus contactos, y un par de Selfies (SIEMPRE hay un par de selfies en el móvil) esa información es suficiente para que un ciberdelincuente pueda meterte en problemas.

Cifra tanto el terminal como la tarjeta. Sobre todo la tarjeta. Muchas veces, para pasar los datos de un terminal antiguo a uno más moderno, utilizamos la tarjeta SD. En ocasiones dejamos ahí esos datos como “copia de seguridad”, al final quedan olvidados en la tarjeta. Si entre esos datos tienes almacenada una copia de tus contactos, y un par de Selfies (SIEMPRE hay un par de selfies en el móvil) esa información es suficiente para que un ciberdelincuente pueda meterte en problemas.

6.Antivirus + Antirrobo.

¿Antivirus? ¿En el móvil? Si, claro. Recordemos tal y como hemos quedado al principio de este artículo que los móviles SON ORDENADORES. Es importante tener en mente que existe la posibilidad real de que tu dispositivo se infecte de virus y malware.

Ya sabemos que Android es una versión de Linux, ya sabemos que Linux NO tiene virus….. pues tendremos que pedirle explicaciones a Google.

Es IMPRESCINDIBLE contar con un antivirus instalado, sobre todo si eres de los que abres cualquier adjunto de wasap o utilizas tiendas alternativas y por lo tanto, tienes permitida la instalación de software desde FUENTES DESCONOCIDAS.

7.Reflexiones.

Y si por último, si todavía consideras que todas estas precauciones son superfluas y están de más, si eres de los que utilizas el viejo argumentos de “yo no tengo nada que esconder”, piensa que en tu teléfono almacenas mucha INFORMACIÓN QUE NO ES TUYA, que no te pertenece . Fotografías y selfies con tus amigos “cuando estamos de fiesta”, wasaps y conversaciones “xxx” con tu pareja (o con alguien que lo va a ser), nombres, direcciones, fotos de perfil, números de teléfono de todos tus contactos, discusiones “acaloradas” con padres/hijos/familia, etc. Todo eso puede quedar perdido en el asiento de un bus y caer en manos poco adecuadas.

Por consideración a tus amigos más íntimos, cuida tu teléfono.

Un saludo 😉

Raúl Ibilcieta.

Tras unos cuantos artículos dedicados a los escaneos de vulnerabilidades, voy a ir cerrando esta etapa con una de las aplicaciones a la que tengo más cariño y aprecio: OpenVas y su interfaz web GreenBone.

Tal como se explica en su web:

“OpenVAS es un escáner de vulnerabilidades completo. Sus capacidades incluyen pruebas no autenticadas, pruebas autenticadas, varios protocolos industriales y de Internet de alto y bajo nivel, ajuste de rendimiento para exploraciones a gran escala y un poderoso lenguaje de programación interno para implementar cualquier tipo de prueba de vulnerabilidad.”

OpenVAS (Open Vulnerability Assessment System, o por su nombre en castellano, Sistema Abierto de Evaluación de Vulnerabilidades) es una herramienta de software libre totalmente gratuita que nos provee una potente solución para todo lo relacionado con el análisis de vulnerabilidades. Nace como una bifurcación (fork) del conocido Nessus de la empresa Tenable, cuando en 2005 este último cambió su modelo de negocio a software privativo, bajo el cual continúa hoy día.

OpenVas tiene fama de complicado tanto en la instalación como en su manejo. Nada más lejos de la realidad. Yo, como de costumbre, sigo utilizando Black Arch como mi sistema principal de auditorías, pero podéis disfrutar de esta herramienta, ya preinstalada desde Kali linux.

Ya sabemos que todas estas herramientas tienen su valor más destacado en sus actualizaciones. Al igual que con un antivirus, de nada nos sirve tener unas bases de datos del mes pasado. En el mundo de la CiberSeguridad, las vulnerabilidades son DIARIAS y nuestras actualizaciones deben de seguir el mismo patrón, o incluso, MAS ESTRICTO.

Por este motivo, para comenzar, recomiendo un FEED UPDATE (este proceso se tomará su tiempo y tendremos que esperar unos cuantos minutos). De esta forma ya tendremos las bases de datos actualizadas. Una vez finalizado el proceso de instalación, ya podemos ejecutar el INITIAL SETUP. Todavía le costará más tiempo que a la actualización de las bases de datos. Un poco de paciencia, la primera vez es la que más tiempo tarda.

Como de costumbre, el objetivo de estas pruebas va a ser Metasploitable 2. Mi sistema de auditoría, como ya os he indicado, es BlackArch, y esta vez, como excepción, para trabajar con OpenVas y Greenbone, os voy a recomendar que utilicéis Kali o Parrot. Esta herramienta ya viene preinstalada en ambos sistemas, y así os evitaréis bastantes tutoriales de instalación / configuración y evitaremos engrosar las filas de todos aquellos que opinan que OpenVas es complicado.

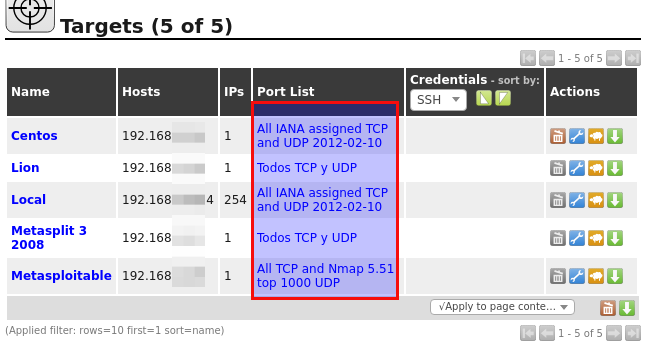

En primer lugar, vamos a definir los objetivos que pretendemos auditar. Para ello vamos a CONFIGURACIÓN > TARGETS.

En este apartado debemos seleccionar NEW TARGET.

Una de las opciones más importantes que debemos completar es el apartados HOSTS, donde debemos colocar la IP de nuestro objetivo. En caso de que tengamos intención de escanear varios equipos, tenemos la opción de especificar un fichero (en formato .txt) donde incluyamos las distintas IP’s que queramos escanear.

Otro apartado importante que debemos seleccionar es el RANGO DE PUERTOS que vamos a escanear. OpenVas ya trae incluidas una serie de plantillas con los puertos más habituales que se utilizan en la industria informática. Como podéis ver, para este escaneo he seleccionado todos los puertos TCP y UDP incluidos en el estandar IANA.

El último parámetro que os aconsejo personalizar es el Alive Test es decir, el tipo de PING que va a enviar OpenVas al objetivo para comprobar si está OnLine.

Recordemos que los sistemas operativos de Microsoft, con la configuración por defecto y el Firewall activado, tienen la mala costumbre de no responder a ningún tipo de Ping. En estos casos, será necesario seleccionar la opción CONSIDER ALIVE.

En casos puntuales en los que no se obtiene ninguna respuesta, y tenemos la completa seguridad de que existen equipos activos en la red, es una MUY BUENA IDEA pedir una segunda opinión a NMAP.

Como vimos en su momento, nmap tiene una opción -Pn (no ping) que nos puede ayudar a identificar equipos “poco ortodoxos” dentro de la red.

Aquí os dejo una captura con unos cuantos Targets que tengo asignados para hacer pruebas.

Una vez definidos nuestros objetivos (En el caso que nos ocupa es Metasploitable 2, como en anteriores artículos), vamos a dar paso a los escaneos. Para ello vamos a SCANS > TASK donde seleccionaremos NEW TASK.

En esta sección, nuevamente vamos a tener que seleccionar principalmente dos parámetros:

El primer parámetro será nuestro objetivo a escanear. En la lista desplegable aparecerán todos los objetivos que hayamos definido apartado TARGETS.

El segundo parámetro es el tipo de escaneo que vamos a realizar.

Las plantillas que más suelo utilizar son DISCOVER, FULL &FAST y FULL & VERY DEEP

DISCOVERY es una especie de “ping” a toda la red, donde trata de averiguar qué equipos están activos y los sistemas operativos que hay en los mismos. Debo avisaros de que con esta opción NO SE BUSCAN VULNERABILIDADES. Simplemente hace un reconocimiento de la red. Otras opciones similares son HOST DISCOVER y SYSTEM DISCOVER, pero a mi me gusta más la mía. Vosotros id probando y quedaros con la que más os convenza.

FULL & FAST es una muy buena opción. Es rápida y saca bastantes resultados.

FULL & VERY DEEP es más lenta que FULL & FAST, pero también saca más resultados. Vale la pena utilizarla.

Las versiones “Ultimate” son más lentas y en la mayoría de las ocasiones, proporcionan los mismos resultados que sus hermanas “estándar”. Si tenemos tiempo para hacer pruebas, adelante, puede haber sorpresas y encontrar vulnerabilidades nuevas. Os recomiendo que las probéis todas y decidáis por vosotros mismos.

Una vez finalizados los escaneos, vamos a ver los resultados.

GreenBone nos permite muchas formas de presentar los resultados, incluyendo varios tipos de filtros y gráficos. En este artículo me voy a centrar en presentar RESULTADOS, más que en presentar OPCIONES.

Por defecto, GreenBone nos muestra el listado RESULTS, el cual muestra todos los resultados. Realmente es el más “goloso”. Sin embargo, yo prefiero empezar por el primero de la lista: SUMMARY & DOWNLOADS.

Vamos a echarle un vistazo a los resultados de DISCOVERY. Nos informa de 78 Logs y añade (esto es sorpresa) una vulnerabilidad de tipo MEDIO. Recordemos que este escaneo no es para encontrar vulnerabilidades.

Como veis, hay DOS opciones de reporte. En la opción FULL mostrará TODOS LOS RESULTADOS del escaneo. En la opción FILTERED se mostrarán únicamente las vulnerabilidades halladas.

Tal como he comentado, el escaneo DISCOVERY no busca vulnerabilidades, no obstante podemos encontrar información bastante jugosa en sus LOGS.

El segundo escaneo lo he realizado con la opción FULL & FAST.

En estos resultados ya empiezan a verse números más interesantes.

Los últimos escaneos los he realizado con FULL & DEEP y por terminar de hacer la comparativa, he añadido un escaneo del tipo FULL & DEEP ULTIMATE.

Como veréis, Entre el escaneo FULL& FAST y el FULL & DEEP sí que se pueden apreciar diferencias, aparecen nuevas vulnerabilidades, más centradas dentro del rango de las catalogadas como MEDIAS que en las de catalogación GRAVE.

En mi opinión, SI vale la pena dedicar algo más de tiempo y realizar este segundo escaneo.

Sin embargo, entre el FULL & DEEP y su hermano mayor FULL & DEEP ULTIMATE, no existen grandes diferencias…. Como mucho varía la clasificación de las vulnerabilidades halladas. Lo que resulta indiscutible es que en un caso tarda 50 minutos, y en el otro, una hora y 20 minutos. Recordemos que se ha escaneado UN ÚNICO EQUIPO: Metasploitable 2

Vuelvo a insistir. Si el tiempo no es nuestro problema, adelante con todos los escaneos, siempre puede haber resultados inesperados.

Entrando ya a analizar los detalles de las vulnerabilidades halladas, podemos clasificarlos, tal como os mostraba en una captura anterior, por vulnerabilidad, por gravedad, por sistema operativo, por host, por puerto…. O tal como se muestra en esta captura, a través de una nube de tags.

Haciendo clic en cualquiera de estas vulnerabilidades, pasamos a ver el detalle de la misma. Voy a seleccionar la primera de la lista: OS END OF LIFE DETECTION.

En el apartado de REPORTES, GreenBone nos facilita MUCHO la vida con una gran variedad de posibilidades de exportación.

Uno de los formatos de exportación más interesantes podría ser en el formato XML, el cual nos va a permitir integrar nuestros resultados en aplicaciones de reporte como puedan ser FARADAY, DRADIS, MAGIC TREE, etc. o incluso llevar nuestros resultados a Metasploit para continuar con nuestras actividades de Pentesting.

En el caso de que nos resulte suficiente los resultados obtenidos con OpenVas y no necesitemos combinarlos con los resultados de terceras partes, mis formatos favoritos son HTML y PDF. Y para terminar de dejar todo el informe impecable, podemos exportar los resultados a CSV, así con la colaboración de una hoja de cálculo, podremos obtener gráficos personalizados de gran precisión y calidad, siempre y cuando los gráficos proporcionados por GreenBone no nos resulten suficientes.

Un saludo 😉

Raúl Ibilcieta.

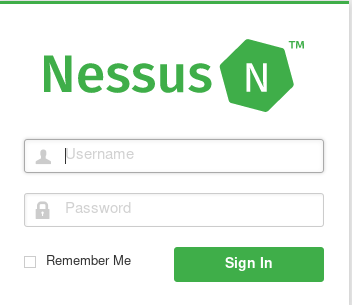

Tras haber dedicado unos artículos al escaneo de vulnerabilidades con herramientas que no son específicas para este fin, ya por fin voy a empezar con un escáner de vulnerabilidades, propiamente dicho: Nessus.

En esta ocasión, el protagonista de este artículo, Nessus, no necesita presentación, ya que se trata del estándar “de facto” en la realización de escaneos y pruebas de Pentesting.

El proyecto Nessus empezó su andadura allá por el año 1998, cuando Renaud Deraison quiso que la comunidad de Internet tuviese un escáner remoto de seguridad que fuese libre. Más adelante, en 2005 cambió su modelo de negocio a software privativo, bajo el cual continúa hoy día. Esto dio lugar a un “fork” (una bifurcación) de dicho proyecto, de donde nació OpenVas. De este interesante proyecto me ocuparé en otro artículo.

Actualmente Nessus tiene una versión de pago, orientada al sector profesional y otra gratuita para usos no comerciales. Es esta última versión la que podemos encontrar en las distintas distribuciones de Pentesting y por lo tanto, es con la que voy a realizar los test de este artículo.

Como de costumbre, el objetivo de estas pruebas va a ser Metasploitable 2, y mi sistema de auditoría es Black Arch, aunque no hay ningún problema por utilizar Kali, Parrot o incluso Windows, ya que Nessus está disponible para un rango bastante amplio de sistemas operativos y distintas versiones de los mismos.

Una vez que tengo instalada la aplicación, y tras introducir el código de activación para su funcionamiento (nos lo envían de forma gratuita por email ), vamos a ver las distintas opciones que nos ofrece Nessus para realizar escaneos:

Es una auténtico lujazo contemplar la cantidad de plantillas y análisis predeterminados que incluye Nessus en su librería. Sin embargo, muchas de estas opciones solamente las podrán disfrutar los usuarios que tengan la versión de pago. No desesperemos tan pronto, desde la opción ADVANCED SCAN se pueden realizar configuraciones muy interesantes.

Para este artículo, me voy a centrar en 3 escaneos: Basic Network Scan, Host Discovery y Advanced Scan. Todos los he dejado con la configuración y las opciones que traen por defecto. En el caso de haber realizado alguna modificación, os lo indico.

Basic Network

En este escaneo he realizado un par de ajustes:

Dentro de la opción DISCOVERY he indicado que escanee TODOS los puertos del equipo. Pudiera darse el caso de que me encuentre “sorpresas” en puertos no estándar.

En el apartado ASSESSMENT he subido los escaneos web a la máxima complejidad.

Quizá en unos entornos reales de trabajo no sea necesario realizar estas modificaciones, van a tardar más tiempo y pueden ralentizar el entorno, pero ahora mismo estoy trabajando contra Metasploitable y lo que más me interesan son los resultados.

….. y los resultados los tenemos aquí:

2 horas de escaneo

5 vulnerabilidades críticas

7 vulnerabilidades altas

27 vulnerabilidades medias

6 vulnerabilidades bajas

Listado de las vulnerabilidades halladas.

Al hacer clic sobre una de las vulnerabilidades que me presenta el listado, Nessus abre una descripción detallada de la vulnerabilidad, donde se incluyen los CVSS y una solución recomendada.

En otra sección muestra un listado con posibles soluciones, ya agrupadas, para las distintas vulnerabilidades que ha encontrado.

Este esquema, como es lógico, se va a repetir en los resultados del resto de escaneos que he realizado, por lo tanto, en los siguiente resultados, me voy a centrar en mostrar las vulnerabilidades que ha hallado.

Host discovery

En esta ocasión, los parámetros son los que vienen por defecto.

Los resultados son los que os muestro a continuación:

En esta ocasión no ha encontrado vulnerabilidades. En este escaneo no se centra en eso, simplemente identifica los hosts “vivos” que hay en la red. Eso si, identificar un único equipo le ha costado una hora entera.

Pasemos al último escaneo.

Advanced Scan

Esta plantilla de escaneo es la que más flexibilidad aporta a la hora de personalizar las opciones. Los únicos ajustes que he realizado son los mismos que en el escaneo básico: He subido al máximo la sensibilidad del escaner y he indicado que el rango de puertos sea 1-65535 (todos)

3 horas de escaneo

5 vulnerabilidades críticas

6 vulnerabilidades altas

21 vulnerabilidades medias

4 vulnerabilidades bajas

Por sorprendente que pueda resultar, en el método avanzado HA DETECTADO MENOS VULNERABILIDADES que en el escaneo básico de red.

Detecta las mismas 5 vulnerabilidades críticas, 6 de nivel alto, frente a 7 que había detectado en el básico, 21 vulnerabilidades medias frente a 27 en el anterior escaneo y 4 bajas, frente a 6. Las alertas de nivel informativo también han descendido de 155 a 125. El tiempo de escaneo ha pasado de 2 a 3 horas.

Reportes.

Otro aspecto de interés más allá de los propios resultados de los escaneos, es la posibilidad de exportar estos resultados y poder importarlos en terceras aplicaciones, como puedan ser Metasploit, Dradis, Faraday, etc. , así como generar informes desde la propia aplicación.

En este aspecto, las opciones de Nessus son “suficientes”. Exportando en formato “Nessus” podremos traspasar estos datos a Metasploit (para continuar con nuestra auditoría) o a Faraday, Dradis o Magic Tree sin problemas si nuestro objetivo es presentar un informe final.

De cara a generar informes finales sin el concurso de terceras partes, Nessus se queda un poco “pobre”, en mi opinión.

Lo habitual suele ser presentar al cliente dos informes: Un Informe Ejecutivo orientado a personas sin grandes conocimientos de informática y un segundo Informe Técnico detallando todas las vulnerabilidades halladas y sus posibles soluciones.

Nessus solamente permite un “Resumen Ejecutivo” de las vulnerabilidades halladas. Este “resumen” consiste en un listado liso y llano de las vulnerabilidades que ha encontrado junto a su valoración numérica de gravedad.

Con esto finalizo este artículo de escaneo de vulnerabilidades con Nessus.

Un saludo.

Raúl Ibilcieta.

Hoy toca realizar escaneos con una herramienta veterana en nuestro ámbito: METASPLOIT. Al igual que Nmap, nos encontramos ante una herramienta cuya finalidad no es específicamente realizar escaneos de red, sin embargo integra una serie de módulos que nos pueden resultar de gran ayuda en esta tarea.

Existen varias formas de interactuar con metasploit. msfconsole es probablemente la interfaz mas popular de MSF. Nos ofrece una consola desde donde realizar todo tipo de actividades y opciones de Metasploit.

Para los amigos de las interfaces gráficas existe ARMITAGE, la cual también os voy a presentar y ejecutaré algún escaneo con ella.

Como viene siendo habitual, quisiera aclarar algún aspecto sobre un par de puntos:

Este artículo no pretende ser un tutorial sobre la instalación, configuración y uso de Metasploit Framework. El objetivo es mostrar algunas de las opciones que integra esta aplicación y que nos posibilita utilizar Metasploit como escáner de vulnerabilidades.

Metasploit contempla la posibilidad de importar escaneos realizados con otras herramientas como puede ser el caso de nmap, Nessus o GreenBone / Openvas. También puede hacer llamadas a estas aplicaciones externas para que realicen los escaneos y que los resultados queden integrados automáticamente en Metasploit.

No utilizaré ninguna de estas opciones.

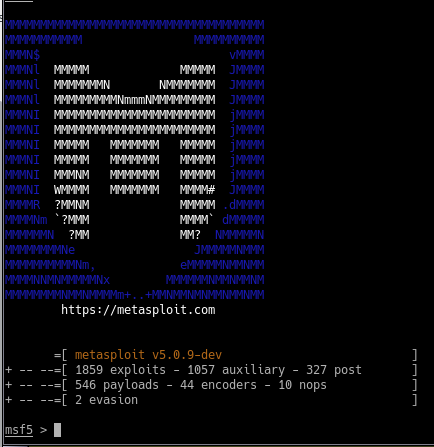

El objetivo de las pruebas, como viene siendo habitual, será Metasploitable 2. La versión de Metasploit es la 5.0.9, y está corriendo, como también es habitual, en Black Arch, aunque se pueden realizar estas pruebas perfectamente desde cualquier otra disto, preferiblemente de las orientadas a Pentesting (Kali, Parrot, etc.)

Manos a la obra:

En primer lugar, voy a realizar una búsqueda de distintos módulos que puedan resultar útiles para realizar un escaneo de puertos.

search portscan.

… Lo cual nos devuelve los siguientes resultados:

Tal como vemos, nos muestra una serie de módulos de escaneos que podemos utilizar. En esta ocasión voy a utilizar el módulo de escaneo TCP SYNC, pero el proceso es el mismo para cualquier otro.

Selecciono el módulo elegido:

use auxiliary/scanner/portscan/syn

Tras esto, muestro las opciones del módulo.

Show options

El rango de puertos a escanear, por defecto está establecido en 1-10.000. Voy a modificarlo para que el escaneo se realice desde el puerto 1 al 65535 (todos los puertos).

set PORTS 1-65535

Solamente queda por completar la dirección IP del objetivo de nuestro escaneo. El parámetro es RHOSTS.

set RHOSTS 192.168.x.x

Tras esto se ejecuta el escaneo:

run

Armitage.

Armitage es una interfaz gráfica para Metasploit que nos permite, entre otras cosas, visualizar los objetivos sobre los que estamos trabajando, búsqueda y configuración de módulos, escaneos (tanto propios como los integrados por Nmap), recomendación de exploits, etc.

La última actualización de Armitage data de Septiembre de 2014, por lo que se puede considerar una herramienta un tanto “desactualizada”. Sin embargo, sigue cumpliendo con su función.

Voy a realizar el mismo escaneo con Armitage que anteriormente he realizado desde la consola de Metasploit (msfconsole). Empiezo por realizar la misma búsqueda: portscan. Para ello me sirvo de la ventana de búsquedas.

En la captura queda reflejado el resultado que muestra armitage.

Sobre la lista de resultados que he obtenido, hago doble clic en el módulo que quiero ejecutar. Ya que estoy repitiendo el mismo escaneo, voy a elegir el mismo módulo: portscan > syn.

Se abre una nueva ventana desde donde puedo completar la configuración necesaria de forma gráfica. En este caso, voy a corregir la IP del objetivo y el rango de puertos.

Para finalizar todo el proceso y ejecutar el módulo, pulso el botón LAUNCH

Como se puede apreciar, en la ventana de la consola (zona inferior de Armitage), se abre una nueva pestaña en la cual se va ejecutando el escaneo. En cuanto aparecen los primeros resultados, en la ventana de objetivos se muestra un equipo con la IP objeto del escaneo.

Una vez finalizado todo el proceso, podemos hacer clic derecho sobre el equipo que se muestra en la ventana de objetivos y seleccionar servicios. Se despliega una nueva pestaña en la zona inferior mostrando los resultados obtenidos.

Podéis comprobar que tanto desde Armitage como desde la consola de Metasploit (msfconsole) los resultados son los mismos.

Ahora lo único que queda por hacer es terminar de ejecutar el resto de módulos de escáner que nos permite realizar Metasploit y completar esta fase.

Un saludo.

Raúl Ibilcieta.

Nmap es un programa informático cuya funcionalidad principal es efectuar escaneos de puertos en los equipos de una red. Originalmente escrito por Gordon Lyon (a.k.a. Fyodor Vaskovich), hoy en día su mantenimiento corre a cargo de una comunidad.

Con el correr del tiempo esta herramienta ha mejorado de forma progresiva y permanente, ofreciendo cada vez más y más posibilidades que amplían sus funcionalidades y resultan de gran interés. NSE (Nmap Scripting Engine) es una de estas características. NSE permite crear scripts que, entre otras opciones, nos posibilita realizar Escaneos de Vulnerabilidades, aumentando las posibilidades, ya de por si amplias, de Nmap en los entornos de Pentesting. Gracias a estos escaneos, se puede llegar a conocer el estado actual de una red informática, su nivel de exposición y las vulnerabilidades más comunes que la afectan.

Con el correr del tiempo esta herramienta ha mejorado de forma progresiva y permanente, ofreciendo cada vez más y más posibilidades que amplían sus funcionalidades y resultan de gran interés. NSE (Nmap Scripting Engine) es una de estas características. NSE permite crear scripts que, entre otras opciones, nos posibilita realizar Escaneos de Vulnerabilidades, aumentando las posibilidades, ya de por si amplias, de Nmap en los entornos de Pentesting. Gracias a estos escaneos, se puede llegar a conocer el estado actual de una red informática, su nivel de exposición y las vulnerabilidades más comunes que la afectan.

El objetivo de este artículo no es explicar el funcionamiento de Nmap, si no el de ver sus opciones como escáner de vulnerabilidades. Por lo tanto, voy a dar sabido el uso básico de Nmap.

En Kali Linux (y otras distros) estos scripts .nse se encuentran en la ruta /usr/share/nmap/scripts.

Resulta de gran Linux interés pasar a echarles un vistazo y ser conscientes del arsenal con el que contamos. Su nombre suele ser bastante descriptivo sobre su funcionalidad.

En este artículo, como viene siendo habitual, las pruebas las voy a realizar contra Metasploitable 2.

Aunque Nmap es una herramienta que se suele utilizar principalmente desde consola, también integra una interfaz gráfica, Zenmap. Esta interfaz incluye una serie de perfiles predefinidos de escaneo, en los cuales ya se utilizan determinados scripts.

Las capturas de pantalla que os voy a ir presentando serán desde ambas interfaces, de línea de comandos y de Zenmap.

En primer lugar voy a lanzar un escaneo básico (muy básico), para averiguar qué servicios están activos en la máquina objetivo. En función de los resultados elegiré un script u otro para completar el escaneo.

En consola utilizo nmap 192.168.42.206 en Zenmap, utilizo el intense scan (el más básico).

Como se puede apreciar, Zenmap incluye scripting en sus perfiles. Ambos métodos nos aportan los mismos resultados (como no podía ser de otra forma), pero en la salida de consola de Nmap nos indica, además del puerto, el servicio que corre en el mismo.

En base a esta información obtenida, voy a realizar un escaneo sobre MySQL. La lista de scripts .nse que trabajan contra MySQL es la siguiente:

La sintaxis de uso es muy sencilla: nmap –script Nombre_del_Script.

En el caso de enlazar varios scripts, irán separados por comas. En este caso voy a utilizar mysql-databases, mysql-empty-password, mysql-enum y mysql-info. Podría utilizar todos los disponibles, pero es una cuestión de economía de tiempo.

Así que me queda una instrucción del tipo:

nmap –script mysql-databases,mysql-empty-password,mysql-enum,mysql-info 192.168.42.206.

Los scripts cumplen su función y proporcionan información sobre vulnerabilidades de MySQL

Con el entorno Zenmap el proceso pasaría por crear un nuevo Perfil de Escaneo (o modificar uno existente). Desde el menú principal, seleccionamos la opción Perfil > Nuevo. Se muestra el Editor de Perfil donde aparecen una serie de pestañas desde las que configurar las distintas opciones de los posibles perfiles de escaneo. La que nos interesa es la de Scripting. En este apartado selecciono las opciones relacionadas con MySQL.

El resultado de este escaneo es el mismo que en la versión de consola.

Para facilitarnos la vida, existen una serie de scripts que engloban a otros, lo cual nos ahorra mucho tiempo. Los más representativos son:

- Default: Ejecuta una batería básica de scripts.

- Discovery: Información general de la máquina objetivo.

- Auth: Engloba y ejecuta todos los scripts relacionados con autenticación.

- Safe: Ejecuta scripts “seguros”, que supuestamente no van a llamar la atención en la máquina objetivo. En realidad sí que suelen ser detectados por los WAF.

- Intrusive: utiliza scripts que son considerados ruidosos e intrusivos.

- Malware: Revisa posibles conexiones abiertas por backdoors (puertas traseras).

- Vuln: Revisa las vulnerabilidades más conocidas.

- All: ejecuta todos los scripts disponibles. Puede ser una opción lenta y es bastante ruidosa.

Como Prueba de Concepto, voy a ejecutar el script que comprueba autenticaciones (auth). La finalidad es comprobar si existen usuarios con contraseñas vacías o usuarios y contraseñas por defecto.

Los resultados son positivos, existen servicios sin contraseña.

Un poco mas allá.

Investigando para la redacción de este artículo, me he encontrado con el trabajo de varias personas que, en su afán de simplificar, facilitar, mejorar o ampliar las funcionalidades de Nmap, han creado sus propias herramientas. Sin dejar de ser meras curiosidades, vale al pena echarles un vistazo, ya que pueden ayudarnos a más de uno en nuestras tareas de Pentesting.

Os dejo un par de recomendaciones:

Dracnmap

Dracnmap es una completa herramienta de Explotación de Redes y de Recolección de Información que está basada en Nmap. Nos proporciona información tan útil como los servicios que se están ejecutando en la máquina objetivo, estado de los puertos, Sistema Operativo, Cortafuegos y por supuesto, vulnerabilidades.

Los scripts están divididos en distintas categorías, entre las que cabe destacar malware, fuerza bruta, fuzzing o vulnerabilidades.

Dentro del capítulo de vulnerabilidades, es capaz de detectar backdoors, Inyecciones SQL, Cross Site Scripting (XSS), Cross Site Tracing (XST), y Denegaciones de Servicio.

AutoNSE.

AutoNSE es una herramienta de autoescaneo y autoexplotación. También basado en Nmap, se basa en un concepto muy sencillo: Realiza un escaneo automatizado del objetivo. Dependiendo de los resultados obtenidos, lanzará de forma automatizada todos los scripts que puedan sernos de alguna utilidad.

Hay que ser paciente, ya que en determinadas ocasiones, puede tardar bastante tiempo en realizar el escaneo completo. Vale la pena esperar, los resultados suelen ser interesantes.

En esta captura os muestro el resultado del escaneo de malware y la identificación del servidor web.

Hemos hallado una vulnerabilidad.

Posible inyección SQLite

Y con esto doy por finalizado este artículo sobre Nmap / Zenmap como escáner de vulnerabilidades.

Un saludo.

Raúl Ibilcieta.

Cuando se habla de autorías de Seguridad Informática, de Hacking en general, siempre nos viene a la mente sistemas operativos Linux. Pensamos en Kali Linux (antiguo Backtrack), En Parrot Linux, que últimamente está adquiriendo bastante relevancia dentro del panorama Hacker, o en otras distros que tuvieron su momento de gloria pero que, en la actualidad, tal vez hayan quedado relegadas a una segunda línea (o realmente, nunca hayan tenido la suficiente relevancia como para hacer sombra a las distros ya consagradas). Estoy pensando en opciones, perfectamente válidas, como Bugtraq-team, Backbox, Pentoo, o la que hoy por hoy es mi herramienta de trabajo: BlackArch.

Hay personas que prefieren no utilizar ninguna de estas distros especializadas, ya que las considerar recargadas y con mucho software superfluo. Como alternativa, crean su propio entorno de trabajo, prefieren utilizar una distro “limpia” (Debian, Ubuntu, RedHat) y sobre esta base instalar las aplicaciones que vayan necesitando.

Personalmente, lo considero un error por dos motivos principales:

- En Kali Linux (o en cualquier otra distro) no es necesario instalar TODO el software disponible, simplemente se instala lo necesario. No tiene porqué estar recargada.

- Si se instalan las aplicaciones “a mano”, por ejemplo desde GitHub, va a ser necesario un mantenimiento manual de estas aplicaciones. Habrá que actualizar a mano 10 ó 20 aplicaciones (o más), lo cual considero un “incordio” innecesario.Puedo comprender que para usuarios de Windows, este sistema de actualización y mantenimiento de las aplicaciones (“a mano”) pueda ser su “forma natural” de hacer las cosas, pero para usuarios de Linux, que siempre hemos trabajado con repositorios (lo que hoy en día se conoce como TIENDAS) nos resulta un tanto incómodo. Para mí lo es.

Desde los Windows de Microsoft también es posible realizar labores de Hacking. Todas las grandes aplicaciones corren sobre windows, e incluso algunas son específicas para este sistema operativo y no las encuentras con versiones para Linux, como por ejemplo puedo mencionar el veterano Cain y Abel o a la famosa FOCA, de Eleven Path.

Sin embargo, sea cual sea la opción elegida, rara vez se habla del sistema operativo de Apple, el cual queda prácticamente excluido de estos ámbitos de Seguridad Informática. Quien quiera aventurarse en el mundo Hacking desde su MacOSX, se va a ver obligado a instalar las herramientas que necesite una a una, y en muchos casos se tendrá que enfrentar a que esta instalación requiere un proceso previo de compilación de las aplicaciones.

Puede hacerse, por supuesto que si, pero puede resultar tedioso y desesperante, y no todos los usuarios de un mac están dispuestos a pasar por esto.

Así el panorama, para los usuarios de Mac, existe una interesante opción: K0SASP.

Tal como se anuncia en su cuenta de GitHub:

“Kontrol0-security Auditor Software Pack, en su abreviatura K0SASP, es un paquete de instalación para sistemas macOS que distribuye una amplia variedad de programas, los cuales son utilizados para la realización de auditorías de seguridad. ”

Kosasp es un paquete de instalación en el que se incluyen más de 150 herramientas para Pentesting, tal como las puedes encontrar en cualquier distribución Linux orientada a Hacking, pero portadas a Mac y perfectamente organizadas y categorizadas. Su instalación es sumamente sencilla gracias a que se realiza a través de entorno gráfico.

Para este artículo, he utilizado la versión de MacOSX 10.14 Mojave, y la versión de K0sasp 1.4 beta, que es la última que aparece en su web. Podéis descargarla desde la página web del proyecto, o alternativamente podéis visitar su GitHub.

Para realizar la instalación de manera exitosa, primero debemos instalar XCODE, tal como se nos indica en las notas de instalación del proyecto.

Tras la instalación de XCODE, podemos continuar con K0sasp sin mayores incidencias.

Al finalizar la instalación, podremos ver el nuevo menú K0SASP con sus categorías.

Sin embargo, no debemos cantar “VICTORIA” todavía. Determinadas aplicaciones van a a necesitar el entorno de JAVA. Nada que no se pueda solucionar con un par de clics.

También podremos apreciar que algunas herramientas están un tanto desactualizadas. Al ir a su web en busca de nuevas versiones, o simplemente al abrir la aplicación, nos podemos llevar “sorpresas”.

La paciencia con los antivirus debe ser INFINITA (ya sabemos que en Mac no hay virus, pero ……).

… Y ya por fin, tendremos nuestro K0sasp perfectamente operativo, con todas sus herramientas en su correspondiente lugar y listos para hacer de nuestro Mac una herramienta de Hacking.

Os dejo unos pantallazos:

ZAProxy auditando http://scanme.nmap.org

Los resultados obtenidos por ZAP los importamos (junto con otros posibles resultados de otras herramientas, como nmap) a la aplicación MAGIC TREE, específica para la creación de reportes.

Y ahora toca ensuciarse las manos, pasar de las palabras a los hechos y empezar a trabajar.

Un saludo.

Raúl Ibilcieta

Vale, de acuerdo, no es bueno automedicarse, para eso están los médicos, que son los profesionales de la medicina. Tampoco es una buena idea que levantes el capó de tu coche nuevo y te dispongas a solucionar un problema con la trócola de carburador tal y como te ha aconsejado “un amigo mio que sabe mucho”. Del mismo modo, realizar un análisis de vulnerabilidades lo puede hacer “un amigo tuyo que sabe mucho” o puedes contratar servicios profesionales especializados.

Vale, de acuerdo, no es bueno automedicarse, para eso están los médicos, que son los profesionales de la medicina. Tampoco es una buena idea que levantes el capó de tu coche nuevo y te dispongas a solucionar un problema con la trócola de carburador tal y como te ha aconsejado “un amigo mio que sabe mucho”. Del mismo modo, realizar un análisis de vulnerabilidades lo puede hacer “un amigo tuyo que sabe mucho” o puedes contratar servicios profesionales especializados.

…..Aunque también es cierto que para curarnos un simple catarro no es necesario pedir cita en el Centro de Salud, esperar xxx días a que te den la cita y por último perder la paciencia con el consabido retraso que suele haber en estas entidades, total para que al final te receten una pastilla. Hay casos en los que un tazón de leche con miel suele ser suficiente.

Con esta idea en mente escribo este artículo, con la intención de presentarte algún escáner de vulnerabilidades y hacerte una introducción básica y sencilla a su uso, para que puedas echar un “vistazo rápido” a tus recursos informáticos.

ATENCIÓN ATENCIÓN ATENCIÓN.

No hagas tonterías. Un simple escaneo de vulnerabilidades puede llegar a considerarse como un DELITO INFORMÁTICO. Realiza estas pruebas sobre tus propios recursos y tus propios equipos informáticos. Si quieres escanear a terceras partes (un amigo, mi empresa, etc.) consigue antes UNA AUTORIZACIÓN POR ESCRITO, que luego las palabras se las lleva el viento.

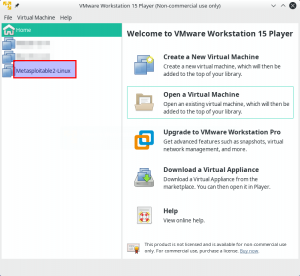

Entrando ya en materia, para las pruebas voy a utilizar como objetivo un viejo conocido del mundo de la Seguridad Informática: Metasploitable 2.

Metasploitable es una distribución Linux diseñada para ser vulnerable. Suele utilizarse para realizar ejercicios y pruebas del tipo de pentesting (que es lo que nos ocupa ahora mismo) de forma segura y sin tener que recurrir a entornos de producción. Metasploitable se distribuye como máquina virtual de VmWare.

Al ser una plataforma veterana y en la cual prácticamente todos nuestros escáneres van a encontrar algún tipo de vulnerabilidad, espero obtener una gran cantidad de datos sobre los cuales puedan efectuarse “golosas” comparativas.

Metasploitable es software libre y lo puedes descargar desde aquí:

https://sourceforge.net/projects/metasploitable/

Vmware, lo puedes obtener de su página oficial. Para el objeto de este artículo será suficiente la versión PLAYER.

https://my.vmware.com/en/web/vmware/free#desktop_end_user_computing/vmware_workstation_player/15₀

Virtualbox también se comporta correctamente para ejecutar Metasploitable, pero necesita de un proceso de instalación algo más elaborado que el que se emplea con VmWare. En cualquier caso, dejo la elección en tus manos.

Una vez que hayamos abierto la imagen de Metasploitable desde VmWare Player, nos vamos a encontrar con las siguientes imágenes.

Tal como indica en la pantalla de inicio de Metasploitable, nos logeamos en el sistema con las siguientes credenciales:

usuario: msfadmin

passwd: msfadmin.

Nuestro objetivo no es “jugar a hacking” en este momento, si no evaluar los resultados de unas herramientas de escaneo. Podríamos lanzar distintos escaneos para averiguar la IP de nuestro Metasploitable, pero resulta más cómodo realizar la consulta desde dentro del sistema:

ifconfig

En este caso, la IP es 192.168.213.128

La red de la máquina virtual está configurada como BRIDGE, lo cual significa que Metasploitable recoge la IP del servidor DHCP de la red (El equipo que distribuye las IP).

La red de la máquina virtual está configurada como BRIDGE, lo cual significa que Metasploitable recoge la IP del servidor DHCP de la red (El equipo que distribuye las IP).

En algunas ocasiones, y en función de los escaneos que estemos ejecutando, vamos a saturar la red, provocando denegaciones de servicio. Esto significa que el router estará tan ocupado atendiendo respuestas de nuestros escaneos que no va a poder atender a peticiones de otras máquinas.

Estas máquinas, entre ellas nuestro metasploitable, al sentirse “perdidas y abandonadas”, volverán a pedir una nueva IP, para conectarse a la red.

¿Que quiero decir con todo esto? Que lo más normal durante nuestras pruebas, es que nuestro Metasploitable vaya cambiando de IP, por el motivo que os acabo de explicar, y que si permanentemente estoy escaneando la IP 192.168.213.128 (que es la que tengo en este momento) y no obtengo ninguna respuesta ………. comprobad que la IP siga siendo la misma. Es sorprendente lo sencillo que resulta saturar una red. Por eso resulta tan importante contar con unos dispositivos (cortafuegos, routeres, etc.) que sean de la mejor calidad y tenerlos correctamente configurados. Pero ya hablaré de esto en otro momento.

Es por esto por lo que insisto una vez más: Realizad estas pruebas en vuestros propios entornos controlados.

Y hasta aquí esta primera entrega. En el próximo artículo haré una revisión a Nmap / Zenmap (su entorno gráfico), que aunque no se trata propiamente de un escáner de vulnerabilidades, tienen opciones interesantes que sí permiten trabajar con ellas.

Más adelante iré revisando otros escáneres más centrados en vulnerabilidades como Openvas, Nessus o el propio Metasploit. Estad atentos.

Un saludo.

Raúl Ibilcieta

Los Otros (buscadores)

Supongo que no te estoy diciendo nada nuevo si te recuerdo la impresionante cantidad de información que existe en Internet. Da lo mismo si buscas una nueva receta de cocina, el Santoral de tu país vecino, si quieres aprender a planchar una camisa o tienes interés en una nueva forma de atarte los cordones de las zapatillas, seguro que por lo menos una página web en internet te ofrecerá la información que estas buscando.

Hay estudios que cifran en más 1.100 millones las páginas web que existen en internet en la actualidad y unos 3.500 millones de personas que las visitamos habitualmente (40% de la población mundial). Y este es un número que crece diariamente, a un ritmo estimado de 40 a 50 millones de páginas anuales.

Tampoco te revelo nada nuevo si te digo que para poder localizar estos contenidos que te interesan, perdidos entre semejante mar de números, tus mejores aliados van a ser LOS BUSCADORES de internet. Sin ellos, tendríamos que enfrentarnos a interminables listados con nombres de páginas cuyas descripciones no siempre nos serían de mucha utilidad. Los buscadores son una herramienta imprescindible para encontrar información en internet.

Pero estas maravillosas herramientas también tienen su “Lado Oscuro”. Habitualmente rastrean los historiales de las búsquedas que como usuarios, realizamos en ellos. De este modo consiguen construir un perfil personalizado y único que almacenan en sus gigantescas bases de datos.

- Nuestra dirección IP da una información precisa de la ubicación geográfica desde donde se está conectando un usuario.

- El Agente de Usuario es solicitado por algunos buscadores antes de presentar los resultados de la búsqueda realizada. Se proporciona información diversa, tal como el Sistema Operativo, Navegador utilizado, versiones de ambos, plugins, etc.

- Las cookies, son ficheros que se escriben en el interior de nuestros equipos, donde las páginas web (y por lo tanto los buscadores también) pueden guardar información diversa. Esta información puede ser tan variada como la fecha de nuestro último acceso a la web, direcciones visitadas, términos buscados, búsquedas realizadas con anterioridad o incluso la contraseña de acceso al servicio (¿desea que se recuerde la contraseña?).

Con la adquisición de estos perfiles personalizados las empresas propietarias de los buscadores pretenden monetizar su negocio, adquirir beneficios económicos. La mayor parte de las veces estos buscadores generan publicidad personalizada acorde a las búsquedas que estamos realizando, ya sea en el momento actual o que hayamos realizado con anterioridad, y que forman parte de nuestro historial de búsquedas.

Con la adquisición de estos perfiles personalizados las empresas propietarias de los buscadores pretenden monetizar su negocio, adquirir beneficios económicos. La mayor parte de las veces estos buscadores generan publicidad personalizada acorde a las búsquedas que estamos realizando, ya sea en el momento actual o que hayamos realizado con anterioridad, y que forman parte de nuestro historial de búsquedas.

Este es el motivo por el que dos personas distintas que realizan una misma búsqueda obtienen resultados diferentes. Los resultados se ofrecen en función de los datos que se han recolectado sobre el usuario durante su navegación. Así es como se consigue ofrecer a los usuarios de manera personalizada lo que llaman “Publicidad Relevante”.

En otras ocasiones, estos perfiles directamente se venden (total o parcialmente) o se ceden a terceras empresas y agencias de publicidad. Recientemente Google, ha reconocido que entregó datos de usuarios a Agencias de Inteligencia.

La mayor parte de los buscadores que utilizamos habitualmente (Google, Yahoo, Bing, etc.), NO RESPETAN NUESTRA PRIVACIDAD como usuarios. Somos vistos como consumidores cuyos derechos están dictados por los términos de los acuerdos con las compañías tecnológicas.

La reacción de los internautas acerca de la recopilación masiva de datos personales, que dicho sea de paso, no siempre se realiza con la exigible transparencia, ha permitido la entrada a LOS OTROS buscadores de internet. Su mayor baza: La protección de la privacidad del usuario.

Europa es particularmente sensible a los problemas de privacidad. “Para nosotros, se trata de ciudadanos, y los ciudadanos tienen derecho a la privacidad”.

https://duckduckgo.com/

Dentro de los buscadores que prometen respetar la privacidad del usuario, el más conocido tal vez sea DuckDuckGo.

Es uno de los buscadores de Internet que más ha crecido en los últimos años. Al igual que otros buscadores, DuckDuckGo obtiene los resultados de sus búsquedas de distintas fuentes, entre las que se encuentra Google o Bing. La diferencia con estos últimos es que no registra las búsquedas de sus usuarios para enseñar resultados personalizados.

Una característica de DuckDuckGo son los Bang! , con los que se permite realizar búsquedas en otros buscadores sin salir de DuckDuckGo.

https://www.qwant.com/

Dentro de los buscadores que respetan la privacidad del usuario, y ya entrando en buscadores europeos, está el francés Qwant!

Tiene una interesante manera de presentar los resultados, divide los resultados web por un lado, las noticias por otro lado, las reacciones en las redes sociales por otro lado y los productos en venta por otro lado distinto.

https://www.startpage.com/

Otra opción interesante es Startpage. Al igual que los anteriores buscadores, introduce tu búsqueda en Google para posteriormente presentarla.

Tras realizar la búsqueda, le quita las cookies de seguimiento y muestra los resultados de forma anónima al usuario. Ofrece además una característica de proxy, que permite visitar sitios web de forma anónima haciendo clic en la palabra proxy junto al resultado de búsqueda.

Existen otros buscadores que defienden la privacidad del usuario, te recomiendo que los pruebes y elijas el que mas se adapte a tus necesidades. A modo de ejemplo te dejo estos:

https://www.discretesearch.com/

http://gibiru.com/

La característica más relevante de Gibiru es que se trata de un buscador web que añade el contenido censurado. La privacidad del usuario se resguarda mediante su motor de búsqueda que incluye un proxy anónimo. Dispone de una extensión para Mozilla Firefox, que te ayuda con la búsqueda de contenido no censurado.

Los que SI censuran.

¿Como puedo filtrar contenidos inapropiados para mis hijos?. Dentro de LOS OTROS buscadores la privacidad es una característica importante, pero no es la única. Os dejo algunos buscadores especializados en niños los cuales sí hacen un filtro de contenidos antes de presentarlos:

http://www.famhoo.com/

http://www.kidrex.org/

Yacy http://localhost:8090

Yacy no es un buscador típico, no está en manos de una empresa la cual marca las directrices a seguir. Yacy es un buscador P2P, distribuido, descentralizado y libre. Igual que las veteranas aplicaciones como emule, Ares, Bittorrent, o como la red TOR, focalizada en el anonimato.

Desde la web oficial de Yacy, https://yacy.net/ nos descargamos la aplicación. Una vez instalada y ejecutada, debemos ir a la siguiente dirección web, la cual se encuentra en nuestro propio equipo: http://localhost:8090

Desde la web oficial de Yacy, https://yacy.net/ nos descargamos la aplicación. Una vez instalada y ejecutada, debemos ir a la siguiente dirección web, la cual se encuentra en nuestro propio equipo: http://localhost:8090

A partir de este momento, nuestro equipo empezará a indexar contenidos de internet, los cuales serán compartidos con otros nodos de la red Yacy. No existe un nodo central. Nadie controla Yacy.

La red no almacenada pedidos de búsqueda del usuario y no es posible para nadie censurar el contenido del indice compartido. Las búsquedas en Yacy se pueden realizar buscando en la base de datos de nuestro propio equipo (con lo cual la privacidad es total) o buscando en otros nodos de Yacy.

La red no almacenada pedidos de búsqueda del usuario y no es posible para nadie censurar el contenido del indice compartido. Las búsquedas en Yacy se pueden realizar buscando en la base de datos de nuestro propio equipo (con lo cual la privacidad es total) o buscando en otros nodos de Yacy.

En ocasiones resulta algo costoso hacerse a la interfaz de Yacy y las distintas opciones de búsqueda que nos ofrece, pero vale la pena echarle un vistazo.

http://blackle.com/

Es conocido como “El buscador ecológico”. Me explico:

Una pantalla (portátil, teléfono móvil, televisión, etc) cuando está apagada ES NEGRA. En ese momento NO ESTA CONSUMIENDO ENERGÍA ELÉCTRICA. Al conectar nuestros dispositivos, las pantallas se encienden, empiezan a aparecer colores y empiezan a consumir, cuanto mayor es la pantalla, más consume. Según el contenido que se muestra en nuestra pantalla, el consumo también varía. Supongamos que estamos viendo, a pantalla completa, una fotografía en blanco y negro. Supongamos que esa fotografía tiene, aproximadamente la misma cantidad de color blanco de que color negro, un 50%.

Si la mitad de la pantalla está en negro, podemos decir que la mitad de la pantalla (haciendo alguna salvedad) “está apagada”, lo cual significa que la mitad de la pantalla “no consume”.

Google es el buscador más utilizado, con unas 3.000 millones de consultas diarias. Google tiene una interfaz completamente blanca, lo cual significa que nuestras pantallas están consumiendo electricidad “a tope”. ¿Os habéis planteado en alguna ocasión cuánta energía eléctrica se ahorraría en el mundo si Google tuviese una interfaz en negro?. Os presento a BLACKLE

Blackle obtiene sus resultados de Google, y su único objetivo es reducir el consumo eléctrico. De hecho, nos muestra en un banner la cantidad de energía eléctrica que se ha ahorrado hasta el momento.

Sin embargo, hay estudios que demuestran que el distinto consumo según los colores mostrados en pantalla sólo se produce en los antiguos monitores CRT, mientras que en pantallas LCD ya no es real. Son los detractores de Blackle. En cualquier caso, es una opción interesante y vale la pena conocer este tipo de alternativas.

Y con esto llego al final de este artículo. Espero que os mueva la inquietud (sea cual sea la tuya en particular) y que probéis alguna alternativa a los buscadores que venimos utilizando habitualmente. Posiblemente alguno os sorprenda.

Raúl Ibilcieta.

Si, tu navegador también.

La recolección de información personal puede llegar a extremos insospechados. Somos conscientes (o por lo menos nos lo han avisado en varias ocasiones) acerca del trato que hacen las Redes Sociales de los Datos Personales que introducimos (voluntariamente) en ellas, que las Redes Sociales, a su vez, se nutren de otras aplicaciones como WhatsApp, que hay MUCHAS aplicaciones que instalamos en nuestros smartphones que se dedican a recoger más información sobre nosotros que la que estrictamente necesitan para su funcionamiento (¿para qué necesita una aplicación de LINTERNA acceder a tus contactos, tu agenda o tu localización GPS?).

…. Porque la importancia de toda esta recolección masiva de Datos Personales es doble, por un lado SER CONSCIENTES de que existe, y por otro PODER ELEGIR O NO que se recojan dichos datos.

Por el simple y cotidiano hecho de abrir tu navegador (Firefox, Edge, Chrome, Safari, etc.) desde tu tablet o desde el equipo portátil y navegar por tus webs habituales, tu navegador ya está proporcionando información a las webs que visitamos.

Datos sobre el Hardware, Software, Geolocalización, sesiones abiertas en Redes Sociales, información sobre el Giroscopio de tu Smartphone e incluso los movimientos que haces con el ratón.

Vamos a visitar unas webs que nos van ayudar a ilustrar qué tipo de información estamos compartiendo:

Cuando visita un sitio web, los rastreadores en línea y el sitio en sí pueden identificarlo, incluso si ha instalado un software para protegerse. Es posible configurar su navegador para impedir el seguimiento, pero muchas personas no saben cómo hacerlo.

Tras mostrar esta información, PANOPTICLICK realiza un chequeo en nuestro navegador y presenta unos interesantes resultados .

Webkay(What Every Browser Knows About You)

«Todos estos datos son accesibles desde cualquier página sin tener que pedir permiso»

Localización: Coordenadas geográficas, dirección postal, lenguaje….

Software: Sistema operativo, versión del navegador y plugins instalados.

Hardware: Desde el fabricante del procesador hasta la batería que le queda a tu móvil.

Conexión: Información sobre tu IP pública y local, tu proveedor de internet o la velocidad de descarga.

Redes sociales: Redes en las que te encuentras logeado en el momento del test.

Clickjaking: Es una técnica fraudulenta la cual engaña a los usuarios para que revelen información personal o tomar el control de su equipo.

Giroscopio: Calcula cómo se mueve tu equipo y en función de los sensores de movimiento que detecte, se puede saber si se trata de un ordenador, un móvil o una ‘tablet’.

Análisis de la red: Puede realizar un escaneo de tu red interna a la que te encuentras conectado. Entre otras cosas, se puede averiguar qué otros dispositivos hay conectados.

Imágenes: Comprueba los metadatos que contienen tus fotografías. Así se puede averiguar información tal como el dispositivo con qué se hizo y cuándo, el lugar, etc.

Por último, una web bastante curiosa. En esta ocasión la web nos indica todos los movimientos que vamos realizando con el ratón, cuándo está detenido, cuándo hacemos clic, cuándo cerramos una página y otra información variada e interesante. No te lo esperabas ¿verdad?.

¿Soluciones?

Si después de visitar estas páginas notas una cierta incomodidad a la hora de navegar por internet, y te planteas si se puede hacer algo para restringir la información que vamos dejando en las webs que visitamos, la respuesta es SI. Algo puedes hacer.

La primera acción para nuestra protección, tal como nos indican las propias webs, se trata de instalar en nuestro navegador algún plugin como DISCCONECT, NOSCRIPT, o PRIVACY BADGER.

A esto podemos añadirle la activación de la NAVEGACIÓN PRIVADA que encontramos en Firefox o Chrome y empezar a plantearnos el utilizar algún servicio de proxy o la navegación anónima a través de Tor, I2p, etc.

Un saludo.

Raúl Ibilcieta.

¿Porqué contratar un Hacker? (O más de uno)

Hackers: Otro punto de vista.

En Security Labs somos Hackers. Y no se trata de una cuestión de tener la autoestima muy alta, es algo tan sencillo y común como realizar unos estudios, superar el correspondiente examen, y obtener nuestras titulaciones de HACKERS ÉTICOS. ¿Existen titulaciones para ser Hacker?. Así es. Doy por hecho que a más de una persona le romperá sus esquemas mentales, pero así es.

En Security Labs somos Hackers. Y no se trata de una cuestión de tener la autoestima muy alta, es algo tan sencillo y común como realizar unos estudios, superar el correspondiente examen, y obtener nuestras titulaciones de HACKERS ÉTICOS. ¿Existen titulaciones para ser Hacker?. Así es. Doy por hecho que a más de una persona le romperá sus esquemas mentales, pero así es.

Vamos a consideramos que un “Hack” es un “truquillo”, un consejo, algo que nos puede resolver un problema puntual; por ejemplo el famoso “truquillo” para quitar el olor a ajo de las manos, algo tan simple como lavárselas con agua y sin frotarlas. Un bonito Hack, sencillo, útil y efectivo.

Si consideramos que un Hack es un “truquillo”, un hacker sería alguien que se sabe un montón de “truquillos”. Dicho en lenguaje coloquial, sería alguien “Que se las sabe todas”. Esto ya me gusta más.

Si aplicamos este nuevo concepto de Hacker, resulta que todos conocemos algún hacker. Por ejemplo, Arguiñano o Bárcenas son grandes hackers, son un par de ejemplos de buenos profesionales “que se las saben todas”, eso si, cada uno dentro de su profesión. Arguiñano es un Gran Hacker en la cocina, y Bárcenas ……. también es un gran hacker.

Habitualmente, el concepto de Hacker ha estado relacionado con el vasto mundo de la informática, donde podemos hallar grandes hackers del Photoshop (que los hay), del Access, de la programación, etc. pero habitualmente, cuando hablamos de Hackers a todos se nos viene a la mente el maravilloso e interesante mundo de la CIBERSEGURIDAD. Generalizando un poco (y simplificando mucho), un Hacker sería alguien que se sabe un montón de “truquillos” sobre la Seguridad de los ordenadores.

La CiberSeguridad y las Auditorías.

Una Auditoría es algo habitual en las empresas, existen auditorías externas, auditorías internas, auditorías operacionales, auditorías de sistemas o especiales, auditorías públicas gubernamentales y un sin fin de tipos de auditorías. El objetivo de cualquier auditoría es el mismo: Verificar que todo ocurre de acuerdo a lo planificado.

Dentro de la CiberSeguridad también podemos realizar Auditorías, con el mismo objetivo, que todo esté correcto. Sin entrar en tecnicismos, las auditorías más habituales que me toca realizar suelen ser:

- Auditorías a SmartPhones. Todos conocemos algún ministro al que le hubiera venido muy bien en su momento haber hecho alguna.

- Auditorías a páginas web. Corporativas, tiendas onLine, blogs ….

- Auditorías de la red interna de una empresa. Recordemos que un gran porcentaje de los ataques que sufren las empresas (hay estadísticas que hablan del 70%) vienen de la mano empleados descontentos.

- Auditorías externas, en las cuales se realiza un “ataque” desde el exterior (pactado previamente con el cliente) donde simulamos ser un ciberdelincuente externo.

- Auditorías de CiberReputación, en las cuales investigamos la información existente sobre una persona o empresa por internet, posibles inclusiones en Listas Negras, Redes Sociales, etc.

Por supuesto, hay muchos más tipos de auditorías, pero el lector objetivo de mis artículos, como sabéis, es el profesional que utiliza la informática como un medio, una herramienta, como pudiera ser la llave inglesa para el mecánico o el cuchillo para el charcutero. Con esta breve lista quiero transmitiros que cada profesional debe cuidar sus herramientas, y una de tus herramientas es la informática. Cuídala.

Wannacry ha sido un antes y un después en el mundo de la CiberSeguridad. Y la oleada de Malware que ha llegado detrás ha venido a confirmar este cambio. Si grandes monstruos empresariales (léase Telefónica) no se han librado de esta amenaza, significa que nadie estamos libres, tu y yo incluidos. Y parece ser que, por fin, nos lo empezamos a tomar en serio.

Cómo es una auditoría de CiberSeguridad.

Como cabe suponer, cada auditoría es distinta en función del cliente y del tipo de auditoría, pero en general, las fases las podríamos resumir en:

- Alcance de la Auditoria: Qué se va a auditar y qué limites vamos a poner.

En este punto se firman contratos de confidencialidad sobre la posible información obtenida, se habla sobre los límites legales existentes en cada país/zona y se le informa cliente las acciones previstas.

- Recolección de Información: En función de la Auditoría, se buscará en distintas fuentes y se usan distintas técnicas. Una de las más habituales que utilizamos es el conocido Phishing (pescando, de pesca) que consiste en enviar correos falsos y llamadas telefónicas falsas, hacernos pasar por clientes (o proveedores, o técnicos, o cualquier otra cosa), e intentar sacar la máxima información posible.

- Análisis de Vulnerabilidades. Una vez en posesión de toda la información que hayamos sido capaces de recolectar (versiones de sistemas operativos y aplicaciones, horarios y puestos de trabajo de determinadas personas, números de teléfono, emails, nombres de usuarios……) empezamos con la fase de comprobar y planificar los posibles ataques.

- Explotación de Vulnerabilidades. Esta es la fase en la que realmente “atacamos” nuestro objetivo. Es una fase muy delicada, ya que habitualmente se encuentran debilidades y datos sensibles en las estructuras del cliente. Hay que ser extremadamente cauteloso para no llegar a bloquear un servicio. No puede llegar a producirse un “parón” informático en un hospital o en una entidad bancaria por culpa de una mala práxis del Auditor. NO PUEDE. La profesionalidad en esta fase de Explotación debe ser exquisita.

- Informes. En esta fase de la Auditoría nos reunimos con el cliente y le explicamos con todo lujo de detalles cómo hemos realizado el trabajo, cómo hemos realizado las llamadas telefónicas, en qué Redes Sociales hemos encontrado la información, qué herramientas hemos utilizado para comprobar sus redes y dispositivos, y todo lo que el cliente requiera conocer.

Adjuntamos dos informes donde se refleja todo lo ya expuesto al cliente. El primero de estos informes es el Informe Ejecutivo donde reflejamos en un lenguaje no técnico y sin entrar en demasiados detalles, todo el trabajo realizado; este informe está oriendo al usuario “no informático”. El segundo es el Informe Técnico donde se detalla en profundidad todos los hallazgos y se sugieren posibles soluciones. Este informe está pensado para los técnicos que deben solventar los problemas hallados.

¿Qué gana con todo esto la empresa auditada?

- Tranquilidad:

- Cumples con la Legislación Vigente.

- Te puedes dedicar a hacer tu trabajo, el sistema informático está bajo control.

- Reputación:

- Tus clientes ven que te preocupas, y saben agradecerlo.

- No toda tu competencia se preocupa por la CiberSeguridad.

Cuidado, no nos confiemos. Todos los días salen nuevas vulnerabilidades. TODOS LOS DÍAS. La Seguridad Informática, al igual que las flores, hay que cuidarla a diario, el hecho de que hoy hayamos solucionado nuestras vulnerabilidades, no significa que pasadas dos semanas podamos volver a estar en riesgo. Del mismo modo que pasamos revisiones a nuestros vehículos, o vamos al médico a revisar periódicamente nuestra salud, del mismo modo debemos hacer revisiones regulares de todo nuestro sistema informático.

¿Quién realiza este trabajo?

Y con esto volvemos al titular de este artículo ¿Porqué contratar a un Hacker?. La respuesta es evidente: ¿Quien mejor que alguien “que se las sabe todas” para localizar problemas dentro de tus sistemas?.

Un saludo.

Raúl Ibilcieta.