Vale, de acuerdo, no es bueno automedicarse, para eso están los médicos, que son los profesionales de la medicina. Tampoco es una buena idea que levantes el capó de tu coche nuevo y te dispongas a solucionar un problema con la trócola de carburador tal y como te ha aconsejado “un amigo mio que sabe mucho”. Del mismo modo, realizar un análisis de vulnerabilidades lo puede hacer “un amigo tuyo que sabe mucho” o puedes contratar servicios profesionales especializados.

Vale, de acuerdo, no es bueno automedicarse, para eso están los médicos, que son los profesionales de la medicina. Tampoco es una buena idea que levantes el capó de tu coche nuevo y te dispongas a solucionar un problema con la trócola de carburador tal y como te ha aconsejado “un amigo mio que sabe mucho”. Del mismo modo, realizar un análisis de vulnerabilidades lo puede hacer “un amigo tuyo que sabe mucho” o puedes contratar servicios profesionales especializados.

…..Aunque también es cierto que para curarnos un simple catarro no es necesario pedir cita en el Centro de Salud, esperar xxx días a que te den la cita y por último perder la paciencia con el consabido retraso que suele haber en estas entidades, total para que al final te receten una pastilla. Hay casos en los que un tazón de leche con miel suele ser suficiente.

Con esta idea en mente escribo este artículo, con la intención de presentarte algún escáner de vulnerabilidades y hacerte una introducción básica y sencilla a su uso, para que puedas echar un “vistazo rápido” a tus recursos informáticos.

ATENCIÓN ATENCIÓN ATENCIÓN.

No hagas tonterías. Un simple escaneo de vulnerabilidades puede llegar a considerarse como un DELITO INFORMÁTICO. Realiza estas pruebas sobre tus propios recursos y tus propios equipos informáticos. Si quieres escanear a terceras partes (un amigo, mi empresa, etc.) consigue antes UNA AUTORIZACIÓN POR ESCRITO, que luego las palabras se las lleva el viento.

Entrando ya en materia, para las pruebas voy a utilizar como objetivo un viejo conocido del mundo de la Seguridad Informática: Metasploitable 2.

Metasploitable es una distribución Linux diseñada para ser vulnerable. Suele utilizarse para realizar ejercicios y pruebas del tipo de pentesting (que es lo que nos ocupa ahora mismo) de forma segura y sin tener que recurrir a entornos de producción. Metasploitable se distribuye como máquina virtual de VmWare.

Al ser una plataforma veterana y en la cual prácticamente todos nuestros escáneres van a encontrar algún tipo de vulnerabilidad, espero obtener una gran cantidad de datos sobre los cuales puedan efectuarse “golosas” comparativas.

Metasploitable es software libre y lo puedes descargar desde aquí:

https://sourceforge.net/projects/metasploitable/

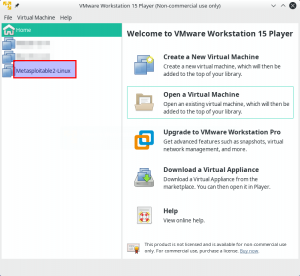

Vmware, lo puedes obtener de su página oficial. Para el objeto de este artículo será suficiente la versión PLAYER.

https://my.vmware.com/en/web/vmware/free#desktop_end_user_computing/vmware_workstation_player/15₀

Virtualbox también se comporta correctamente para ejecutar Metasploitable, pero necesita de un proceso de instalación algo más elaborado que el que se emplea con VmWare. En cualquier caso, dejo la elección en tus manos.

Una vez que hayamos abierto la imagen de Metasploitable desde VmWare Player, nos vamos a encontrar con las siguientes imágenes.

Tal como indica en la pantalla de inicio de Metasploitable, nos logeamos en el sistema con las siguientes credenciales:

usuario: msfadmin

passwd: msfadmin.

Nuestro objetivo no es “jugar a hacking” en este momento, si no evaluar los resultados de unas herramientas de escaneo. Podríamos lanzar distintos escaneos para averiguar la IP de nuestro Metasploitable, pero resulta más cómodo realizar la consulta desde dentro del sistema:

ifconfig

En este caso, la IP es 192.168.213.128

La red de la máquina virtual está configurada como BRIDGE, lo cual significa que Metasploitable recoge la IP del servidor DHCP de la red (El equipo que distribuye las IP).

La red de la máquina virtual está configurada como BRIDGE, lo cual significa que Metasploitable recoge la IP del servidor DHCP de la red (El equipo que distribuye las IP).

En algunas ocasiones, y en función de los escaneos que estemos ejecutando, vamos a saturar la red, provocando denegaciones de servicio. Esto significa que el router estará tan ocupado atendiendo respuestas de nuestros escaneos que no va a poder atender a peticiones de otras máquinas.

Estas máquinas, entre ellas nuestro metasploitable, al sentirse “perdidas y abandonadas”, volverán a pedir una nueva IP, para conectarse a la red.

¿Que quiero decir con todo esto? Que lo más normal durante nuestras pruebas, es que nuestro Metasploitable vaya cambiando de IP, por el motivo que os acabo de explicar, y que si permanentemente estoy escaneando la IP 192.168.213.128 (que es la que tengo en este momento) y no obtengo ninguna respuesta ………. comprobad que la IP siga siendo la misma. Es sorprendente lo sencillo que resulta saturar una red. Por eso resulta tan importante contar con unos dispositivos (cortafuegos, routeres, etc.) que sean de la mejor calidad y tenerlos correctamente configurados. Pero ya hablaré de esto en otro momento.

Es por esto por lo que insisto una vez más: Realizad estas pruebas en vuestros propios entornos controlados.

Y hasta aquí esta primera entrega. En el próximo artículo haré una revisión a Nmap / Zenmap (su entorno gráfico), que aunque no se trata propiamente de un escáner de vulnerabilidades, tienen opciones interesantes que sí permiten trabajar con ellas.

Más adelante iré revisando otros escáneres más centrados en vulnerabilidades como Openvas, Nessus o el propio Metasploit. Estad atentos.

Un saludo.

Raúl Ibilcieta