Hoy toca realizar escaneos con una herramienta veterana en nuestro ámbito: METASPLOIT. Al igual que Nmap, nos encontramos ante una herramienta cuya finalidad no es específicamente realizar escaneos de red, sin embargo integra una serie de módulos que nos pueden resultar de gran ayuda en esta tarea.

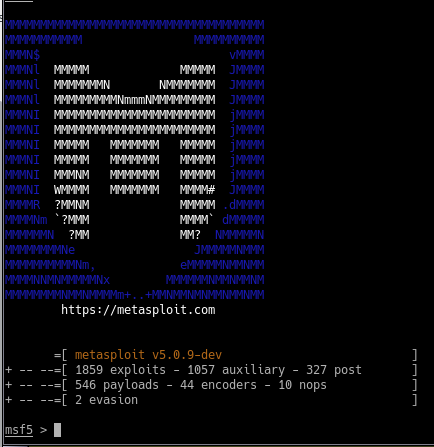

Existen varias formas de interactuar con metasploit. msfconsole es probablemente la interfaz mas popular de MSF. Nos ofrece una consola desde donde realizar todo tipo de actividades y opciones de Metasploit.

Para los amigos de las interfaces gráficas existe ARMITAGE, la cual también os voy a presentar y ejecutaré algún escaneo con ella.

Como viene siendo habitual, quisiera aclarar algún aspecto sobre un par de puntos:

Este artículo no pretende ser un tutorial sobre la instalación, configuración y uso de Metasploit Framework. El objetivo es mostrar algunas de las opciones que integra esta aplicación y que nos posibilita utilizar Metasploit como escáner de vulnerabilidades.

Metasploit contempla la posibilidad de importar escaneos realizados con otras herramientas como puede ser el caso de nmap, Nessus o GreenBone / Openvas. También puede hacer llamadas a estas aplicaciones externas para que realicen los escaneos y que los resultados queden integrados automáticamente en Metasploit.

No utilizaré ninguna de estas opciones.

El objetivo de las pruebas, como viene siendo habitual, será Metasploitable 2. La versión de Metasploit es la 5.0.9, y está corriendo, como también es habitual, en Black Arch, aunque se pueden realizar estas pruebas perfectamente desde cualquier otra disto, preferiblemente de las orientadas a Pentesting (Kali, Parrot, etc.)

Manos a la obra:

En primer lugar, voy a realizar una búsqueda de distintos módulos que puedan resultar útiles para realizar un escaneo de puertos.

search portscan.

… Lo cual nos devuelve los siguientes resultados:

Tal como vemos, nos muestra una serie de módulos de escaneos que podemos utilizar. En esta ocasión voy a utilizar el módulo de escaneo TCP SYNC, pero el proceso es el mismo para cualquier otro.

Selecciono el módulo elegido:

use auxiliary/scanner/portscan/syn

Tras esto, muestro las opciones del módulo.

Show options

El rango de puertos a escanear, por defecto está establecido en 1-10.000. Voy a modificarlo para que el escaneo se realice desde el puerto 1 al 65535 (todos los puertos).

set PORTS 1-65535

Solamente queda por completar la dirección IP del objetivo de nuestro escaneo. El parámetro es RHOSTS.

set RHOSTS 192.168.x.x

Tras esto se ejecuta el escaneo:

run

Armitage.

Armitage es una interfaz gráfica para Metasploit que nos permite, entre otras cosas, visualizar los objetivos sobre los que estamos trabajando, búsqueda y configuración de módulos, escaneos (tanto propios como los integrados por Nmap), recomendación de exploits, etc.

La última actualización de Armitage data de Septiembre de 2014, por lo que se puede considerar una herramienta un tanto “desactualizada”. Sin embargo, sigue cumpliendo con su función.

Voy a realizar el mismo escaneo con Armitage que anteriormente he realizado desde la consola de Metasploit (msfconsole). Empiezo por realizar la misma búsqueda: portscan. Para ello me sirvo de la ventana de búsquedas.

En la captura queda reflejado el resultado que muestra armitage.

Sobre la lista de resultados que he obtenido, hago doble clic en el módulo que quiero ejecutar. Ya que estoy repitiendo el mismo escaneo, voy a elegir el mismo módulo: portscan > syn.

Se abre una nueva ventana desde donde puedo completar la configuración necesaria de forma gráfica. En este caso, voy a corregir la IP del objetivo y el rango de puertos.

Para finalizar todo el proceso y ejecutar el módulo, pulso el botón LAUNCH

Como se puede apreciar, en la ventana de la consola (zona inferior de Armitage), se abre una nueva pestaña en la cual se va ejecutando el escaneo. En cuanto aparecen los primeros resultados, en la ventana de objetivos se muestra un equipo con la IP objeto del escaneo.

Una vez finalizado todo el proceso, podemos hacer clic derecho sobre el equipo que se muestra en la ventana de objetivos y seleccionar servicios. Se despliega una nueva pestaña en la zona inferior mostrando los resultados obtenidos.

Podéis comprobar que tanto desde Armitage como desde la consola de Metasploit (msfconsole) los resultados son los mismos.

Ahora lo único que queda por hacer es terminar de ejecutar el resto de módulos de escáner que nos permite realizar Metasploit y completar esta fase.

Un saludo.

Raúl Ibilcieta.