Finalizando: Búsqueda de Vulnerabilidades.

Tras haber hecho con anterioridad un somero repaso a las distintas funcionalidades de Nmapsi4, en las que hemos revisado su sección de RECONOCIMIENTO DE LA RED, y ESCANEOS, llegamos a la parte final, donde recabamos información sobre los servicios detectados y sus posibles vulnerabilidades.

En realidad, esta sección es bastante sencilla y autoexplicativa. Nos enfrentamos a una sección muy austera, donde existe una mitad izquierda, que muestra la información solicitada y una mitad derecha donde solicitar dicha información a través de un austero formulario.

Debo reseñar que este apartado puede sernos de utilidad tanto en el caso de que ya hayamos realizado algún escaneo previo y tengamos resultados, como en el caso de no haber hecho nada, y de esta forma nos lo tomamos como mera consulta de servicios. Vamos a empezar por aquí.

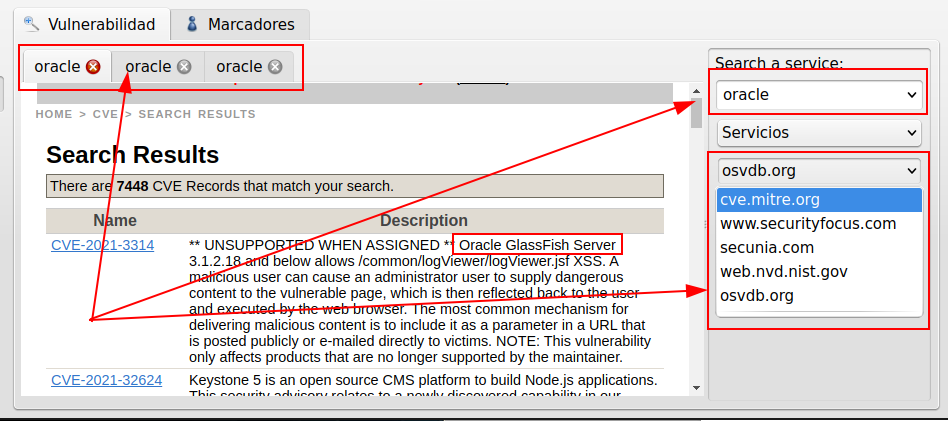

En el primer supuesto (no tenemos resultados previos), en el cajetín SEARCH A SERVICE debemos de introducir algún servicio (ssh, apache, etc.). Como ejemplo lo he escrito ORACLE. El desplegable de SERVICIOS estará vacío y en el último desplegable elegiremos la web donde buscar la información solicitada. Pulsando intro obtendremos los resultados. Si repetimos la búsqueda en varias webs, la información se abrirá en varias pestañas.

En el segundo caso, en el cual ya tenemos algunos resultados, el desplegable de SERVICIOS nos mostrará los resultados hallados anteriormente, por lo tanto ya tenemos todo el trabajo hecho.

Y con esto voy a dar por finalizado este repaso que le he dado a Nmapsi4, una interesante alternativa a Zenmap y a nmap (en su versión de consola). A partir de este punto toca ponerse manos a la obra con Metasploit, Cobalt Strike, Exploit Pack o cualquier otro de vuestra preferencia.

Raúl Ibilcieta.

Consultor y Auditor de CiberSeguridad.

Continuando: Escaneando la Red.

En el anterior artículo habíamos dejado nuestro recorrido de nmpasi4 realizando un “escaneo avanzado” sobre los equipos que había detectado en el primer reconocimiento de red, el más básico. Os comentaba que tanto el proceso como el resultado se iban a presentar en la pestaña de ESCANEOS.

Aquí tenemos los resultados.

Por recordar el punto donde nos encontramos, nmapsi4 es una interfaz gráfica para el uso de nmap, ya que el veterano zenmap ha dejado de actualizarse.

En este artículo vamos a dar un vistazo al apartado de ESCANEO. Esta parte de la interfaz es la más parecida a Zenmap, así que si ya trabajabas con él, no tiene que suponer ninguna novedad.

Lógicamente, podemos saltarnos el paso que he explicado en el anterior artículo sobre el DESCUBRIMIENTO DE RED y empezar desde cero desde esta pestaña, tal y como se hace en Zenmap. Así vamos a hacerlo, empezamos con la interfaz limpia y sin ningún dato. Desde la captura de pantalla anterior, que sí tiene ya datos, podéis ir realizando las comparativas oportunas.

Los resultados que vemos en las pantallas están obtenidos contra un Metasploitable 3.

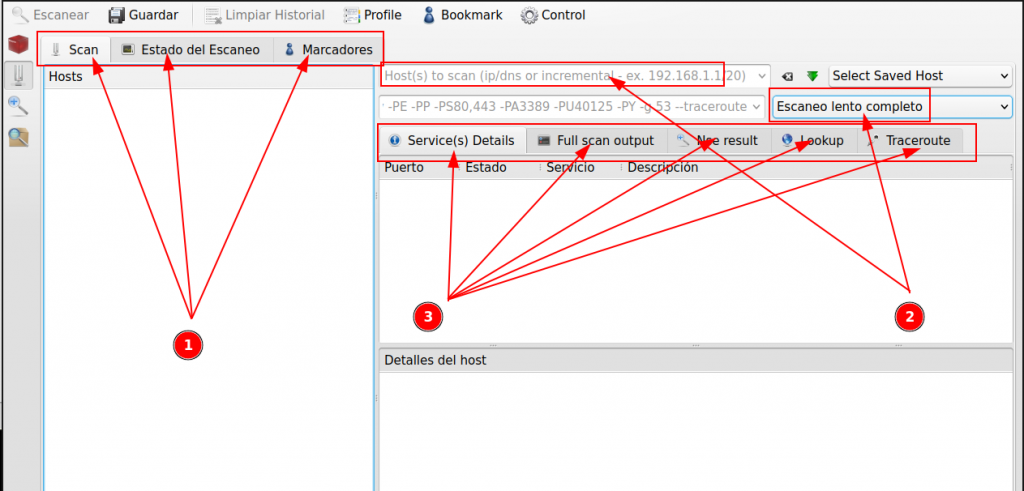

En el punto 1 vamos a tener la pestaña SCAN, donde van a ir apareciendo los equipos que se vayan detectando en la red. En ESTADO DEL ESCANEO nos mostrará si el escaneo sigue activo o si ha finalizado ya, y bajo la pestaña MARCADORES vamos a poder ir guardando nuestros “equipos favoritos” para tenerlos más a mano.

En el punto 2 tenemos los parámetros para el escaneo, prácticamente tiene el mismo uso que la pantalla anterior de RECONOCIMIENTO DE RED. Respecto a Zenmap, no cambia nada. Las plantillas que nos ofrece son las mismas, y también las mismas a las que accedemos desde la sección de RECONOCIMIENTO DE RED. Nada nuevo bajo el sol.

En el tercer punto vamos a tener recogida toda la información que nos va proporcionando nmpasi4, es algo más completa que lo que estamos acostumbrados.

Nmapsi4 tiene un par de detalles que me gustan bastante, uno de ellos es la facilidad que me aporta a la hora de crear plantillas personalizadas de escaneos o de personalizar los ya existentes.

Personalmente, encanta la facilidad con la que podemos crear un nuevo perfil de escaneo, yo siempre he sido muy amigo de los NSE de nmap y más concretamente de VULN, su script orientado a la detección de vulnerabilidades. Ya que viene todo organizado por categorías, resulta muy sencillo crear nuestra propia plantilla específica para vulnerabilidades y exploits.

Otro detalle que viene incluido en nmapsi4 es su pestaña de MARCADORES, desde donde podremos mantener un listado de nuestros hosts favoritos y nuestras plantillas personalizadas para “maltratar” en un futuro con nuevas pruebas.

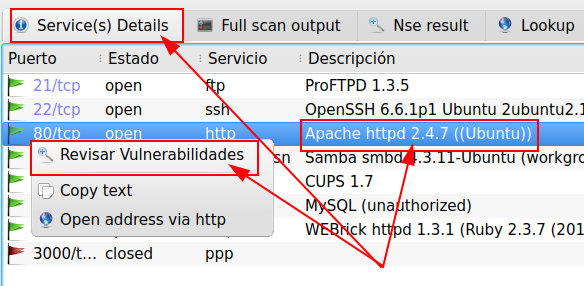

Y por último, una vez realizado el escaneo y con los resultados en pantalla, en la pestaña de SERVICIOS / DETALLES, podemos hacer clic derecho sobre alguno de los servicios expuestos en el host y seleccionar REVISAR VULNERABILIDADES.

Esto nos llevará directamente a la última pestaña que queda por revisar, donde se nos informará en detalle de la vulnerabilidad encontrada.

Pero esto la dejamos para el siguiente artículo.

Raúl Ibilcieta.

Consultor y Auditor de CiberSeguridad.

Empezando: Discover a Network..

Aunque a primera vista lo más lógico resulte empezar por el principio y terminar por el final, vamos a empezar este repaso por la tercera opción del menú, un reconocimiento rápido de los activos de la red.

Tal como podemos ver en las capturas de pantalla, en este momento la interfaz se encuentra dividida en dos zonas, una a la izquierda donde nos irá mostrando los resultados, y otra a la derecha, donde vamos a parametrizar los valores del escaneo.

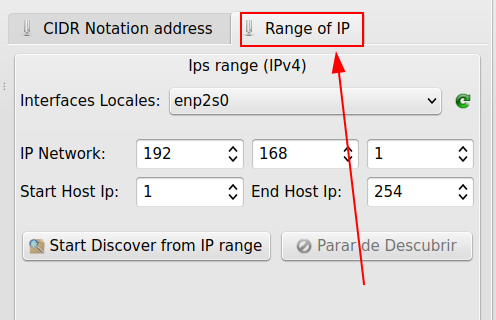

En las opciones de rangos de IP, nuevamente tenemos dos pestañas donde podemos elegir cómo seleccionar dichos rangos. En la segunda pestaña tenemos el sistema “tradicional” de manejo de IP’s con el formato 192.168.x.x / 24 donde indicamos tanto el rango de IP como la máscara. En la primera pestaña se ha añadido la opción de Notación CIDR.

Este último sistema nació para poder gestionar de forma más eficiente las redes IPv4. Os dejo para vosotros este trabajo de investigación.

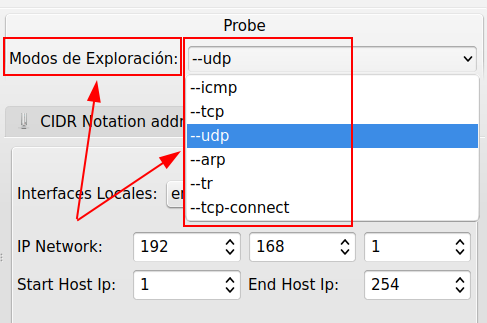

Por encima de las dos pestañas de selección de rango, nmapsi4 nos permite elegir el tipo de escaneo que vamos a realizar. Si únicamente se aparece una opción, significa que no has iniciado la aplicación en FULL MODE (como root).

No debemos olvidar que estamos trabajando con Nmap, y que las opciones que se muestran en este desplegable no son todas las opciones que tiene nmap. Aquí tenemos las opciones que el programador de nmapsi4 ha considerado más interesantes, en próximas pantallas accederemos a opciones más potentes.

Os recomiendo que probéis distintas opciones de escaneo, según el sistema operativo que se esté auditando resultará más eficaz un sistema u otro. También será interesante tener instalado en la red auditada algún sistema de detección de intrusos y así vayáis comprobando cuánto ruido hace cada tipo de escaneo.

Una vez que haya finalizado este primer reconocimiento de la red, podemos pasar a realizar otro tipo de escaneos más profundos que nos proporcionarán más detalle de información.

Desde el menú OPCIONES DE ESCANEO vamos a seleccionar una única IP o todas las IP detectadas, y lanzar sobre ellas otros nuevos, basados en plantillas. Se trata de las mismas plantillas que conocemos de Zenmap.

Tanto la ejecución como los resultados de este nuevo escaneo se realiza en otra pestaña, por lo que no vamos a ver ninguna información en este apartado. Enseguida pasamos a ello.

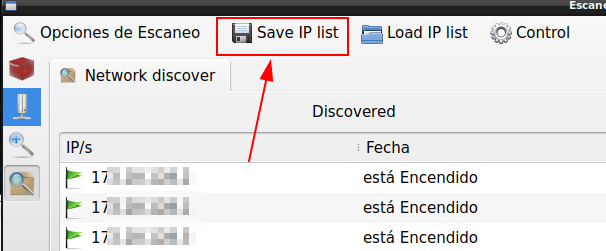

Por último, señalar que podemos guardar la lista de IP’s obtenidas (únicamente en formato XML) para poder reutilizarlas en un futuro. Una opción bastante útil.

Y con esto damos por finalizada esta sección de Reconocimiento de Red.

Raúl Ibilcieta.

Consultor y Auditor de CiberSeguridad.

Introducción.

Siempre se ha dicho que un hacker tiene que manejarse bien con la consola, ya que ésta aporta mucha más funcionalidad y opciones que cualquier GUI (Grafical User Interface / Interfaz Gráfica de Usuario).

Y aunque pueda estar de acuerdo (o pueda no estarlo) con esta afirmación, lo que si considero una ventaja es poder elegir. Es decir, poder elegir si utilizo (o no) una GUI para ejecutar una aplicación.

La verdad es que hay herramientas CON MUCHAS (pero que muchas, muchas, muchas) opciones, y aunque existan cheatsheet (chuletas), y aunque seamos de esos auditores que siempre utilizan las mismas opciones, y aunque …. lo que quieras decir, en más de una ocasión nos alegra la existencia el que haya alguna GUI con una serie de plantillas / opciones predeterminadas que nos permitan hacer las cosas a botonazo. Como ya sabréis, estoy hablando de Zenmap.

Zenmap es una interfaz gráfica de usuario cuyo objetivo es ayudar al principiante (y al iniciado un poco vago) en el manejo de Nmap.

La noticia saltó en un foro de Kali Linux: Zenmap dejará de mantenerse:

“zenmap was not being maintained upstream any longer”

https://forums.kali.org/archive/index.php/t-45988.html

Es cierto que en algunas distros todavía podemos encontrar la aplicación activa dentro de sus repositorios, como es en el caso de ArchLinux (BlackArch), en otras tan conocidas como la ya referida kali linux, ha desaparecido.

El conocido concepto “Rock Solid” que acompaña a Linux (a unas distros más que a otras) se afianza en buena parte en no andar instalando herramientas ni aplicaciones que no están testadas por nuestra distro, ni pasarnos el día mezclando repositorios externos con los repositorios oficiales que vienen incluidos en la instalación. Quizá un usuario de windows no llegue a enterder esta forma de pensar, ya que para muchos de estos usuarios, lo habitual pueda ser mezclar mil aplicaciones de distintos padres y de distintas madres, pero en Linux, si nos ceñimos a los repositorios de nuestra distro, tenemos la seguridad de que cada aplicación ha sido testeada y revisada para su correcto funcionamiento. ¡Viva “Rock Solid” !

Así que si tu distro ya no mantiene Zenmap, habrá que buscar alguna alternativa viable, y entre otras varias opciones que puedes encontrar, yo me he quedado con Nmapsi4.

Vamos a darle un repaso.

Interfaz.

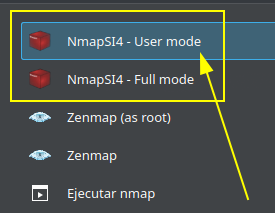

Antes de empezar, debo remarcar un detalle: al igual que zenmap, nmapsi4 se puede ejecutar tanto como root (llamado FULL MODE) o como usuario normal. Según la opción que elijamos, las opciones disponibles de nmapsi4 son diferentes. Esto es algo que viene heredado de nmap.

Para estas pruebas voy a utilizar el FULL MODE, ya que incluye las mismas opciones que el USER MODE y añade otras interesantes.

Al ejecutar la aplicación, nuestra primera impresión llega de la mano de la pantalla de presentación. Esta primera pantalla está dividida en 3 zonas principales (izquierda, derecha y central), y la parte izquierda, a su vez, en otras tres.

En la parte central tenemos información de la versión con la que estamos trabajando, en la parte derecha muestra un resumen de los últimos hosts escaneados, y en la columna de la izquierda, dividida a su vez en tres secciones, muestra unos accesos directos a lo que podemos llamar “Distintas áreas de Trabajo”.

Se puede acceder a estas mismas áreas desde la barra vertical que se observa en la zona de la izquierda. Esta columna se mantendrá visible en todo momento (no así la pantalla de presentación) y resulta muy cómoda para desplazarnos por la interfaz.

Dejando atrás la primera pantalla WELLCOME de presentación, pasamos a dar un breve vistazo al resto de opciones de nmapsi4.

En la primera pantalla se va a realizar todo el “trabajo duro”, es la más parecida al antiguo zenmap, aunque con alguna opción extra. La siguiente pantalla, VULNERABILIDADES, se nos mostrará información detallada sobre las posibles vulnerabilidades halladas en la red. Ya por último, tenemos la pantalla DISCOVER, que nos va a ayudar a realizar un reconocimiento rápido de la red.

Raúl Ibilcieta.

Consultor y Auditor de CiberSeguridad.

Según Wikipedia, “Una criptomoneda, criptodivisa o criptoactivo es un medio digital de intercambio que utiliza criptografía fuerte para asegurar las transacciones, controlar la creación de unidades adicionales y verificar la transferencia de activos usando tecnologías de registro distribuido. Las criptomonedas son un tipo de divisa alternativa o moneda digital.”

Una de las características que suelen resultar más atractivas de las criptomonedas, es que no están bajo la tutela de ninguna organización financiera es decir, ningún gobierno, ningún banco ni ningún otro tipo de entidad similar las controla.

A estas alturas de nuestra vida, doy por hecho que nadie necesita una descripción detallada sobre cómo funcionan o qué son las criptomonedas, qué es Blockchain, qué son las carteras de criptodivisas o cómo se realiza el minado de estas criptodivisas. En este mismo blog tenéis un artículo haciendo referencia al tema, y en internet hay innumerables recursos al respecto.

Dentro de nuestro Ecosistema Seguro tiene que existir una moneda segura que se utilizará para las transacciones internas, y en este artículo quiero hacer una breve incursión en la criptomoneda que se utiliza dentro de Utopía: CRYPTON.

De CRYPTON os puedo ir adelantando que no presume de ninguna característica especial que la diferencie de otras criptomonedas, es la moneda que se usa en Utopía y, por abreviar, vamos a considerar que comparte todas las características que pueda tener cualquier otra criptodivisa.

Hay dos formas de conseguir Cryptones:

Sin hacer nada: Por el simple hecho de tener nuestro cliente de Utopía OnLine, ya estamos generando Cryptones, que recibiremos cada 15 minutos.

Ejecutando un Bot de minería: Un bot es un programa especial que realiza automáticamente una determinada tarea. Los robots mineros de utopía funcionan exactamente de la misma manera que el cliente de utopía, simplemente sin componentes GUI.

La Cartera de Criptomonedas

La cartera de cryptones es lugar desde donde vamos a gestionar todo nuestro entorno financiero. Recibe el nombre de uWallet, y podemos acceder a ella desde el icono de cryptón que tenemos en la parte superior izquierda.

Si ya estáis familiarizados con algún otro tipo de wallet, no tendréis ninguna dificultad, ya que se trata de un entorno muy sencillo e intuitivo, incluso para gente que nunca haya trabajado con criptomonedas.

Disponemos de las opciones habituales para enviar y solicitar dinero a otros usuarios, histórico de transacciones, CryptoTarjetas y Vouchers, (gracias a los cuales podremos operar sin necesidad de revelar nuestra clave pública), y finalmente, el apartado de minería.

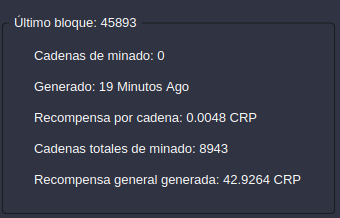

La página de minería contiene toda la información sobre tu actividad minera. En la pestaña Estadísticas, puedes ver las últimas estadísticas de bloques. La información también está disponible en forma de gráfico. Elije el tipo de gráfico que desees ver en la lista desplegable en la parte superior de la ventana.

Minería de Cryptones.

La minería de cryptones, al igual que en otras criptodivisas, consiste en “fabricar” Cryptones.

Tal como he comentado antes, la forma más sencilla de minería es tener abierto el cliente de utopía. Sin embargo, si nos queremos hacer un hueco en el mundo del Cryptón y generar nuestra pequeña fortuna, será mejor que nos pongamos a trabajar con un BOT (un robot). Un BOT es un programa que realiza una determinada tarea, en este caso, el minado de monedas.

Antes de meternos en harina, vamos a dejar claros algunos conceptos que son fundamentales y que quizá desanimen a algunos a seguir adelante:

Un BOT no puede ejecutarse en el mismo equipo donde estás ejecutando el cliente de UTOPIA.

Se recomienda tener unos 4 Gb. de memoria RAM en el ordenador por cada BOT que se ejecute.

Se puede tener en ejecución cuantos BOT’s de minado deseemos, pero UN ÚNICO BOT POR MÁQUINA.

Estos requerimientos previos, un tanto exigentes en mi opinión, nos van a obligar a tener al menos, una máquina virtual dedicada a la labor de minería en Utopía.

¿Quién dijo miedo? Vamos a por ello.

En primer lugar, vamos a descargarnos el BOT. Está disponible desde la propia interfaz de uWallet, dentro del apartado MINAR > ESTADÍSTICAS > GESTIÓN DE BOTS.

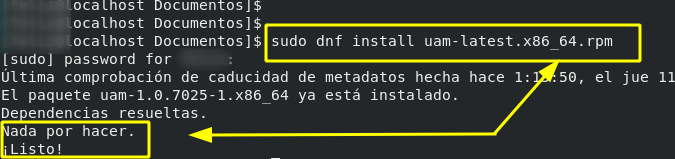

Existen versiones para sistemas operativos basados en RedHat, en formato .rpm y para sistemas basados en Debian, en formato .deb.

Una vez descargada la versión que más se adecúe a nuestras necesidades, pasamos a su instalación.

dnf install uam-latestxxxx.rpm (para distros basadas en RedHat)

apt install uam-latestxxxx.deb (para distros basadas en Debian)

En esta ocasión los usuarios de Arch Linux nos quedamos fuera, no hay paquete para nuestra distribución. Lo solucionamos de manera rápida. Por suerte existe ARCHALIEN, una aplicación que va a convertir el paquete .deb a nuestro formato de Arch.

La aplicación uam (Utopía Alternative Miner) se habrá instalado en el directorio /opt/uam/

Para ejecutar el minero, vamos a necesitar nuestra Clave Pública, ya que de esta forma, todo el trabajo que se realice se asociará a esta clave, y por lo tanto, a nuestro perfil.

La forma de obtener dicha clave pública la tenéis explicada en otro artículo anterior, como recordaréis.

La aplicación se habrá instalado en /opt/uam/, así que debemos movernos hasta dicho directorio para ejecutar el minero. Una vez en el directorio donde se ha instalado UAM, ejecutaremos la siguiente instrucción:

./uam –pk 0BCB9E394833ACF5047F19D1CD01DACD7CD2BE5290B6E54276B5212D583F0C3F

Lógicamente, debéis poner VUESTRA clave pública, si colocáis MI clave pública (esa que he puesto como ejemplo) todo el trabajo que realicen vuestros mineros irá a parar a MI cuenta. 😉

Y con esto ya tenemos nuestro UAM trabajando a toda máquina.

Con estas últimas indicaciones doy por terminado el artículo sobre minería de cryptones en Utopia.

Un saludo.

Raúl Ibilcieta.

Consultor de CiberSeguridad.

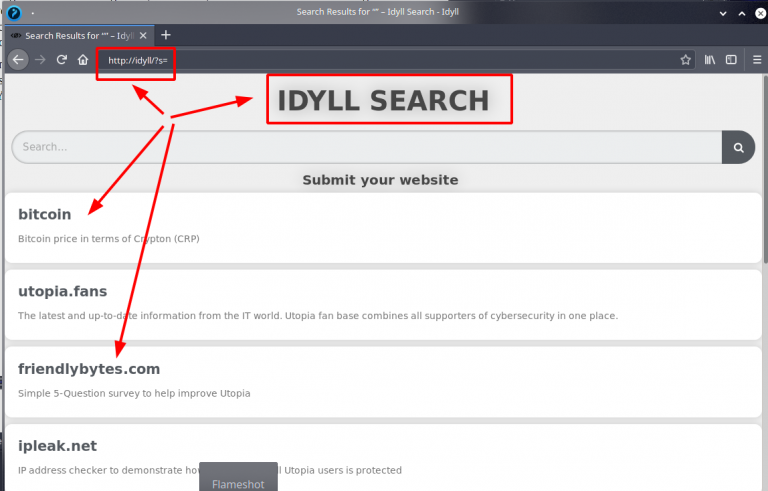

Al igual que el resto de servicios de UTOPIA, la navegación web puede resultar un poco confusa en un primer momento. Esto puede deberse a que no disponemos de Google, Bing, Duckduckgo, ni ningún otro buscador al que estemos acostumbrados.

Tampoco tenemos un gran número de navegadores. En realidad, solamente existe un único navegador: Idyll. Idyll es una versión recortada (pero que MUY recortada) de Mozilla Firefox. Ya de por si este navegador está enfocado en la privacidad, así que ahora, de la mano de UTOPIA tenemos un navegador todavía más privado. Tan privado que no podremos navegar por páginas fuera de UTOPIA.

Idyll no solo es el navegador, también recibe este mismo nombre el BUSCADOR que Utopía pone a nuestra disposición. Para llegar a él simplemente debemos teclear IDYLL en la barra de dirección del navegador.

Idyll, como buscador, (siguiendo el “look and feel” del navegador), se muestra muy austero, incluso más austero todavía que Google, que ya es decir. No obstante, cumple correctamente con su función: buscar contenidos.

Echando un vistazo a Idyll buscador, en la pantalla principal tenemos el esperado formulario donde introducir nuestra búsqueda, un enlace para poder dar de alta nuestras propias webs (que deben estar alojadas en UTOPIA), y un listado de sugerencias de sitios que pudieran resutar de nuestro interés.

Insisto nuevamente, como ya he hecho en anteriores artículos: únicamente vamos a navegar dentro de UTOPIA, el resto de páginas y buscadores que no están dentro de este ecosistema, no van a estar a nuestro alcance con este navegador. Dicho de otro modo, os podéis ir olvidando de Google, Bing, Face, Instagram, etc. etc.

Aunque en realidad, para eso hemos venido a UTOPIA, para no ser objetivo de dichas empresas 🙂

…. Y respecto a la navegación, poco más puedo añadir que no sepáis ya. Se trata de buscar webs que resulten acordes a nuestros intereses y para los más emprendedores, iniciar una web.

Los contenidos web todavía no son “abrumadores” por su elevado número. En realidad, son más bien escasos, ya que nos encontramos ante un ecosistema relativamente nuevo. Doy por hecho que irá aumentando considerablemente conforme la aceptación y uso de la plataforma vaya en aumento. Mientras tanto, os dejo alguna sugerencia para que vayáis familiarizándoos con el sistema:

Dr Hack: Un foro “de todo”: Sistemas operativos, Hacking, criptomonedas, etc.

MQA: Tienda online dentro del ecosystema. Admite pago con Crypto, la moneda propia. https://shop.cmqa.network/

Igame: Juegos Online.

Piratorrent: Web Rusa de torrents.

Ucatalog: Una recopilación de Web dentro de UTOPIA.

http://ucatalog/

Ahora ya es cuestión de dedicarle tiempo y ver cómo van creciendo los contenidos.

Un saludo.

Raúl Ibilcieta.

Consultor de CiberSeguridad.

Tal como ya he explicado en el artículo de introducción, UTOPÍA es un “Ecosistema P2P” construido sobre una verdadera “Red Puerto a Puerto”, utilizando los mecanismos de cifrado y criptografía más sofisticados y avanzados.

Esto permite comunicarse de forma completamente segura y anónima a través del correo electrónico y el chat, participar en debates dentro de canales privados y públicos, compartir contenido con sus pares, y todo ello dentro de una red puerto a puerto altamente cifrada y descentralizada.

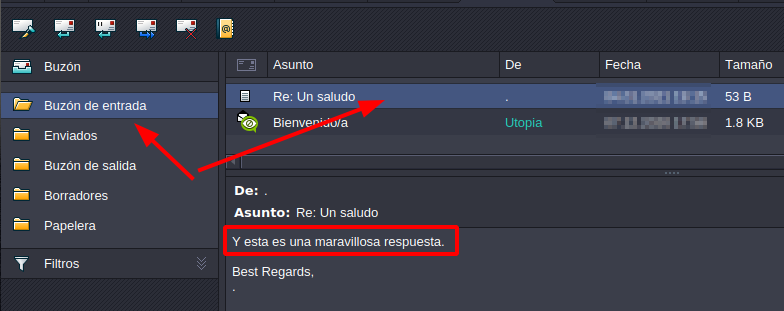

Y de entre todos los sistemas de comunicación que existen a través de internet, vamos a empezar por uno de los más veteranos: El Correo electrónico.

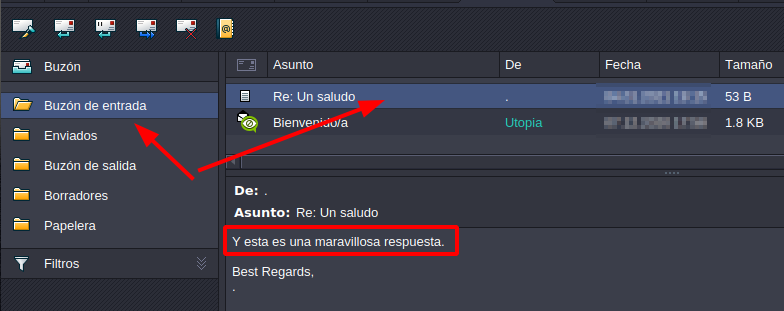

El correo electrónico (más conocido como e-mail) tiene su versión cifrada dentro de Utopía, y recibe el nombre de uMail.

La realidad es que la utilización de uMail no tiene ningún misterio, funciona del mismo modo que cualquier otra plataforma de correo que podamos conocer, con un cliente de correo bastante sobrio pero que cumple perfectamente con todas sus funciones.

Llegados a este punto, doy por hecho que hemos leído en el post anterior la forma de añadir usuarios a nuestra agenda, y que ya tenemos algún amigo dentro de la plataforma, así que no voy a insistir en el proceso de añadir contactos.

Como se puede ver, al crear un nuevo correo de la forma tradicional de hacerlo, obtengo la clásica pantalla en blanco de cualquier cliente de correo, donde debo ir rellenando el asunto, el cuerpo del correo, y la dirección de la persona a la que quiero enviar dicho correo.

Al pinchar en el botón PARA obtendré una ventana con la AGENDA o LIBRETA DE DIRECCIONES, donde se mostrarán todos los contactos de la agenda.

El proceso de envío y respuesta no tiene ningún misterio.

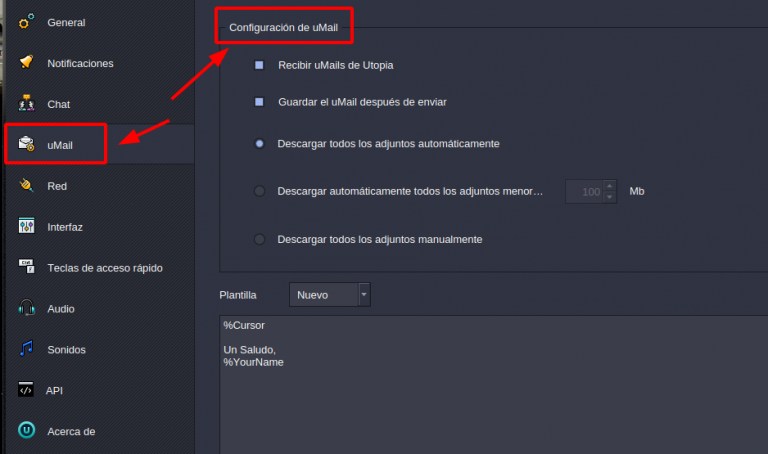

Vale la pena mencionar que dentro de HERRAMIENTAS > CONFIGURACIÓN, tenemos unas opciones básicas de modificación del comportamiento de nuestro cliente de correo.

Vuelvo a insistir que todo el correo que enviemos dentro de UTOPIA sólo se recibirá dentro de UTOPIA, es decir, no se puede enviar un correo a pepxxx@hotmail.com

Un saludo.

Raúl Ibilcieta.

Consultor de CiberSeguridad.

Siguiendo con la serie de artículos en la que estoy repasando UTOPÍA, el Ecosistema P2P, ha llegado el momento de probar algunos de los servicios de los que podemos disfrutar dentro de esta plataforma, tales como el correo electrónico, mensajería instantánea, etc.

Sin embargo, me he encontrado con algo inesperado, algo que por ser tan obvio, ni siquiera había pensado en ello. MIS CONTACTOS.

Ya sé que puede parecer algo superficial, pero dentro de un “Ecosistema Seguro” lo menos indicado es trabajar con direcciones del tipo pepxxx@hotxxx.be o con números de teléfono personales como si se tratase de un wasap cualquiera.

Gestión de la Información Personal

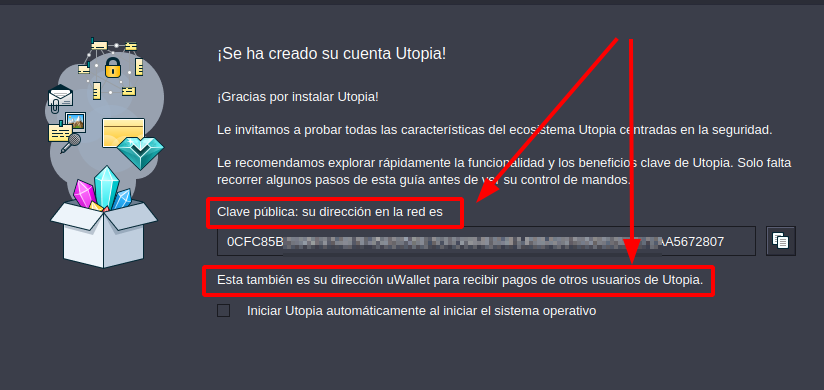

Dentro de UTOPÍA, los usuarios vamos a tener dos formas principales de poder identificarnos entre nosotros: Con nuestra Clave Pública y con nuestro uCode (similar a un código QR).

Nada más darnos de alta en la plataforma, en las pantallas de presentación se nos muestra un mensaje donde nos indica nuestra Clave Pública. Es importante tenerla guardada a buen recaudo.

Esta clave, además de identificarnos, se utiliza como dirección de nuestra cartera de criptomonedas. No es un tema para abordar en este momento, espero llegar a este asunto en un futuro artículo.

Lo más habitual es que la gente estemos “un poco mal” de memoria y se nos olvide dónde guardamos la clave. O directamente, ni siquiera nos preocupamos de guardarla en su momento, ya lo haré más tarde.

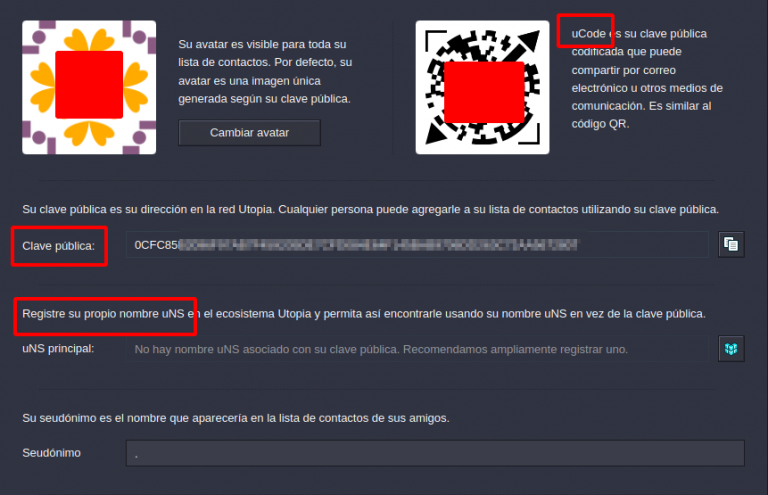

Así que si sois de los míos, no os preocupéis, tenemos otra forma de acceder tanto a la Clave Pública como a uCode.

Dentro de ARCHIVO > MI PERFIL, nos encontramos con esta pantalla de información personal, donde volvemos a obtener nuestra Clave Pública y nuestro uCode. Del mismo modo, tenemos información de nuestro propio AVATAR, que está generado a partir de nuestra Clave Pública (y eso lo convierte en único) y además podremos rellenar otros datos personales como son nuestro seudónimo (en caso de necesitarlo) y nuestro nombre y apellido reales.

Como veis, me he permitido remarcar la opción REGISTRE SU PROPIO NOMBRE uNS. El servicio uNS es el DNS interno propio de UTOPÍA. En lugar de movernos dentro de la plataforma con el Código QR (os recuerdo que dentro de UTOPÍA se llama uCode), lo cual puede resultar algo incómodo, o utilizar la Clave Pública, que será todavía más incómodo, tenemos la opción de registrar nuestro propio nombre, e identificarnos como “Marta”, “Googleee”, o cualquier nombre que nos guste. Pero vamos con cuidado, no todo es tan alegre: este registro NO ES GRATUITO. VALE DINERO.

Volviendo al proceso de rellenar nuestra agenda, el siguiente paso va a ser hacer llegar nuestra Clave Pública o nuestro uCode a la persona con la que queremos contactar. Esta persona tendrá que seguir el mismo proceso para facilitarnos su Clave Pública / uCode a nosotros y una vez en nuestro poder, añadirlos a nuestra Agenda.

Para guardar nuestra Clave Pública es suficiente con un copiar/pegar el texto. Para guardar el uCode, hacemos clic derecho sobre la imagen y seleccionamos la opción GUARDAR IMAGEN.

La forma en la que nos hagan llegar esta información ya es a libre elección de cada quien y de cada cual. Puedes iniciar un chat dentro de la plataforma y enviar los datos por un privado, puedes utilizar el e-mail ordinario (tu gmail, hotmail, etc.) pues introducir esa información en una llave USB, quedar con la persona en cuestión en un bar y disfrutar de una buena cerveza y una buena conversación mientras se efectúa la transacción de información ……. la imaginación es libre. 🙂

… Y ya por último, con la Clave Pública o el uCode de nuestro contacto en nuestro poder, pasamos a añadirlo a la Libreta de Direcciones.

Dentro del menú CONTACTOS tenemos la entrada LIBRETA DE DIRECCIONES. También tenemos la opción de AÑADIR CONTACTO directamente, pero prefiero pasar primero a ver en qué estado se encuentra nuestra Libreta de Contactos.

Nuestra Libreta de Direcciones en un principio aparecerá vacía. En la esquina superior izquierda se nos muestra el icono para añadir contactos, el cual debemos pulsar.

Una nueva ventana con el título AGREGAR USUARIO se nos muestra encima de la anterior.

Siguiendo las indicaciones de esta ventana, tenemos dos posibilidades para agregar nuevos contactos:

Introducir la

CLAVE PUBLICA en la caja.Introducir el

uCode, bien sea pinchando y arrastrando (como indica) o

seleccionándolo desde su ubicación en el disco duro.

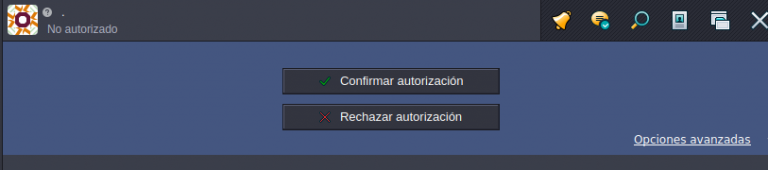

Antes de que se haga efectivo el añadido de nuestro nuevo contacto, UTOPIA enviara un mensaje al contacto que queremos añadir, informándole de que alguien está intentando añadirle a su libreta de direcciones y le pedirá confirmación.

Una vez que nuestro contacto confirme la solicitud para ser añadido, podemos dar por finalizado el proceso.

Con esto ya queda completado el proceso de añadir contactos a nuestra libreta. A partir de este momento ya seremos capaces de comunicarnos con el resto de usuarios de UTOPIA utilizando correos, chat y cualquiera del resto de servicios que nos brinda esta plataforma orientada a la seguridad.

Un saludo.

Raúl Ibilcieta.

Consultor de CiberSeguridad.

Siguiendo con el post anterior en el cual os hacía una presentación de esta plataforma orientada a la Privacidad y Anonimato, voy a continuar con el recorrido y creo que ahora lo más oportuno es instalar el Ecosistema en nuestra máquina.

Instalación:

La aplicación se puede descargar desde la página principal de proyecto. https://u.is/es/download.html

Existen versiones del cliente para Windows, Linux y Mac. La versión para Android, en el momento de redactar este artículo, se encuentra en desarrollo.

Yo utilizo ArchLinux, y en mi caso tengo la aplicación disponible desde los repositorios de mi distro. Para mí va a resultar tan sencillo como seleccionar el paquete y pulsar el botón “Aplicar”. Para los amigos de la consola, también está disponible la opción yay utopia.

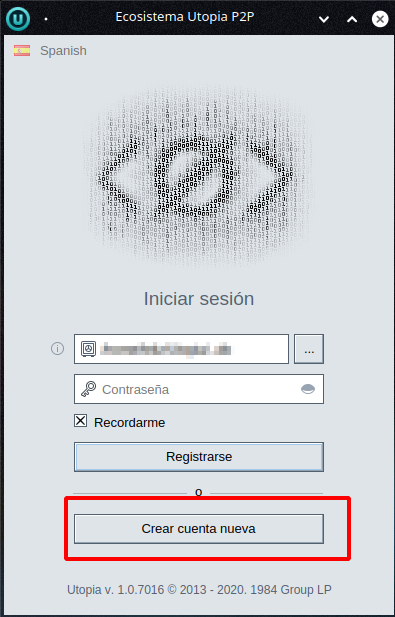

A partir de aquí, el proceso de darse de alta en la plataforma es bastante sencillo.

En primer lugar tenemos la pantalla de Ingreso/Alta en la plataforma. La primera vez debemos seleccionar CREAR CUENTA NUEVA. Tras esto se nos presenta una pantalla donde se nos muestra una introducción a los servicios que nos ofrece Utopía.

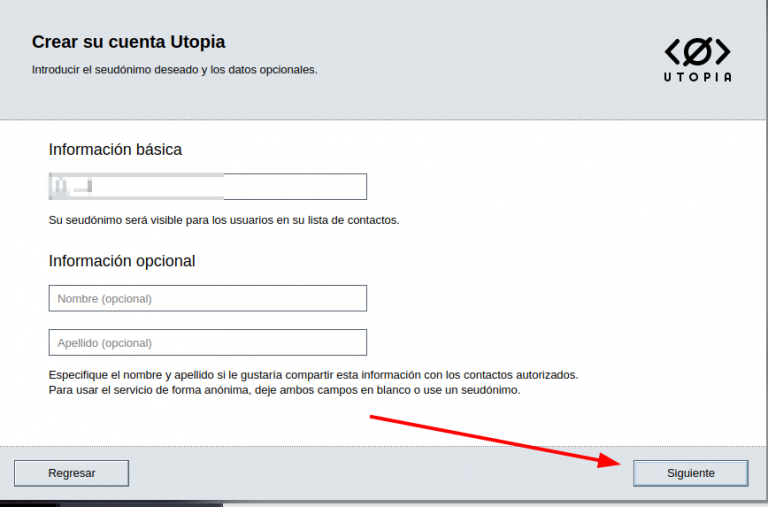

Ahora, necesitamos introducir un nombre de usuario con el cual acceder al Ecosistema. El nombre real no es necesario para el proceso de darse de alta. El siguiente paso será elegir una ubicación en nuestro disco donde se vayan a almacenar (almacenamiento CIFRADO) todos los ficheros de UTOPÍA y crear una BUENA CONTRASEÑA.

Recta final: Solamente queda pulsar el botón TERMINAR.

Ahora sí, tenemos la pantalla de confirmación del alta de nuestra cuenta en UTOPÍA, y un minitutorial.

Así luce UTOPÍA con su tema oscuro.

Un saludo.

Raúl Ibilcieta.

Consultor de CiberSeguridad.

¿Qué es una Utopía?

Quimera es, según la mitología griega, un animal monstruoso, mezcla de león, cabra y dragón. Dejando a un lado toda la vertiente mitológica, con el término Quimera nos referimos a “Aquello que se propone a la imaginación como posible o verdadero, no siéndolo”. Se entiende como sinónimo de desvarío o delirio.

Utopía, por el contrario, se refiere a algo que es difícil de alcanzar pero no imposible; tiene esa faceta de ilusionante y de positividad.

Fue Tomás Moro en el siglo XVI el que dio el nombre de Utopía a ese sueño de sociedad perfecta que siempre había existido en la humanidad. Una sociedad tan perfecta e idealizada que es prácticamente imposible llegar a ella.

Quizá por eso se eligió este nombre, Utopía, que deriva del griego οὐ («no») y τόπος («lugar») y significaría literalmente «no-lugar» o “ningún sitio”.

Pero en cuanto al mundo de la informática, que es lo que nos ocupa, Utopia, es un ecosistema P2P descentralizado y con la privacidad como objetivo. Ha sido creada por el Grupo 1984 y es una especie de “todo en uno”, ya que dispone de los siguientes servicios y características:

Red P2P descentralizada. Sin servidores centrales que puedan controlarse, cada usuario forma parte de la red.

Comunicación segura y resistente al control.

Diseñado para respetar el anonimato. Dirección IP e identidad bajo anonimato.

Umail, un sistema de correo interno de la propia plataforma.

Idyll, un navegador seguro. Al igual que Tor, está basado en Firefox.

Crypton, la cryptomoneda propia de la plataforma. Permite efectuar pagos y cobros, y almacenar el dinero en carteras. Esta moneda puede ganarse, aparte de con cobros, con un proceso de minería automático.

uNS. Sistema alternativo de DNS. Sin censura.

Todo el tráfico de datos y el almacenamiento de activos dentro de la plataforma está con cifrado 256-bit AES y curve25519.

En resumidas cuentas, UTOPÍA es un kit “Todo en uno” donde podemos encontrar servicios de Mensajería instantánea, Correo electrónico, Navegación web y un sistema de pagos / cobros con una criptomoneda propia: Crypton.

Un saludo.

Raúl Ibilcieta.

Consultor de CiberSeguridad.