Continuando: Escaneando la Red.

En el anterior artículo habíamos dejado nuestro recorrido de nmpasi4 realizando un “escaneo avanzado” sobre los equipos que había detectado en el primer reconocimiento de red, el más básico. Os comentaba que tanto el proceso como el resultado se iban a presentar en la pestaña de ESCANEOS.

Aquí tenemos los resultados.

Por recordar el punto donde nos encontramos, nmapsi4 es una interfaz gráfica para el uso de nmap, ya que el veterano zenmap ha dejado de actualizarse.

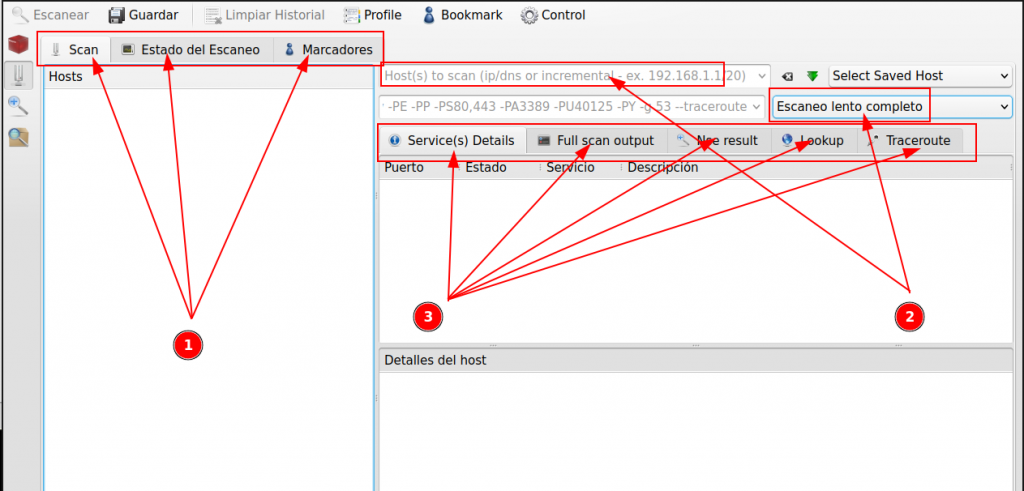

En este artículo vamos a dar un vistazo al apartado de ESCANEO. Esta parte de la interfaz es la más parecida a Zenmap, así que si ya trabajabas con él, no tiene que suponer ninguna novedad.

Lógicamente, podemos saltarnos el paso que he explicado en el anterior artículo sobre el DESCUBRIMIENTO DE RED y empezar desde cero desde esta pestaña, tal y como se hace en Zenmap. Así vamos a hacerlo, empezamos con la interfaz limpia y sin ningún dato. Desde la captura de pantalla anterior, que sí tiene ya datos, podéis ir realizando las comparativas oportunas.

Los resultados que vemos en las pantallas están obtenidos contra un Metasploitable 3.

En el punto 1 vamos a tener la pestaña SCAN, donde van a ir apareciendo los equipos que se vayan detectando en la red. En ESTADO DEL ESCANEO nos mostrará si el escaneo sigue activo o si ha finalizado ya, y bajo la pestaña MARCADORES vamos a poder ir guardando nuestros “equipos favoritos” para tenerlos más a mano.

En el punto 2 tenemos los parámetros para el escaneo, prácticamente tiene el mismo uso que la pantalla anterior de RECONOCIMIENTO DE RED. Respecto a Zenmap, no cambia nada. Las plantillas que nos ofrece son las mismas, y también las mismas a las que accedemos desde la sección de RECONOCIMIENTO DE RED. Nada nuevo bajo el sol.

En el tercer punto vamos a tener recogida toda la información que nos va proporcionando nmpasi4, es algo más completa que lo que estamos acostumbrados.

Nmapsi4 tiene un par de detalles que me gustan bastante, uno de ellos es la facilidad que me aporta a la hora de crear plantillas personalizadas de escaneos o de personalizar los ya existentes.

Personalmente, encanta la facilidad con la que podemos crear un nuevo perfil de escaneo, yo siempre he sido muy amigo de los NSE de nmap y más concretamente de VULN, su script orientado a la detección de vulnerabilidades. Ya que viene todo organizado por categorías, resulta muy sencillo crear nuestra propia plantilla específica para vulnerabilidades y exploits.

Otro detalle que viene incluido en nmapsi4 es su pestaña de MARCADORES, desde donde podremos mantener un listado de nuestros hosts favoritos y nuestras plantillas personalizadas para “maltratar” en un futuro con nuevas pruebas.

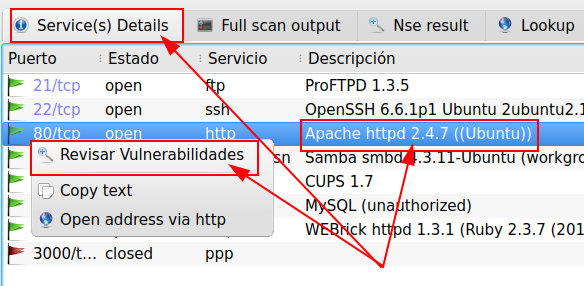

Y por último, una vez realizado el escaneo y con los resultados en pantalla, en la pestaña de SERVICIOS / DETALLES, podemos hacer clic derecho sobre alguno de los servicios expuestos en el host y seleccionar REVISAR VULNERABILIDADES.

Esto nos llevará directamente a la última pestaña que queda por revisar, donde se nos informará en detalle de la vulnerabilidad encontrada.

Pero esto la dejamos para el siguiente artículo.

Raúl Ibilcieta.

Consultor y Auditor de CiberSeguridad.