Tras unos cuantos artículos dedicados a los escaneos de vulnerabilidades, voy a ir cerrando esta etapa con una de las aplicaciones a la que tengo más cariño y aprecio: OpenVas y su interfaz web GreenBone.

Tal como se explica en su web:

“OpenVAS es un escáner de vulnerabilidades completo. Sus capacidades incluyen pruebas no autenticadas, pruebas autenticadas, varios protocolos industriales y de Internet de alto y bajo nivel, ajuste de rendimiento para exploraciones a gran escala y un poderoso lenguaje de programación interno para implementar cualquier tipo de prueba de vulnerabilidad.”

OpenVAS (Open Vulnerability Assessment System, o por su nombre en castellano, Sistema Abierto de Evaluación de Vulnerabilidades) es una herramienta de software libre totalmente gratuita que nos provee una potente solución para todo lo relacionado con el análisis de vulnerabilidades. Nace como una bifurcación (fork) del conocido Nessus de la empresa Tenable, cuando en 2005 este último cambió su modelo de negocio a software privativo, bajo el cual continúa hoy día.

OpenVas tiene fama de complicado tanto en la instalación como en su manejo. Nada más lejos de la realidad. Yo, como de costumbre, sigo utilizando Black Arch como mi sistema principal de auditorías, pero podéis disfrutar de esta herramienta, ya preinstalada desde Kali linux.

Ya sabemos que todas estas herramientas tienen su valor más destacado en sus actualizaciones. Al igual que con un antivirus, de nada nos sirve tener unas bases de datos del mes pasado. En el mundo de la CiberSeguridad, las vulnerabilidades son DIARIAS y nuestras actualizaciones deben de seguir el mismo patrón, o incluso, MAS ESTRICTO.

Por este motivo, para comenzar, recomiendo un FEED UPDATE (este proceso se tomará su tiempo y tendremos que esperar unos cuantos minutos). De esta forma ya tendremos las bases de datos actualizadas. Una vez finalizado el proceso de instalación, ya podemos ejecutar el INITIAL SETUP. Todavía le costará más tiempo que a la actualización de las bases de datos. Un poco de paciencia, la primera vez es la que más tiempo tarda.

Como de costumbre, el objetivo de estas pruebas va a ser Metasploitable 2. Mi sistema de auditoría, como ya os he indicado, es BlackArch, y esta vez, como excepción, para trabajar con OpenVas y Greenbone, os voy a recomendar que utilicéis Kali o Parrot. Esta herramienta ya viene preinstalada en ambos sistemas, y así os evitaréis bastantes tutoriales de instalación / configuración y evitaremos engrosar las filas de todos aquellos que opinan que OpenVas es complicado.

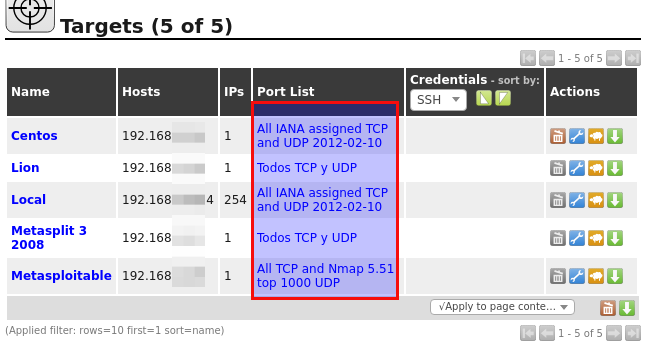

En primer lugar, vamos a definir los objetivos que pretendemos auditar. Para ello vamos a CONFIGURACIÓN > TARGETS.

En este apartado debemos seleccionar NEW TARGET.

Una de las opciones más importantes que debemos completar es el apartados HOSTS, donde debemos colocar la IP de nuestro objetivo. En caso de que tengamos intención de escanear varios equipos, tenemos la opción de especificar un fichero (en formato .txt) donde incluyamos las distintas IP’s que queramos escanear.

Otro apartado importante que debemos seleccionar es el RANGO DE PUERTOS que vamos a escanear. OpenVas ya trae incluidas una serie de plantillas con los puertos más habituales que se utilizan en la industria informática. Como podéis ver, para este escaneo he seleccionado todos los puertos TCP y UDP incluidos en el estandar IANA.

El último parámetro que os aconsejo personalizar es el Alive Test es decir, el tipo de PING que va a enviar OpenVas al objetivo para comprobar si está OnLine.

Recordemos que los sistemas operativos de Microsoft, con la configuración por defecto y el Firewall activado, tienen la mala costumbre de no responder a ningún tipo de Ping. En estos casos, será necesario seleccionar la opción CONSIDER ALIVE.

En casos puntuales en los que no se obtiene ninguna respuesta, y tenemos la completa seguridad de que existen equipos activos en la red, es una MUY BUENA IDEA pedir una segunda opinión a NMAP.

Como vimos en su momento, nmap tiene una opción -Pn (no ping) que nos puede ayudar a identificar equipos “poco ortodoxos” dentro de la red.

Aquí os dejo una captura con unos cuantos Targets que tengo asignados para hacer pruebas.

Una vez definidos nuestros objetivos (En el caso que nos ocupa es Metasploitable 2, como en anteriores artículos), vamos a dar paso a los escaneos. Para ello vamos a SCANS > TASK donde seleccionaremos NEW TASK.

En esta sección, nuevamente vamos a tener que seleccionar principalmente dos parámetros:

El primer parámetro será nuestro objetivo a escanear. En la lista desplegable aparecerán todos los objetivos que hayamos definido apartado TARGETS.

El segundo parámetro es el tipo de escaneo que vamos a realizar.

Las plantillas que más suelo utilizar son DISCOVER, FULL &FAST y FULL & VERY DEEP

DISCOVERY es una especie de “ping” a toda la red, donde trata de averiguar qué equipos están activos y los sistemas operativos que hay en los mismos. Debo avisaros de que con esta opción NO SE BUSCAN VULNERABILIDADES. Simplemente hace un reconocimiento de la red. Otras opciones similares son HOST DISCOVER y SYSTEM DISCOVER, pero a mi me gusta más la mía. Vosotros id probando y quedaros con la que más os convenza.

FULL & FAST es una muy buena opción. Es rápida y saca bastantes resultados.

FULL & VERY DEEP es más lenta que FULL & FAST, pero también saca más resultados. Vale la pena utilizarla.

Las versiones “Ultimate” son más lentas y en la mayoría de las ocasiones, proporcionan los mismos resultados que sus hermanas “estándar”. Si tenemos tiempo para hacer pruebas, adelante, puede haber sorpresas y encontrar vulnerabilidades nuevas. Os recomiendo que las probéis todas y decidáis por vosotros mismos.

Una vez finalizados los escaneos, vamos a ver los resultados.

GreenBone nos permite muchas formas de presentar los resultados, incluyendo varios tipos de filtros y gráficos. En este artículo me voy a centrar en presentar RESULTADOS, más que en presentar OPCIONES.

Por defecto, GreenBone nos muestra el listado RESULTS, el cual muestra todos los resultados. Realmente es el más “goloso”. Sin embargo, yo prefiero empezar por el primero de la lista: SUMMARY & DOWNLOADS.

Vamos a echarle un vistazo a los resultados de DISCOVERY. Nos informa de 78 Logs y añade (esto es sorpresa) una vulnerabilidad de tipo MEDIO. Recordemos que este escaneo no es para encontrar vulnerabilidades.

Como veis, hay DOS opciones de reporte. En la opción FULL mostrará TODOS LOS RESULTADOS del escaneo. En la opción FILTERED se mostrarán únicamente las vulnerabilidades halladas.

Tal como he comentado, el escaneo DISCOVERY no busca vulnerabilidades, no obstante podemos encontrar información bastante jugosa en sus LOGS.

El segundo escaneo lo he realizado con la opción FULL & FAST.

En estos resultados ya empiezan a verse números más interesantes.

Los últimos escaneos los he realizado con FULL & DEEP y por terminar de hacer la comparativa, he añadido un escaneo del tipo FULL & DEEP ULTIMATE.

Como veréis, Entre el escaneo FULL& FAST y el FULL & DEEP sí que se pueden apreciar diferencias, aparecen nuevas vulnerabilidades, más centradas dentro del rango de las catalogadas como MEDIAS que en las de catalogación GRAVE.

En mi opinión, SI vale la pena dedicar algo más de tiempo y realizar este segundo escaneo.

Sin embargo, entre el FULL & DEEP y su hermano mayor FULL & DEEP ULTIMATE, no existen grandes diferencias…. Como mucho varía la clasificación de las vulnerabilidades halladas. Lo que resulta indiscutible es que en un caso tarda 50 minutos, y en el otro, una hora y 20 minutos. Recordemos que se ha escaneado UN ÚNICO EQUIPO: Metasploitable 2

Vuelvo a insistir. Si el tiempo no es nuestro problema, adelante con todos los escaneos, siempre puede haber resultados inesperados.

Entrando ya a analizar los detalles de las vulnerabilidades halladas, podemos clasificarlos, tal como os mostraba en una captura anterior, por vulnerabilidad, por gravedad, por sistema operativo, por host, por puerto…. O tal como se muestra en esta captura, a través de una nube de tags.

Haciendo clic en cualquiera de estas vulnerabilidades, pasamos a ver el detalle de la misma. Voy a seleccionar la primera de la lista: OS END OF LIFE DETECTION.

En el apartado de REPORTES, GreenBone nos facilita MUCHO la vida con una gran variedad de posibilidades de exportación.

Uno de los formatos de exportación más interesantes podría ser en el formato XML, el cual nos va a permitir integrar nuestros resultados en aplicaciones de reporte como puedan ser FARADAY, DRADIS, MAGIC TREE, etc. o incluso llevar nuestros resultados a Metasploit para continuar con nuestras actividades de Pentesting.

En el caso de que nos resulte suficiente los resultados obtenidos con OpenVas y no necesitemos combinarlos con los resultados de terceras partes, mis formatos favoritos son HTML y PDF. Y para terminar de dejar todo el informe impecable, podemos exportar los resultados a CSV, así con la colaboración de una hoja de cálculo, podremos obtener gráficos personalizados de gran precisión y calidad, siempre y cuando los gráficos proporcionados por GreenBone no nos resulten suficientes.

Un saludo 😉

Raúl Ibilcieta.