Introducción.

Siempre se ha dicho que un hacker tiene que manejarse bien con la consola, ya que ésta aporta mucha más funcionalidad y opciones que cualquier GUI (Grafical User Interface / Interfaz Gráfica de Usuario).

Y aunque pueda estar de acuerdo (o pueda no estarlo) con esta afirmación, lo que si considero una ventaja es poder elegir. Es decir, poder elegir si utilizo (o no) una GUI para ejecutar una aplicación.

La verdad es que hay herramientas CON MUCHAS (pero que muchas, muchas, muchas) opciones, y aunque existan cheatsheet (chuletas), y aunque seamos de esos auditores que siempre utilizan las mismas opciones, y aunque …. lo que quieras decir, en más de una ocasión nos alegra la existencia el que haya alguna GUI con una serie de plantillas / opciones predeterminadas que nos permitan hacer las cosas a botonazo. Como ya sabréis, estoy hablando de Zenmap.

Zenmap es una interfaz gráfica de usuario cuyo objetivo es ayudar al principiante (y al iniciado un poco vago) en el manejo de Nmap.

La noticia saltó en un foro de Kali Linux: Zenmap dejará de mantenerse:

“zenmap was not being maintained upstream any longer”

https://forums.kali.org/archive/index.php/t-45988.html

Es cierto que en algunas distros todavía podemos encontrar la aplicación activa dentro de sus repositorios, como es en el caso de ArchLinux (BlackArch), en otras tan conocidas como la ya referida kali linux, ha desaparecido.

El conocido concepto “Rock Solid” que acompaña a Linux (a unas distros más que a otras) se afianza en buena parte en no andar instalando herramientas ni aplicaciones que no están testadas por nuestra distro, ni pasarnos el día mezclando repositorios externos con los repositorios oficiales que vienen incluidos en la instalación. Quizá un usuario de windows no llegue a enterder esta forma de pensar, ya que para muchos de estos usuarios, lo habitual pueda ser mezclar mil aplicaciones de distintos padres y de distintas madres, pero en Linux, si nos ceñimos a los repositorios de nuestra distro, tenemos la seguridad de que cada aplicación ha sido testeada y revisada para su correcto funcionamiento. ¡Viva “Rock Solid” !

Así que si tu distro ya no mantiene Zenmap, habrá que buscar alguna alternativa viable, y entre otras varias opciones que puedes encontrar, yo me he quedado con Nmapsi4.

Vamos a darle un repaso.

Interfaz.

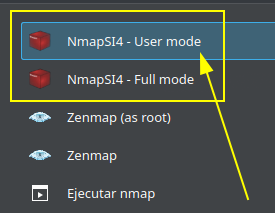

Antes de empezar, debo remarcar un detalle: al igual que zenmap, nmapsi4 se puede ejecutar tanto como root (llamado FULL MODE) o como usuario normal. Según la opción que elijamos, las opciones disponibles de nmapsi4 son diferentes. Esto es algo que viene heredado de nmap.

Para estas pruebas voy a utilizar el FULL MODE, ya que incluye las mismas opciones que el USER MODE y añade otras interesantes.

Al ejecutar la aplicación, nuestra primera impresión llega de la mano de la pantalla de presentación. Esta primera pantalla está dividida en 3 zonas principales (izquierda, derecha y central), y la parte izquierda, a su vez, en otras tres.

En la parte central tenemos información de la versión con la que estamos trabajando, en la parte derecha muestra un resumen de los últimos hosts escaneados, y en la columna de la izquierda, dividida a su vez en tres secciones, muestra unos accesos directos a lo que podemos llamar “Distintas áreas de Trabajo”.

Se puede acceder a estas mismas áreas desde la barra vertical que se observa en la zona de la izquierda. Esta columna se mantendrá visible en todo momento (no así la pantalla de presentación) y resulta muy cómoda para desplazarnos por la interfaz.

Dejando atrás la primera pantalla WELLCOME de presentación, pasamos a dar un breve vistazo al resto de opciones de nmapsi4.

En la primera pantalla se va a realizar todo el “trabajo duro”, es la más parecida al antiguo zenmap, aunque con alguna opción extra. La siguiente pantalla, VULNERABILIDADES, se nos mostrará información detallada sobre las posibles vulnerabilidades halladas en la red. Ya por último, tenemos la pantalla DISCOVER, que nos va a ayudar a realizar un reconocimiento rápido de la red.

Raúl Ibilcieta.

Consultor y Auditor de CiberSeguridad.